はじめに

近年、サイバー攻撃はますます高度化・巧妙化しており、国家機関や民間企業だけでなく、自治体や教育機関といった幅広い分野がターゲットになっています。特に、日本国内では、ゼロデイ攻撃や標的型メール攻撃といった新しい攻撃手法が確認されており、これらの脅威に対抗するための対策が急務となっています。

また、攻撃者の目的も単純な金銭的利益を超え、技術情報や国家の安全保障に関する情報の窃取にシフトしてきています。このような背景の中で、セキュリティ対策は、単なる技術的な導入にとどまらず、組織の運用全体に浸透した総合的な取り組みが求められています。

本記事では、宇宙航空研究開発機構(JAXA)をはじめとした実例をもとに、現代のサイバー攻撃の実態とそれに対する有効な対策について解説します。また、攻撃の多様化に伴い注目されるゼロトラストやSplashtop Secure Workspaceのような最新のソリューションが、どのようにしてこれらの脅威に対応できるかについても触れていきます。

サイバー攻撃の事例

宇宙航空研究開発機構(JAXA)は、昨年10月に外部機関からの通報を受け、業務用イントラネットの一部サーバーに対する不正アクセスを確認しました。その後の調査で、外部機関と共同で実施する業務に関連する情報や個人情報が漏洩していたことが判明しています。

JAXA

JAXAは、攻撃元との通信遮断やサーバーのネットワークからの切断、専門機関との連携による調査を実施し、再発防止に向けた対策を強化しています。

サイバー攻撃の種類と特徴

ゼロデイ攻撃(Zero-day Attack)

ゼロデイ攻撃とは、ソフトウェアやハードウェアの脆弱性が公開される前、または修正パッチがリリースされる前に、その脆弱性を利用して行われる攻撃です。この攻撃は、防御側が脆弱性を把握していない状態で実行されるため、既存のセキュリティ対策(パターンファイルやシグネチャベースの検知)では防ぎにくいという特徴があります。

主な手口: 攻撃者は、脆弱性を利用して対象のシステムに侵入し、データ窃取やシステム破壊を行います。また、ゼロデイ攻撃はフィッシングメールや不正リンクと組み合わせて実行されることが多く、攻撃の一部として使用されます。

危険性: 未知の脆弱性を利用するため、攻撃が発生してから対策が取られるまでに時間がかかり、その間に大規模な被害が広がる可能性があります。

フィッシング・標的型メール(社会的エンジニアリング)

フィッシングや標的型メールは、組織や個人を狙った心理的な操作(社会的エンジニアリング)を活用した攻撃です。

標的型メール攻撃の特徴:

実在する人物を装う: 受信者が信頼しやすい人物(元幹部、顧客、パートナー企業)を装ってメールを送付します。

興味を引く件名や内容: 業務関連情報や重要そうな通知に見せかけ、受信者に添付ファイルを開かせる、またはリンクをクリックさせる手法を採用。

攻撃目的: 受信者のPCにマルウェアを仕込む、もしくはID・パスワードを収集し、内部ネットワークに侵入する足掛かりとします。

具体例: 実在する取引先や上司を装い、請求書や業務資料の形をしたファイルを添付して送りつける手口が広く使われています。

VPN機器の脆弱性を狙った攻撃

VPN(仮想プライベートネットワーク)は、リモートアクセスや安全な通信手段として利用されていますが、その構成や設定の不備が攻撃の対象となることがあります。

攻撃の流れ:

攻撃者がVPN機器やファイアウォールの脆弱性をスキャン。

未パッチのシステムや設定ミスのある機器を特定。

認証情報の窃取やマルウェアの侵入を通じて、内部ネットワークへの足掛かりを作る。

リスク: 設定の誤りやアップデートの遅れにより、攻撃者がシステムの境界を突破して内部に侵入するリスクが高まります。

情報漏洩

サイバー攻撃の多くは、技術情報や個人情報、財務データなどを狙っています。特に日本では、先端技術や防衛関連の情報が標的になることが多く、攻撃者がこれらの情報を利用して経済的・政治的な利益を得ることが目的とされています。

JAXAの事例: 外部機関と共同で実施していたプロジェクト関連の情報が漏洩しており、その影響は国際的な技術競争や防衛分野にも波及する可能性があります。

被害の影響

情報漏洩の深刻さ

情報漏洩は、組織の信頼性や競争力に深刻なダメージを与えます。特に、日本国内では先端技術や防衛関連情報の漏洩が国家規模の問題となっており、攻撃者がこれらの情報を狙う背景には次のような理由があります。

経済的・技術的競争力の低下:

漏洩した技術情報が他国や競合他社に流出することで、開発競争において優位性を失うリスクがあります。

特に、防衛関連技術や宇宙開発技術は国家戦略に直結しているため、影響は国内外に広がります。

組織の評判への影響:

顧客やパートナー企業との信頼関係が損なわれる。

情報漏洩を公表せざるを得ない場合、組織への風評被害が長期化する可能性があります。

法的および財務的リスク:

個人情報が含まれる場合、個人情報保護法やGDPR(欧州の一般データ保護規則)に基づき、罰則や多額の賠償金が発生することがあります。

JAXAのような公的機関の場合、政府や国際機関との信頼関係にも影響を及ぼします。

サイバー攻撃による影響の具体例

JAXAのケース:

宇宙航空研究開発機構(JAXA)は、外部機関と共同で行っていた業務に関する情報漏洩が確認されました。この情報には、個人情報や先端技術に関するデータが含まれている可能性が高く、漏洩が日本の防衛や技術競争に与える影響が懸念されています。

被害の範囲や影響の特定には時間がかかる場合が多く、攻撃後も長期間にわたる調査や対応が必要となります。

被害が長期化する理由

サイバー攻撃による被害は、攻撃者の侵入後も以下の理由で長期化しやすいです:

潜伏期間の長さ: 攻撃者は侵入後、長期間にわたり目立たない形で活動し、情報収集やバックドア設置を行うことがあります。

攻撃の痕跡が隠蔽される: 高度な攻撃では、ログの改ざんや証拠の削除が行われ、被害範囲の特定が難しくなります。

復旧や調査に時間がかかる: 攻撃者の手法を完全に特定し、再発防止策を講じるためには専門的な知識が必要であり、対応に長期間を要することがあります。

まとめ: 被害の影響を最小限に抑える重要性

情報漏洩やサイバー攻撃の被害を最小限に抑えるためには、事前の対策と迅速な対応が鍵となります。特に、以下のようなポイントが重要です:

情報の価値を認識し、適切に保護する: 情報資産の重要度に応じた保護対策を講じることで、攻撃者にとって容易に侵入されない環境を構築する。

攻撃の早期発見と封じ込め: 侵入後の被害を拡大させないため、EDRやNDRなどのリアルタイム監視ツールを導入し、異常な挙動をすぐに検知・対応できる体制を整備する。

有効なセキュリティ対策

アクセス制限の強化

攻撃者の侵入を防ぐために、まずはアクセス制御を徹底することが重要です。不正なアクセスを未然に防ぐ以下の手法が有効です。

ネットワーク接続元のIPアドレス制限:

外部からのアクセスは、あらかじめ許可されたIPアドレスのみに限定(ホワイトリスト方式)。

例:社用PCからのみアクセスを許可する、またはリモートVPNを特定の拠点や端末に限定する。

端末認証の強化(多要素認証):

パスワード認証に加え、ワンタイムパスや生体認証を組み合わせた多要素認証を導入。

万が一パスワードが漏洩しても、追加認証によって攻撃者が侵入するリスクを低減。

ゼロデイ攻撃への対策

ゼロデイ攻撃のリスクを最小限に抑えるためには、迅速な脆弱性対応と予防策が不可欠です。

脆弱性情報の収集と迅速なパッチ適用:

使用しているソフトウェアやハードウェアの脆弱性情報を定期的に確認。

セキュリティパッチやアップデートを早急に適用し、既知の脆弱性を塞ぐ。

セキュリティインテリジェンスの活用:

最新の攻撃手法や脅威情報を収集することで、ゼロデイ攻撃の兆候を早期に検知。

セキュリティベンダーの脅威レポートを活用し、適切な対策を講じる。

侵入後の横展開を防ぐネットワーク分離・セグメント化

攻撃者が内部ネットワークに侵入しても、被害を最小限に抑えるための設計が重要です。

ネットワークセグメント化:

社内ネットワークを業務用途ごとに分割(例:開発環境、会計システム、一般業務用)。

各セグメント間の通信を制限し、重要データへのアクセスを隔離。

権限管理の強化:

重要システムへのアクセス権限を必要最低限に制限。

特に管理者権限の利用は慎重に監視し、不審な操作を即時検知できる仕組みを導入。

標的型メールへの対策

標的型メール攻撃を防ぐためには、技術的対策と従業員教育の両面からの取り組みが必要です。

メールのフィルタリングとサンドボックスの活用:

メール添付ファイルを自動的にサンドボックス上で実行し、マルウェアの挙動をチェック。

ドメインの信頼性や不審なリンクを検証するツールを導入。

従業員教育:

標的型メール攻撃の手口やその兆候を従業員に周知。

添付ファイルを不用意に開かない、またはリンクをクリックしない意識を徹底。

早期検知と封じ込めの強化

侵入を完全に防ぐことは難しいため、早期に異常を検知して被害を抑える体制の構築が重要です。

EDR(Endpoint Detection and Response):

端末の挙動をリアルタイムで監視し、不審な動きを検知。

攻撃の兆候を即座に報告し、迅速な封じ込めを可能にします。

NDR(Network Detection and Response):

ネットワーク内の通信を監視し、異常なパケットや不審なアクセスを検知。

外部サーバーとの通信を遮断することで、データ流出を防止。

緊急対応体制の構築:

攻撃が発見された場合、即座に通信を遮断し、該当する端末やサーバーをネットワークから切り離す。

専門機関と連携して、原因調査や影響範囲の特定を迅速に行う。

SSWで安心のセキュリティ環境を実現

サイバー攻撃が日々巧妙化する中、従来のセキュリティ対策では対応しきれないケースが増えています。ゼロデイ攻撃、標的型メール、VPNの脆弱性を悪用した攻撃など、多様化する脅威に対応するには、柔軟で包括的なソリューションが必要です。

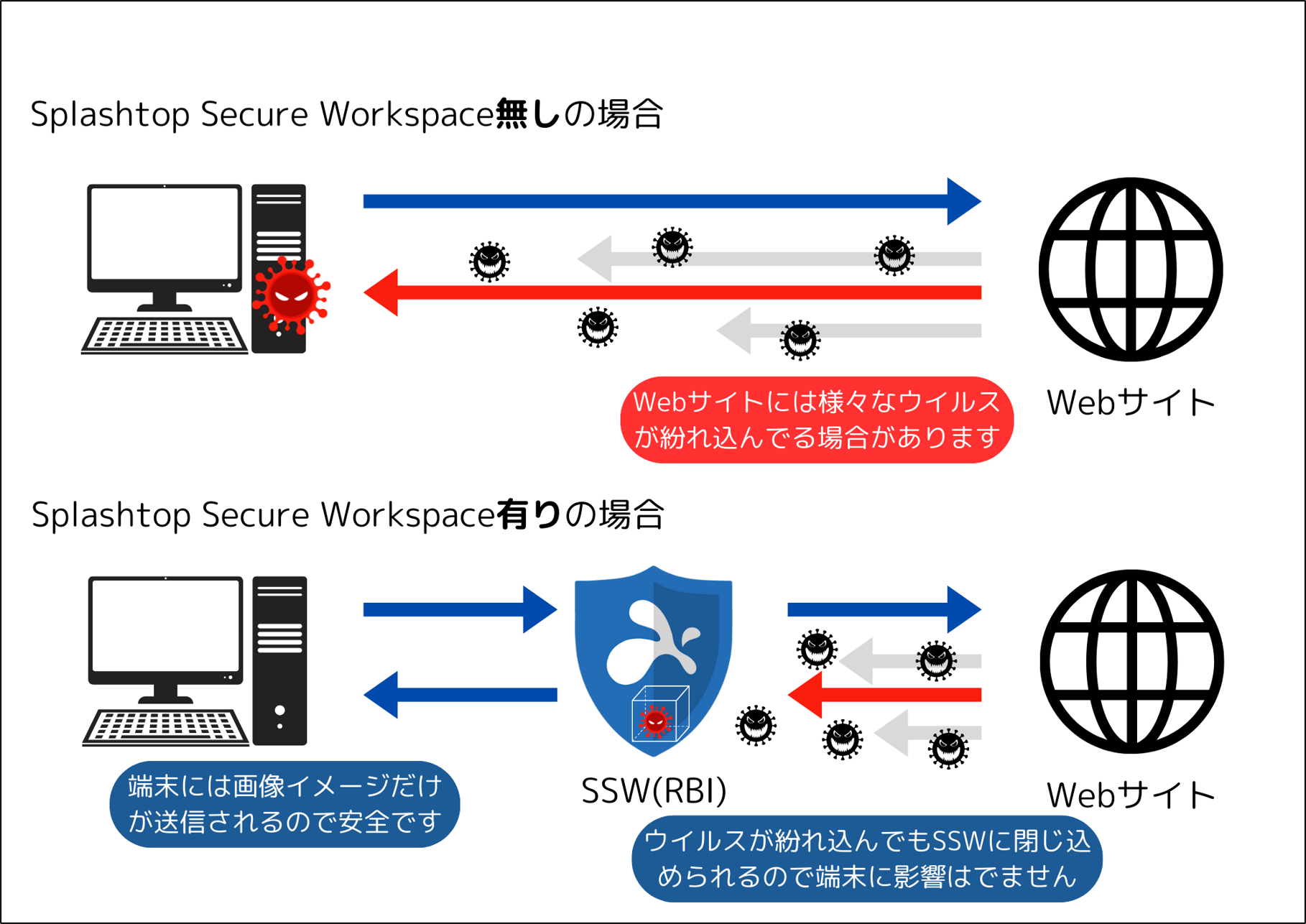

Splashtop Secure Workspace(SSW) は、最新のセキュリティ技術を搭載し、企業や組織が直面するセキュリティ課題を解決するために設計されたツールです。その中でも、RBI(Remote Browser Isolation) を活用したインターネット分離機能が特に注目されています。

Splashtop Secure Workspaceで実現できること

1. 安全なインターネット接続(RBI搭載)

SSWのRBI(Remote Browser Isolation) 機能を活用することで、インターネットアクセスの安全性を飛躍的に向上させることができます。

・Webサイトのコンテンツを完全に分離し、端末にリスクのあるデータを一切送らない

・仮想ブラウザ環境を通じて、安全な画像データのみを端末に送信

・マルウェアやゼロデイ攻撃が仕込まれたWebページにアクセスしても、端末は影響を受けない

・ダウンロードやアップロードを制限し、情報漏洩を防止

以下の図は、SSW導入の有無によるセキュリティ環境の違いを示しています。

2. ネットワーク分離とセグメント化を簡単に導入

SSWを活用すれば、業務内容ごとにセグメント化された安全なワークスペースを構築可能です。万が一攻撃者が侵入しても、重要なデータやシステムへのアクセスを防ぎます。

3. ゼロトラストモデルに基づくアクセス制御

「常に検証する」というゼロトラストの考え方を実現するために、SSWは多要素認証やデバイス認証を容易に設定できます。

さらに、アクセス制限を徹底することで、ゼロデイ攻撃の被害をある程度防ぐことが可能です。

・通信機器に接続できるネットワークのIPアドレスを制限することで、不正アクセスのリスクを低減。

・組織が貸与したパソコンのみがアクセスできるように設定し、個人端末や不正なデバイスからのアクセスを遮断。

このような多層的な制御により、ゼロデイ攻撃のリスクを大幅に軽減できます。

4. VPNに依存しない安全なリモートアクセス

SSWは、VPNの代替または補完として利用できる暗号化された安全な通信プロトコルを提供します。これにより、VPN特有の脆弱性を回避しながら、安全で快適なリモートアクセスを実現します。

5. 詳細なログ取得と監視機能

SSWはセッション中の操作やファイル転送のログを記録することで、不審な行動を検知し、問題発生時の迅速な調査と監査を可能にします。

SSW導入のメリット

高度なセキュリティを手軽に実現

専門的な知識がなくても、SSWを導入することで、セキュアブラウザや仮想ワークスペースを簡単に活用できます。

コストと運用負担の削減

VPNや複雑なセキュリティツールを置き換え、運用負担を軽減しながら高いセキュリティを実現します。

柔軟な拡張性

SSWは、あらゆる規模の組織に対応可能で、特にゼロトラストアーキテクチャへの移行を検討している企業に最適です。

なぜSplashtop Secure Workspaceが選ばれるのか

現代の脅威に即した設計

ゼロデイ攻撃や標的型攻撃のリスクを最小化する機能が標準搭載されています。

運用のシンプルさ

複雑な設定を必要とせず、誰でも簡単に導入・管理が可能です。

実績ある信頼性

多くの企業や組織が信頼を寄せるSplashtop製品の一環として、業務効率とセキュリティを両立します。

まとめ: SSWで未来のセキュリティを構築

サイバー攻撃は日々進化していますが、Splashtop Secure Workspaceはその一歩先を行くセキュリティ対策を提供します。

RBIをはじめとした最新機能を活用することで、組織全体の安全性を大幅に向上させることが可能です。

「ゼロトラストモデルへの移行」「情報漏洩リスクの最小化」を検討している方にとって、SSWは理想的なソリューションです。ぜひこの機会に導入をご検討ください。