サードパーティ(パートナー企業)アクセスの保護の重要性

現代のビジネス環境は、相互に連携し合うことが標準となっています。ベンダーや委託業者、パートナー、サプライヤーなどの外部関係者との協力は、これらの関係の一環として重要です。このような協力関係において、しばしばサードパーティ(パートナー企業)に対し、内部システム、ネットワーク、あるいはデータへのアクセスを許可する必要が生じます。ただし、すべてのアクセスポイントにはIT管理者にとって潜在的な脆弱性が存在し得るため、機密情報を保護するためには、サードパーティや一時的なユーザーのアクセスを適切に管理することが重要です。

サードパーティアクセス特有の課題への取り組み

IT管理者は、サードパーティのアクセスを管理し、内部システムやリソースを外部関係者に公開する際に、特有の課題に直面します。ここでは、技術導入の最前線にいる人たちのために、その内訳をご紹介します。

- 限定範囲と期間:通常の従業員とは異なり、サードパーティは限定された期間または特定のタスクにアクセスする必要があります。これには、きめ細かな制御が必要で、誰がどのリソースにどのくらいの期間アクセスできるかを把握する必要があります。

- さまざまなアイデンティティ:ベンダー、委託業者、パートナー、サプライヤーなど、様々な外部エンティティは、それぞれ固有のアクセスニーズを有しています。システムはこれらの要件に効率的に適応する必要があり、そのためには柔軟性と拡張性が求められます。

- 期間限定アクセス:オンボーディングとオフボーディングの効率的なプロセスは、サードパーティが本当に必要としている間だけアクセスできるようにするために不可欠です。

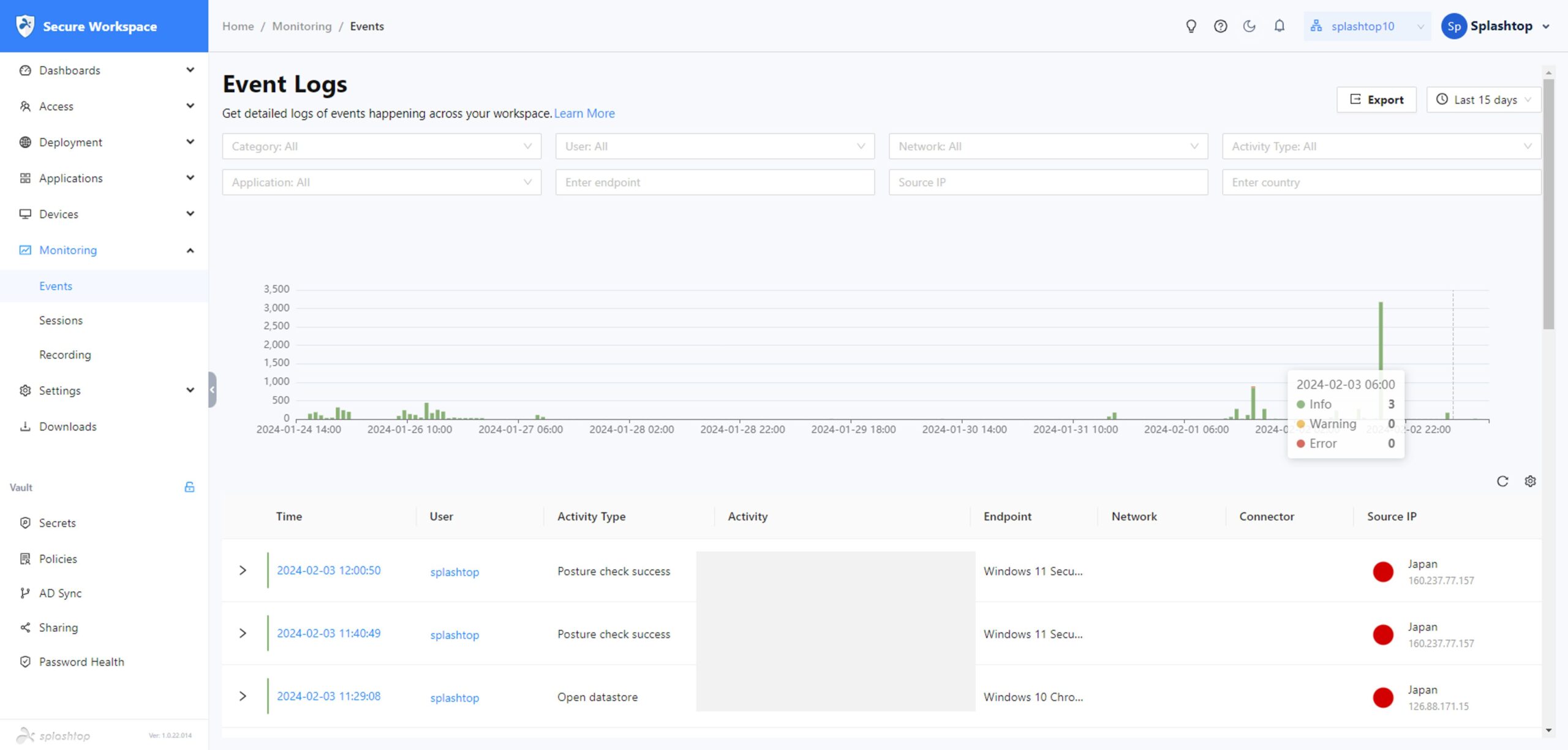

- 監査とモニタリング:サードパーティの活動を監視することは、安全なシステムとデータ侵害によるコストの違いを生む重要な要素です。定期的な監査は、監視を強化し、説明責任とコンプライアンスを促進します。

- ビジネススピードに合わせたサードパーティアクセスの実現

サードパーティのアクセス管理には、外部関係者がもたらす固有のリスク、アイデンティティ、および要件を考慮した、動的で適応的なアプローチが必要です。しかし、既存のITツールやアプローチは複雑であり、セキュリティ管理が不十分です。Splashtop Secure Workspaceは、数回のクリックでサードパーティからのアクセスを可能にする独自のソリューションを提供し、オンボーディングとオフボーディングの時間を大幅に短縮し、リアルタイムの監視と包括的なセキュリティ制御を簡素化することで、IT管理者の作業を容易にします。

オンデマンドオンボーディング

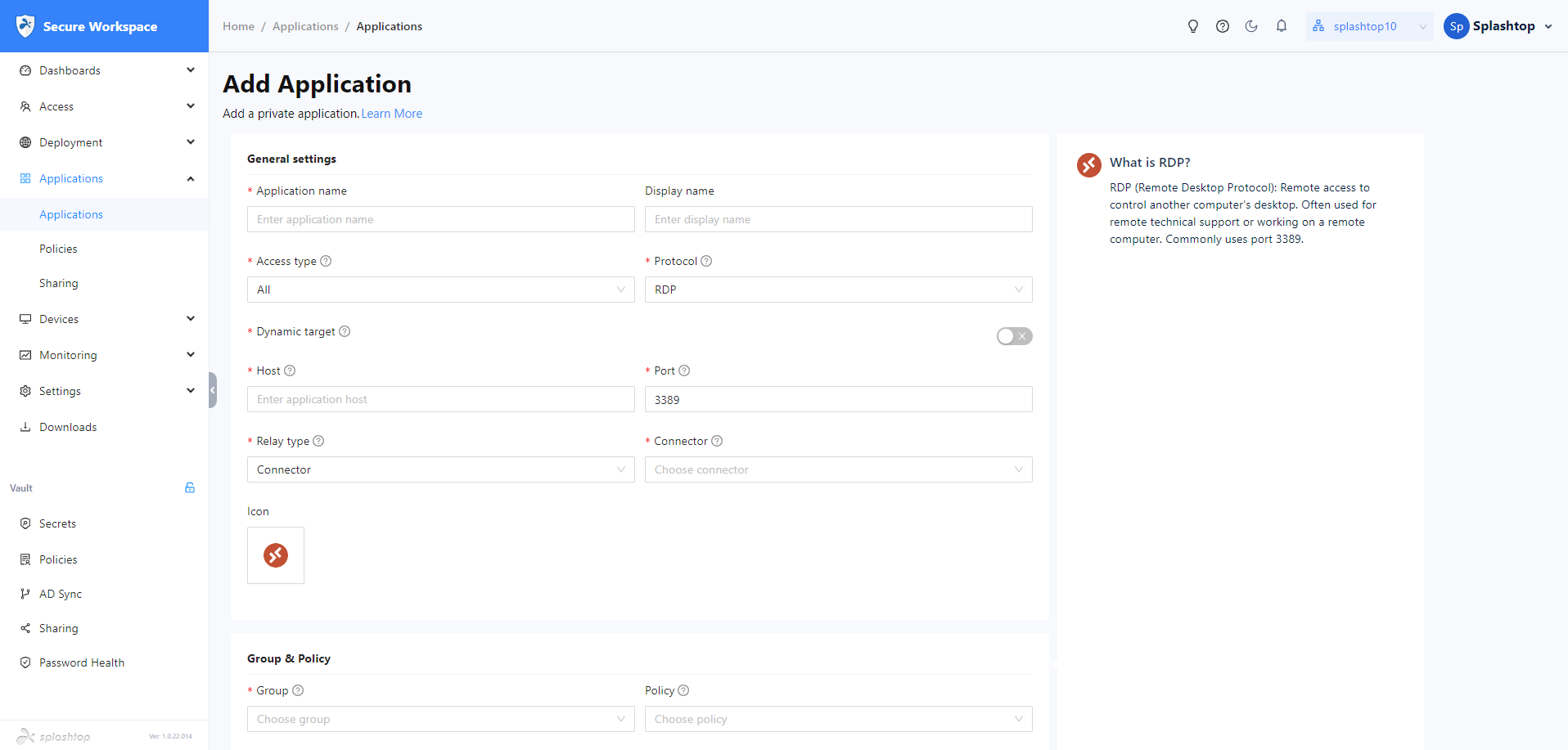

多くの企業は、外部のITサポートと協力して、技術的な問題の解決や社内システムやサーバーのメンテナンスを行っています。制御されたアクセスの場合、外部のIT担当者と接続するためにリモートデスクトッププロトコル(RDP)サーバーを使用することは一般的です。このためには、通常、専用のRDPサーバーのセットアップ、承認された外部ITユーザーアカウントの作成、仮想プライベートネットワーク(VPN)の確立、必要なタスクにのみアクセスできるように制限された特権とアクセス権の設定、タスク完了後にアクセスを取り消すなど、いくつかの手順が必要です。このプロセスは複雑であり、完了までに時間がかかる場合があります。

Splashtop Secure Workspaceを使用すると、このオンボーディングプロセスは、サードパーティユーザーに安全なリンクを送るだけで簡単に行えます。

ステップ1:アプリケーション共有へのアクセス

-

認証情報を使用して、Splashtop Secure Workspaceのスーパー管理者アカウント、または組織管理者アカウントにログインします。

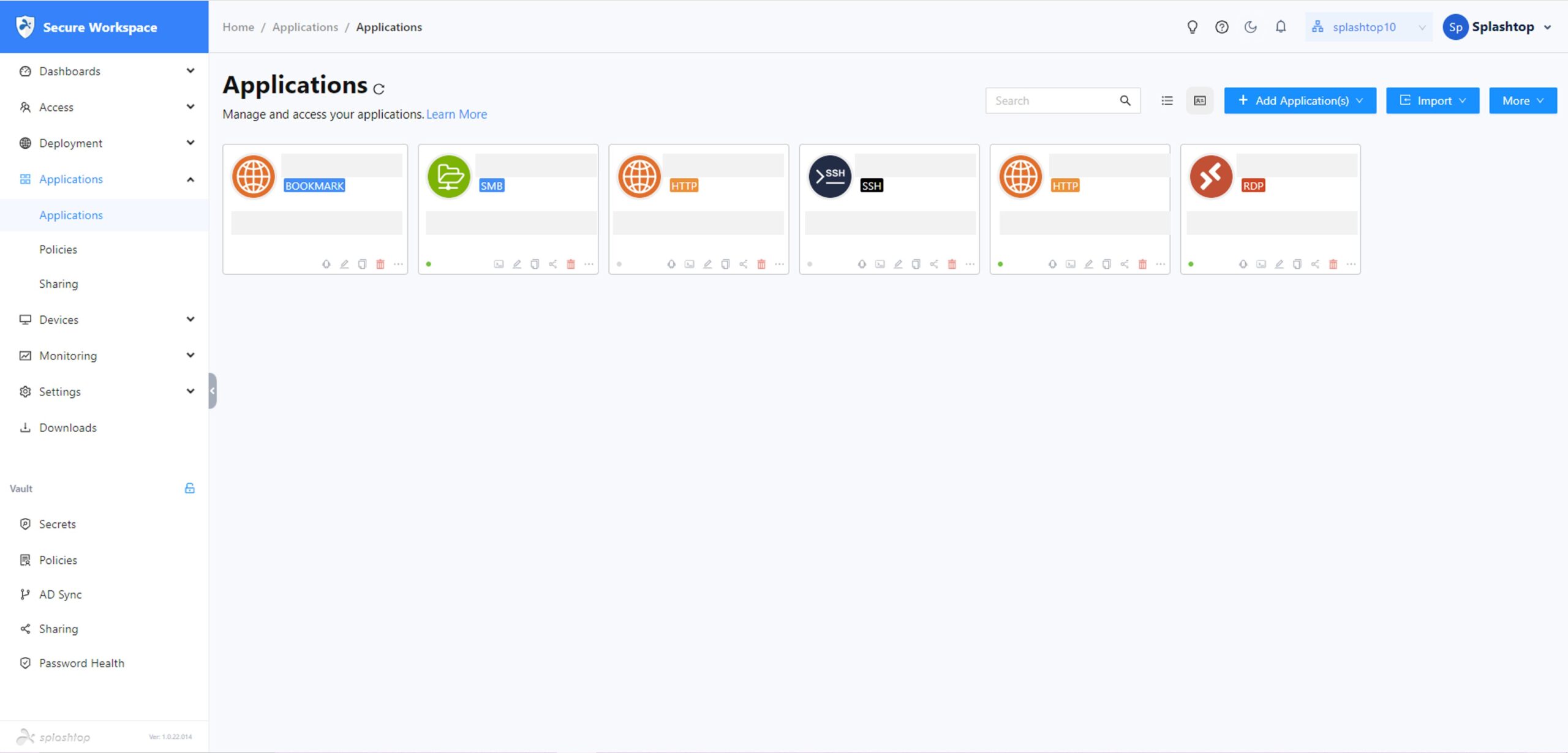

- ログインしたら、[Applications]メニューに移動します。

-

[Applications]ページを選択して、プライベートアプリケーションのリストを表示します。

ステップ2:アプリケーション共有の開始

- 目的のプライベートアプリケーションの[Actions]列で、[…]ボタンをクリックします。

- ドロップダウンメニューから[Share]を選択して、アプリケーション共有プロセスを開始します。

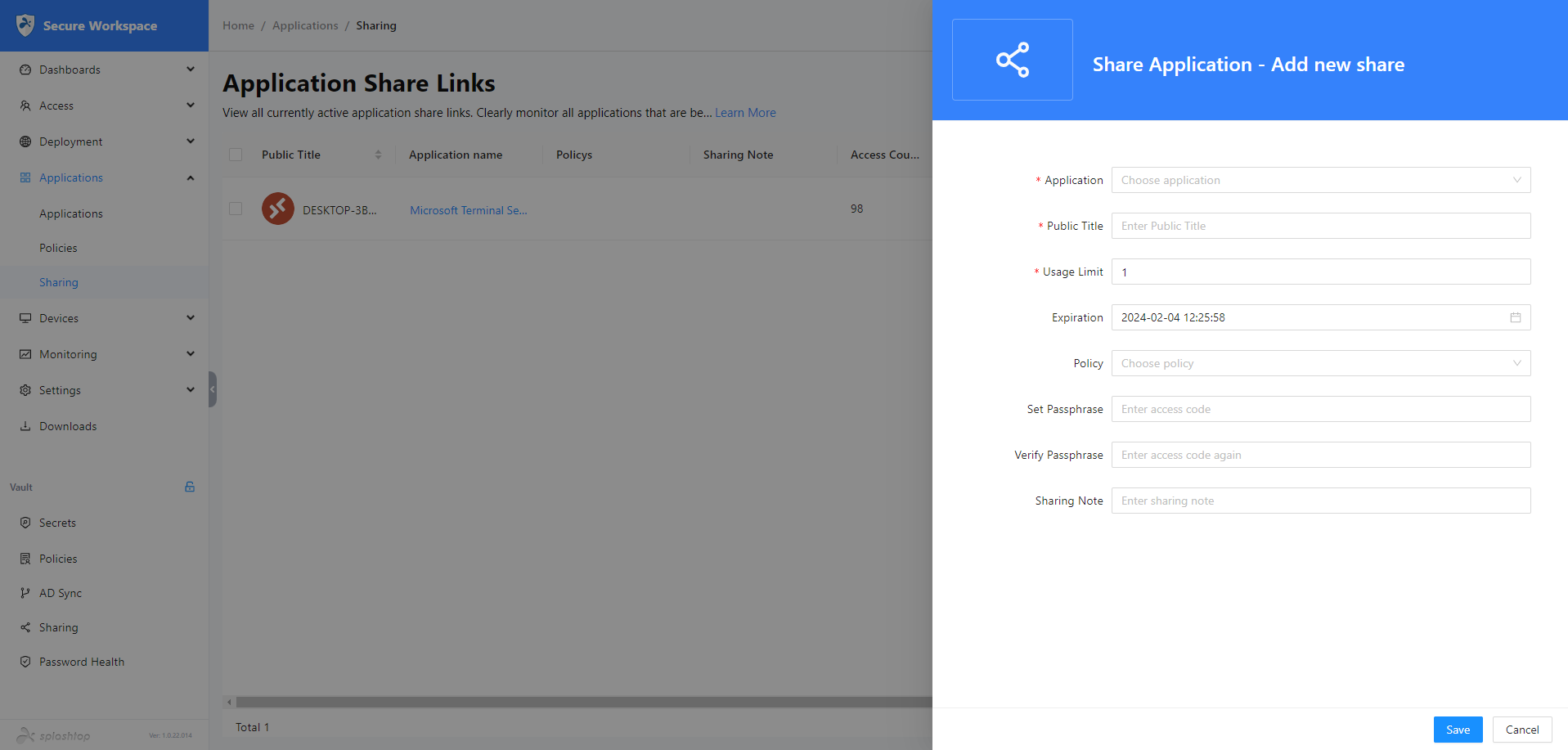

ステップ3:共有の詳細設定

1. アプリケーション共有設定では、次の入力オプションが表示されます。

- Public Title:既定では、アプリケーションの表示名が公開タイトルとして使用されます。

- Allowed Usage:この共有を使用できる最大回数を指定します。

- Valid Till (optional):共有の有効期限を設定します。設定しない場合、共有は期限切れになりません。

- Account (optional):共有のためにこのアプリケーションにアタッチされている動的認証情報を選択します。

- Passphrase (optional):この共有を使用するために必要なパスフレーズを設定します。

- Passphrase (repeat):確認のためにもう一度パスフレーズを入力します。

-

Sharing Note (optional):共有に関するメモや指示を追加します。

2. 共有の詳細を設定したら、[Save]ボタンをクリックしてアプリケーション共有を作成します。

SSOによるオンボーディング

アクセスツールを既存のシステムと統合することは、ワークフローの合理化に不可欠です。Splashtop Secure Workspaceは、Microsoft Azure Active Directory (現在はEntra ID)、Okta、GitHubなどのシングルサインオン(SSO)ソリューションとシームレスに統合されます。つまり、ユーザーは、便利なブラウザベースのアクセスを維持しながら、SSO IDで認証できます。たとえば、企業は次の手順を実行して、GitHubアカウントを介してソフトウェア開発プロジェクトの委託業者をオンボードできます。

- GitHubを Splashtop Secure WorkspaceのIDプロバイダーとして設定する

- Splashtop Secure WorkspaceをOAuthアプリとしてGitHubに登録します。GitHubで、[Settings] → [Developer settings] → [OAuth Apps] → [Register a new OAuth application]に移動し、OAuthアプリの登録手順に従います。

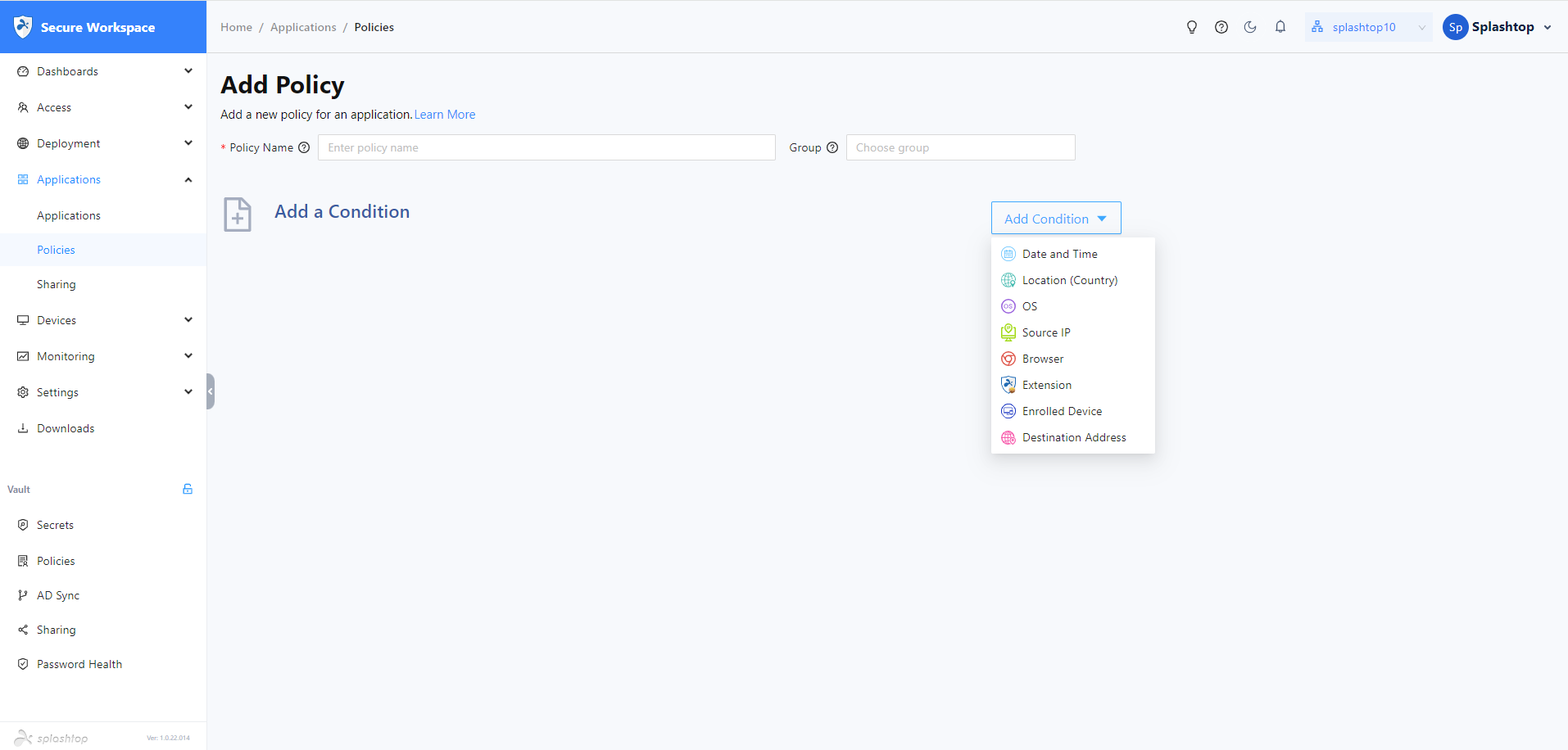

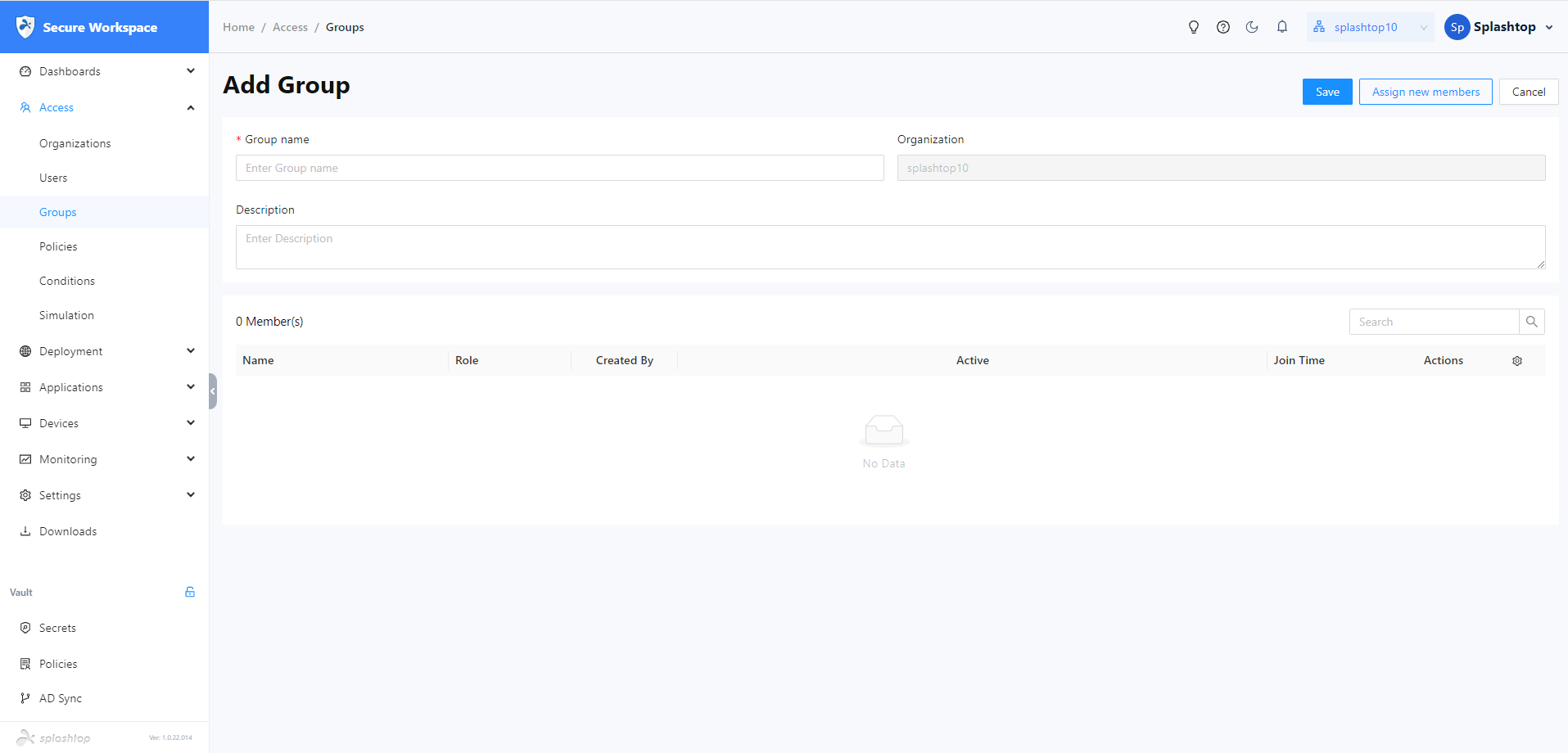

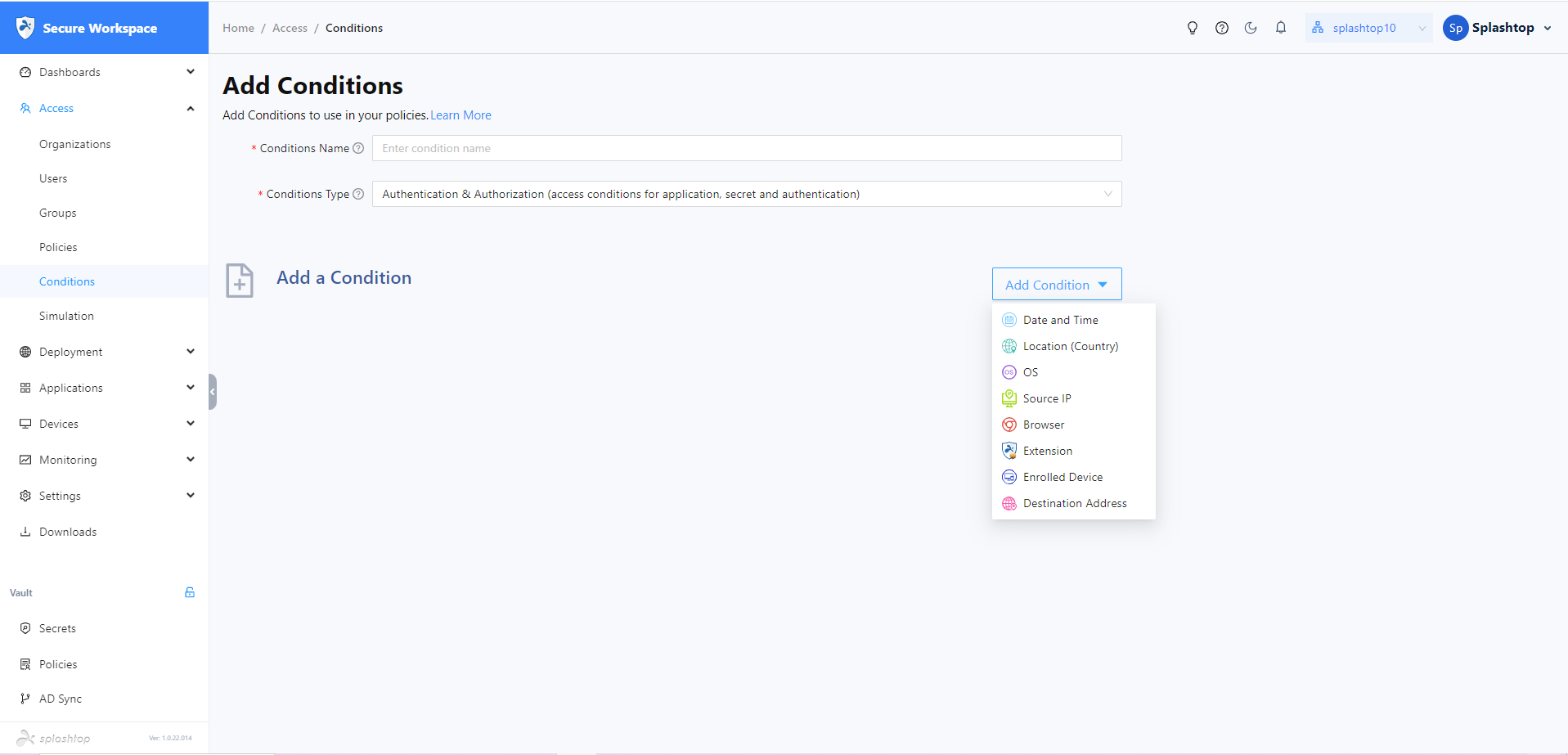

- [Contractors]グループを作成し、ユーザーを追加して、アクセスに適切な権限を割り当てます。詳細な手順については、プライベートアプリケーションの追加に関するドキュメントページを参照してください。

- これで、委託業者は組織のSplashtop Secure Workspaceページ(https://ORG.us.ssw.splashtop.com/)から GitHubの認証情報でログインし、割り当てられたシークレットを使用してSSHアプリケーションにアクセスできるようになりました。

OAuth アプリの登録手順

プライベートアプリケーションの追加

まとめ

Splashtop Secure Workspaceは単なるツールではありません。このソリューションは、セキュリティと効率性、さらに利便性のバランスを取る必要があるIT管理者向けに調整されたものであり、ユーザーを一時的に設定する場合でも、長期的にアクセスする必要がある場合でも使用できます。