ランサムウェアによる被害

ランサムウェアによる被害が年々増加

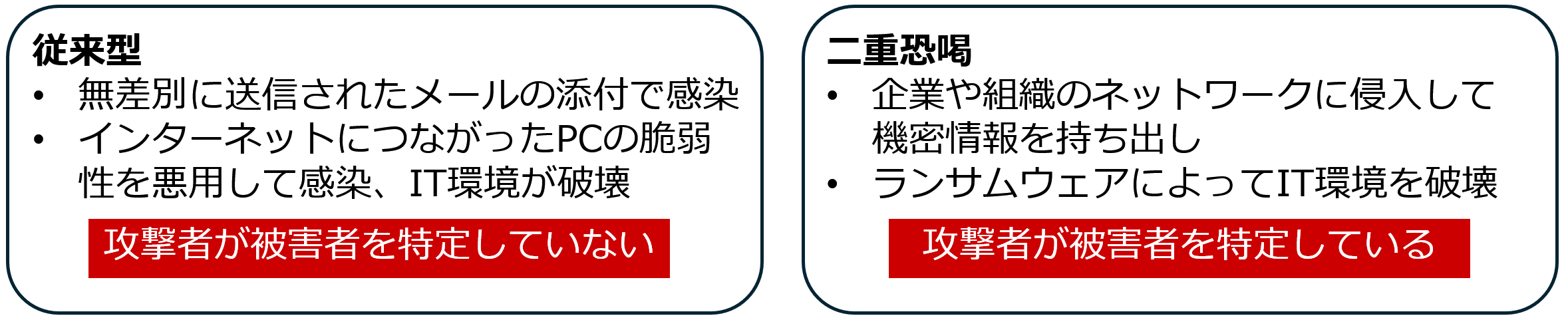

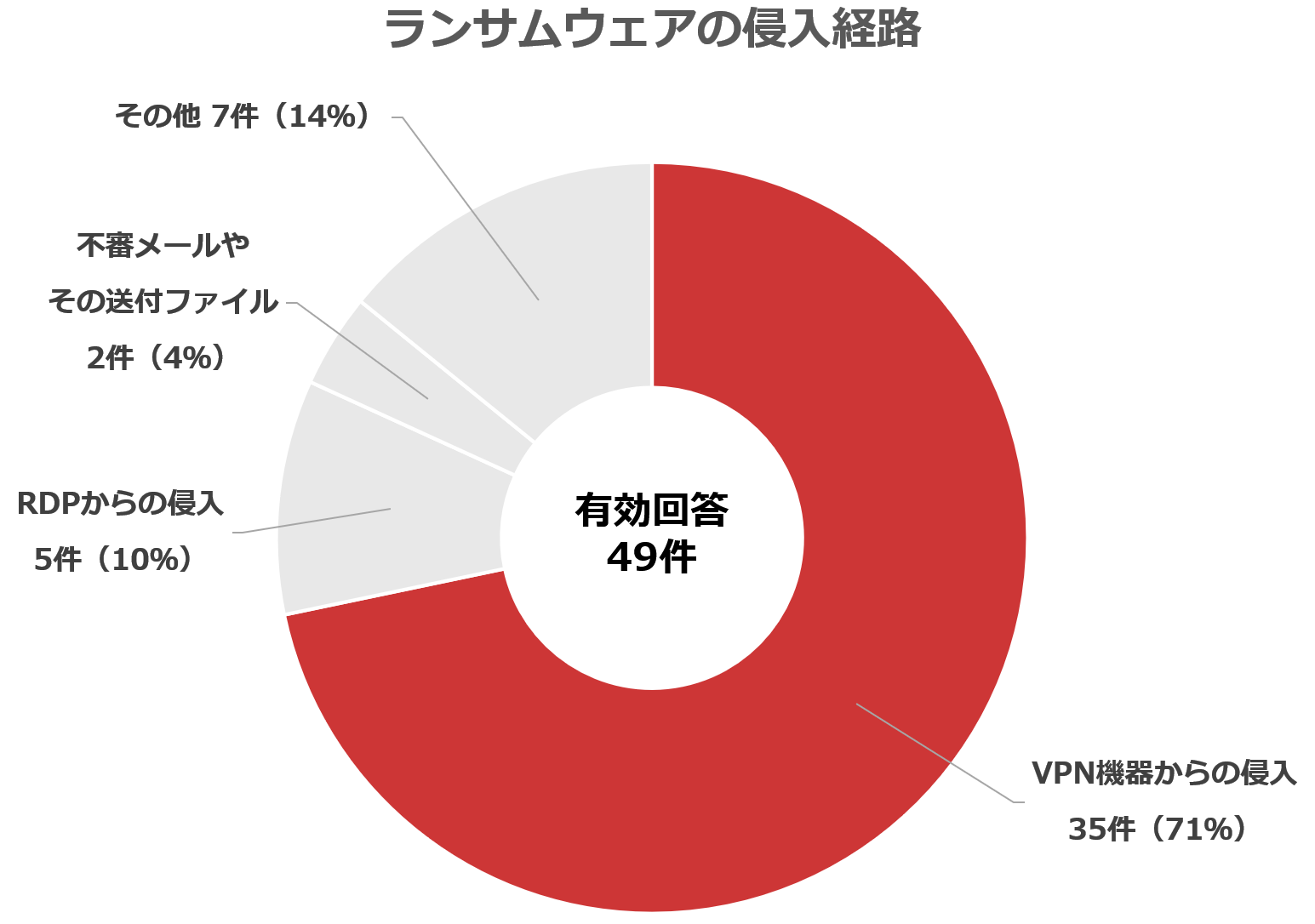

これまで、ランサムウェアに感染させる主な手口は、不特定多数の利用者に向けて不正プログラムなどをメールで送信するといったものが一般的でした。しかし、令和2年(2020年)頃から、テレワークのために用いられるVPN機器をはじめとするネットワーク等のインフラの脆弱性や強度の弱い認証情報等を狙って企業・団体のネットワークに侵入する手口が増えてきています。また、従来の手口は、ランサムウェアがデータを暗号化してパソコンを使えなくして、元に戻すための対価を要求するというものでしたが、新たな手口として、ネットワーク内のデータを盗み取って「身代金を支払わなければ、このデータを公開する」という「二重恐喝(ダブルエクストーション)」と呼ばれる、より悪質なものも確認されています。

[企業・団体等におけるランサムウェア被害として、令和4年に都道府県警察から警察庁に報告のあった件数]

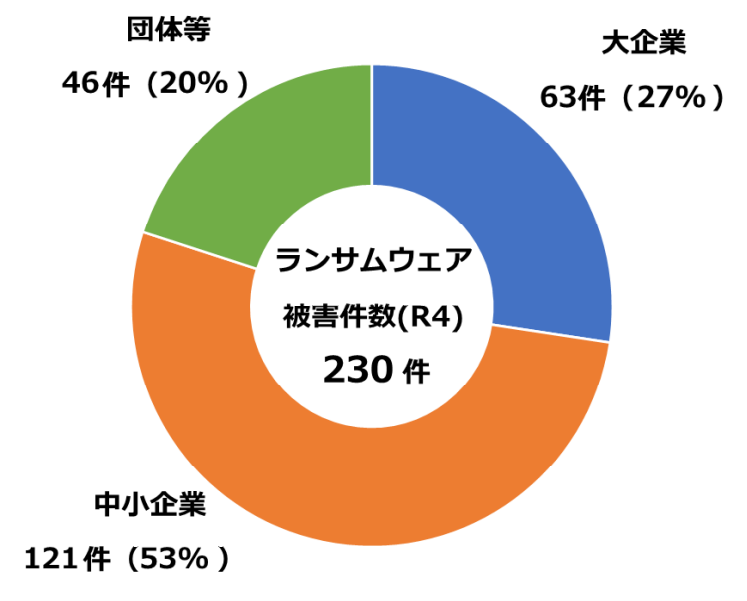

令和4年中に警察庁に報告されたランサムウェアによる被害件数は230件(前年比で57.5%増加)

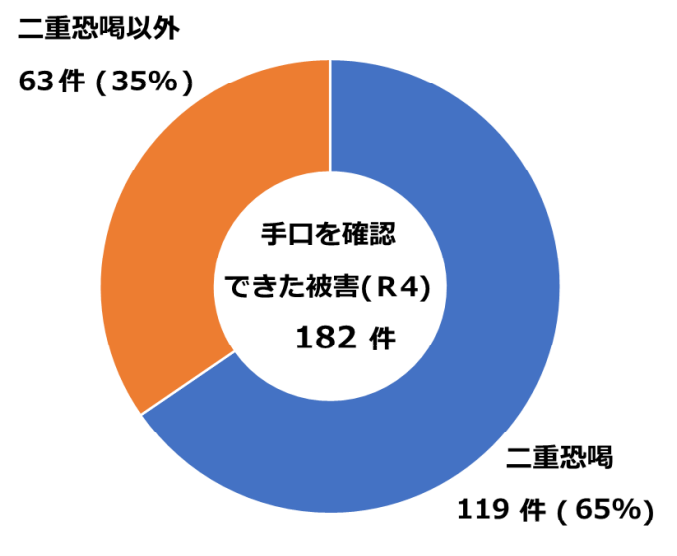

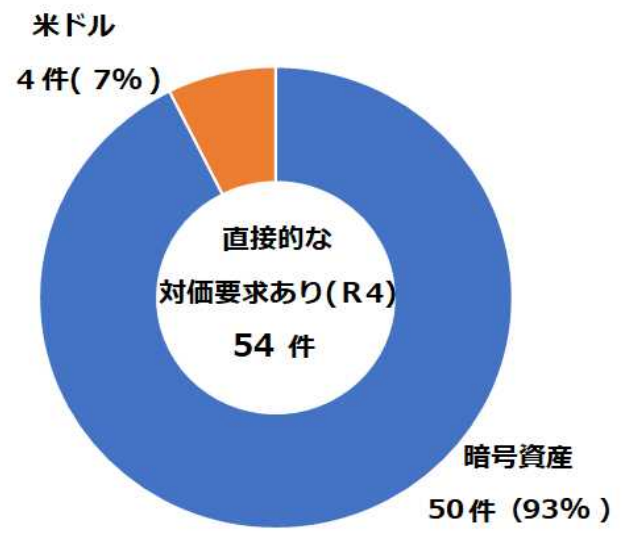

警察庁のまとめ(令和4年におけるサイバー空間をめぐる脅威の情勢等について)によると、企業・団体などにおけるランサムウェア被害の件数は年々増加しています。令和4年(2022年)の被害報告件数は230件と、令和2年(2020年)下半期以降右肩上がりで増加しています。また、230件のうち、手口を確認できたものは182件あり、このうち、二重恐喝の手口による被害は119件となっています。

これらランサムウェアの被害に遭った企業・団体のうち、3割以上の企業・団体が復旧に1か月以上を要し、5割以上の企業・団体が復旧費用に1,000万円以上を費やしています。さらに、最近では、サプライチェーンの中でセキュリティの脆弱な部分が狙われ、サプライチェーン全体が影響を受けるといった「サプライチェーン攻撃」も見られます。

[ランサムウェア被害の手口別報告件数]

[要求された対価支払い方法別報告件数]

[ランサムウェア被害の企業・団体等の規模別報告件数]

サイバー攻撃技術の進化

デジタル技術の発展によりサイバー攻撃技術が進化

多くの新技術が一般利用可能な形で提供されており、攻撃者にとってもサイバー攻撃技術への転用は容易。今後も新たな技術の登場を注視する必要がある。

-

AI 人工知能

◼AI(人工知能)や機械学習技術の悪用

・音声や映像の精密な偽造(ディープフェイク)によるなりすまし

・侵入した企業内のネットワーク流通データの分析

・EDRやアンチウイルスに検知されないマルウェアの自動開発など

◼ChatGPTやStable Diffusion など生成AI の悪用

・自然なフィッシングメールや偽メッセージの生成

・特定の個人を攻撃するための偽画像・映像の生成

・クラウドサービスやネットワーク機器の脆弱性をつく攻撃コードの自動開発など

デジタルコンテンツ・プログラムを精密かつ大量に生成できるAI 技術の悪用は攻撃機会の増加をもたらす -

RPA 自動化

◼RPA(Robotics Process Automation)・自動化の悪用

・RPA技術により様々な作業の自動化が可能

・インターネット上でアクセス可能な範囲に対して機械的に24 時間・365 日探索が可能

・スクレイピングによる大量情報の収集

・RPAを提供するサービスへの攻撃による利用企業の情報への侵害(RPA への攻撃)

・管理者のいない野良ロボットの悪用(RPA への攻撃)など

RPA

により24 時間365 日インターネット全体にハッキングをし続け、脆弱な設定のホストやネットワーク機器を探索。ターゲットの探索を自働化。 -

データベース

◼サイバー攻撃の端緒となる情報の蓄積と流通

・情報漏洩したサイトやサービスのID 、パスワード情報などクレデンシャル情報

・公開情報として取得可能な脆弱なIoT 機器名やバージョン、IP アドレス、設置された国などの情報

・Facebook、Twitter などのSNS から得られるソーシャル情報

・攻撃者同士でのデータベースのアンダーグラウンドでの売買など

AIやRPA が効率よく攻撃対象を選定する情報源として使用。流出したID 、パスワードは別サイトに対してのログインに悪用される。

ランサムウェアとは

「ランサムウェア」と呼ばれるコンピュータウィルスに感染すると、パソコンやサーバに保存しているデータが暗号化され使用できなくなり、データを復元する対価として金銭を要求され、さらには、データを盗み取った上、「対価を払わなければデータを公開する」などと金銭を要求する二重恐喝という手口も発生しています。現在では、被害組織のウェブサーバなどに大量のパケットなどを送りつけて正常なサービス提供ができないよう妨害するDDoS攻撃の実施や、取引先などの関連組織に情報漏洩を通知するなどの脅迫を行う「多重脅迫」の手法も確認しています。ランサムウェア攻撃は、主に「初期侵入」「内部活動」「情報持ち出し」「ランサムウェア実行」の4つの段階に分けて考えることができます。

警視庁「令和5年上半期における サイバー空間をめぐる脅威の情勢等について」

-

初期侵入

攻撃者はまず、組織の内部ネットワークに侵入することから始めます。その目的は情報の窃取とランサムウェアの感染です。侵入する手口としては、ネットワーク機器の脆弱性をついたり、RDPのパスワードを悪用したり、組織の従業員に対するフィッシングメールによるマルウェア感染があります。攻撃者は内部ネットワークへのアクセスを確保することが第一歩となります。 -

内部活動

組織の内部ネットワークに侵入した攻撃者は、RAT(リモートアクセスツール)を使って内部の端末を遠隔操作します。できる限り強力で広範な権限を得ることが目的です。検知を逃れるため、正規のツールを悪用することが多いです。例えば、本来なら脆弱性検出に使うツールや、クラウドストレージサービスなどを悪用します。これは、組織内の既存の環境やツールを悪用する「環境寄生型攻撃」と呼ばれています。攻撃者は内部資源を最大限に悪用します。

-

データ持ち出し

攻撃者は、必要な権限を得た後、企業ネットワーク内を探索して機密情報を探します。これは情報暴露による脅迫のために必要です。見つけた機密情報は一カ所に集められ、攻撃者のサーバーにアップロードされます。この段階で機密データの窃取が行われ、企業にとって大きな被害となります。攻撃者は持ち出したデータを利用して、次の段階であるランサムウェアによる強要に移行します。

-

ランサムウェア実行

データのアップロードが完了すると、攻撃者は最後に被害組織に対してランサムウェアを実行します。ランサムウェアを確実に動作させるため、セキュリティソフトを事前に停止させることもあります。そしてグループポリシー機能を使って組織内にランサムウェアを配布し実行します。ファイルの暗号化後、身代金要求のメッセージを端末に表示させて脅迫を行います。この段階でデータは復旧不可能になり、組織は身代金の支払いを強要されることになります。

ランサムウェアに感染した場合、以下の3つの影響が懸念されます。

1つ目は、データやPCが使えなくなることによる業務、サービスの停止と機会損失です。

2つ目は、窃取された情報が暴露されることによる情報漏洩です。

3つ目は、関連会社や取引先などサプライチェーンへの影響による信頼喪失です。

感染は事業継続と信頼性を著しく損ない、計り知れない損害を及ぼします。ランサムウェアの脅威に対する備えは必須と言えるでしょう。

ランサムウェアと関連するリークサイトの状況

令和4年においても、ランサムウェアによって流出した情報等が掲載されているダークウェブ上のリークサイトに、日本国内の事業者等の情報が掲載されていたことを確認されました。掲載された情報には、製品に関する情報、 ユーザーID、パスワード等が含まれていました。

[ダークウェブ上のリークサイト例]

被害事例

事例1

大阪急性期 医療センター 2022/10/31

ランサムウェアに感染、電子カルテが暗号化されて業務停止https://www.itmedia.co.jp/news/articles/2303/28/news179.html

同センターではユーザー全てに管理者権限を付与していた他、数あるサーバやPCなどで共通のIDとパスワードを使用しており、侵入経路となったVPN機器は脆弱性が放置されているなどずさんな管理体制だった。

問題が発生したのは2022/10/31。電子カルテシステムを稼働させていた基幹システムサーバがランサムウェアで暗号化され診療を制限することになった。完全復旧したのは2023/1/11。被害額は調査と復旧で数億円。診療制限で十数億円に及ぶ。

攻撃者は同センターが患者給食業務を委託している業者経由でシステムに侵入したとみられる。給食事業者に設置されていたVPN機器は脆弱性が放置されていたため、侵入経路になったという。

攻撃者は給食事業社のシステム内で得た認証情報を使ってセンターの病院給食サーバに侵入してウイルス対策ソフトをアンインストール。攻撃の範囲を拡大し、基幹システムサーバの暗号化に至った。

被害の原因

- VPN機器の脆弱性を放置していた。

- 全ユーザーに管理者権限を与えていたため、攻撃者も管理者権限で行動できた。

- サーバやPCのログインIDとパスワードが全て共通だった

- 一定時間でアカウントがロックされるように設定していなかっため、ログイン試行を繰り返せる状態にあった。

-

電子カルテシステムのサーバにウイルス対策ソフトを設定していなかった。

他にも、関係事業者間で責任分界点の明確化ができていなかった、リスク評価ができていなかったなどの問題もあったという。

事例2

徳島県のつるぎ町立半田病院 2021/10/31

ランサムウェアに感染、電子カルテが暗号化されて業務停止

https://xtech.nikkei.com/atcl/nxt/column/18/00001/07331/

令和3年10月31日の未明、つるぎ町立半田病院がサイバー攻撃を受け、電子カルテをはじめとする院内システムがランサムウェアと呼ばれる身代金要求型コンピュータウイルスに感染し、カルテが閲覧できなくなるなどの大きな被害が生じました。令和4年1月4日の通常診療再開

ランサムウエアの感染経路は米Fortinet(フォーティネット)製のVPN(仮想私設網)装置経由である可能性が高いことを、今回の調査報告書も指摘した。VPN装置の脆弱性を放置していただけでなく、病院内LANも「閉域網だから安全」という誤解のもと、マルウエア(悪意のあるプログラム)対策ソフトの稼働を止めるなどリスクの高い設定で運用していたと明らかにした。

脆弱性を放置していたVPN装置だけでなく、病院内LANのサーバーやパソコンについても危険なセキュリティー設定で運用していた。例えば米Microsoft(マイクロソフト)のID管理システム「Active Directory」の認証用パスワードは最も短いケースでわずか5桁だったという。一定の試行回数でロックアウトする設定も施しておらず、犯罪者が総当たり攻撃で認証を突破し、端末を乗っ取れる状態にあった。危険なセキュリティー設定はまだまだある。「電子カルテシステムと相性が悪かったとしてマルウエア対策ソフトを稼働させていなかった」「Windowsアップデートの自動更新を無効にしていた」「Windowsのパーソナルファイアウオール機能の稼働を止めていた」「サポートが終了したWindows 7搭載端末が使われていた」「同じくサポートが終了した『ActiveX』や『Silverlight』に関する設定も有効なままになっていた。

事例3

名古屋港統一ターミナルシステム 2023/7/4

ランサムウェア攻撃より業務停止

https://internet.watch.impress.co.jp/docs/news/1521097.html

2023年7月5日昼頃、ランサムウェアの感染が原因で、名古屋港内全てのコンテナターミナル内で運用している名古屋港統一ターミナルシステム(NUTS)に障害が発生した、と発表。この障害で、その日のトレーラーを使ったコンテナ搬出入作業が中止され、翌日午後の一部のターミナルで作業を再開するまで少なくとも丸一日搬出入作業が停止することになった。

本事案はVPNを侵入経路として悪用された可能性があるとしてソフトウエアの確実な更新を求めた他、OS標準のセキュリティ対策ソフトを使用していたことから最低限の機能しかなく、これとは別の新しいマルウエアに対応できるソフトウエアを導入すべきであると提言。また長期および複数のバックアップ取得が行われていなかったことが復旧に時間を要した一因とした。加えてサイバー攻撃想定の対応手順策定についても事前に定めることが重要としている。

ランサムウェア攻撃者グループ「LockBit(ロックビット)」によるものであるとされています。

事例4

株式会社ニップン 2020/7/7

ランサムウェア攻撃により企業情報や個人情報の一部が流出した可能性

https://internet.watch.impress.co.jp/docs/column/dlis/1347894.html

グループ企業で利用している複数のシステムで障害が起きていることに気が付き、すぐにネットワークを遮断して、外部のセキュリティ専門家に調査を依頼したところ、サイバー攻撃を受けたことが判明。同時多発的にサーバーや端末のデータを暗号化されてしまった。財務管理・販売管理といった主要な基幹システムサーバーや、データが保存されているファイルサーバーを含め広範囲に及び、グループネットワーク内で運用している国内グループ会社の販売管理システム(11社利用)と財務会計システム(26社利用)と非常に広範囲なものになりました。

あらかじめデータセンターを分散配置して自然災害に備えていたものの、あっという間に感染が広がり、ほぼ全てのシステムに被害が及び、中でも、財務会計システムは事実上別環境での再構築を強いられる事態となり、東証への決算報告書の提出を約3か月延期するという、国内事例ではまれにみる大きな被害となりました。BCP(事業継続計画)体制としては水準以上の体制を構築していました。ハード面では災害対応でデータセンターを分散設置し、また、拠点単位でのシステム障害の発生も想定していましたが、サーバーの大半が同時攻撃を受けたことで全ての事業拠点が同様の被害を受けていたため、同社のBCPで想定していた状況を大きく上回る事態となりました。

対策

ゼロトラストの重要性

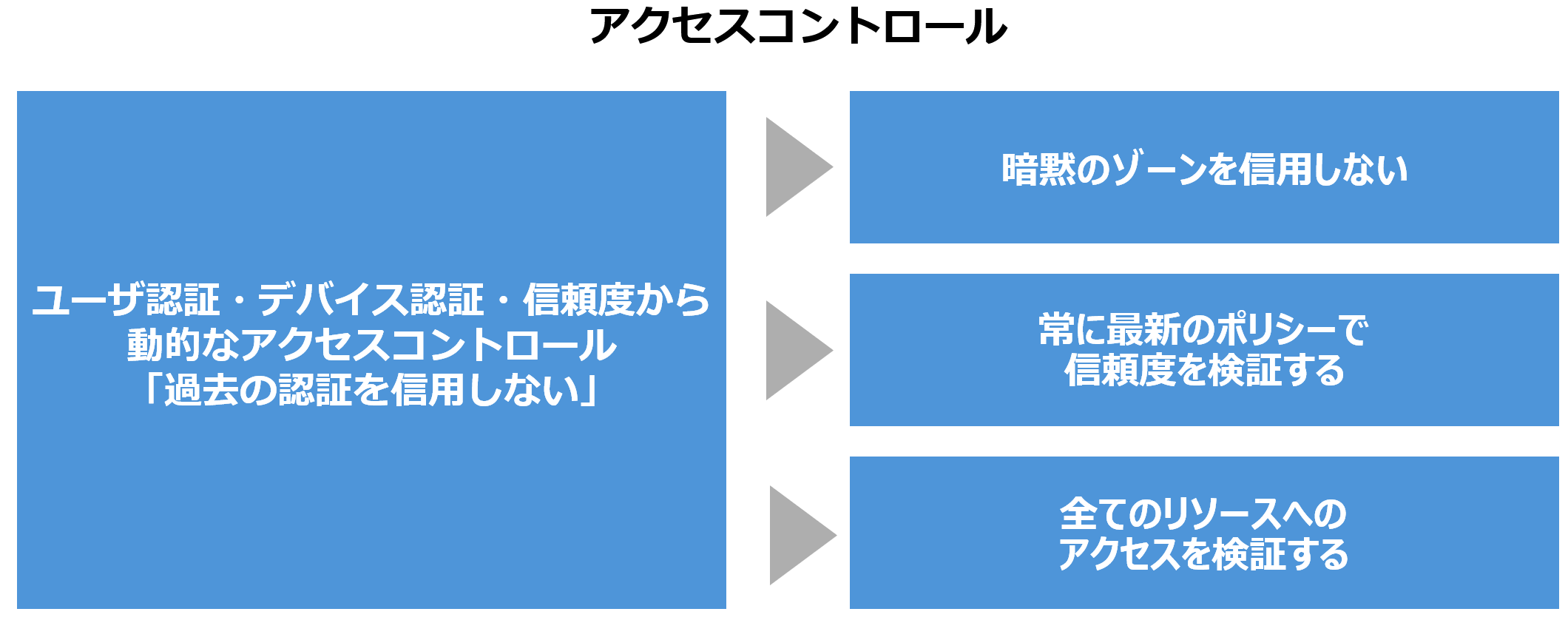

ゼロトラストとは、社外に限らず社内のネットワークやデバイスもすべて「信頼できないもの」とし、重要な情報資産やシステムへのアクセス時に安全性や正当性を検証し、マルウェア感染などのインシデントを防ぐセキュリティの考え方です。境界型セキュリティは外部のネットワークとの境界にセキュリティ対策を講じるため、内部を信頼するセキュリティといえます。しかし、一度外部から社内ネットワークにアクセスが許可されると、社内ネットワークに自由にアクセスできてしまうリスクが潜んでいます。対してゼロトラストセキュリティは、外部に限らずあらゆる通信経路を疑い、各アクセスポイントにおいて認証を必要とします。そうすることで、あらゆるセキュリティ上の脅威から社内の情報を守ることができます。

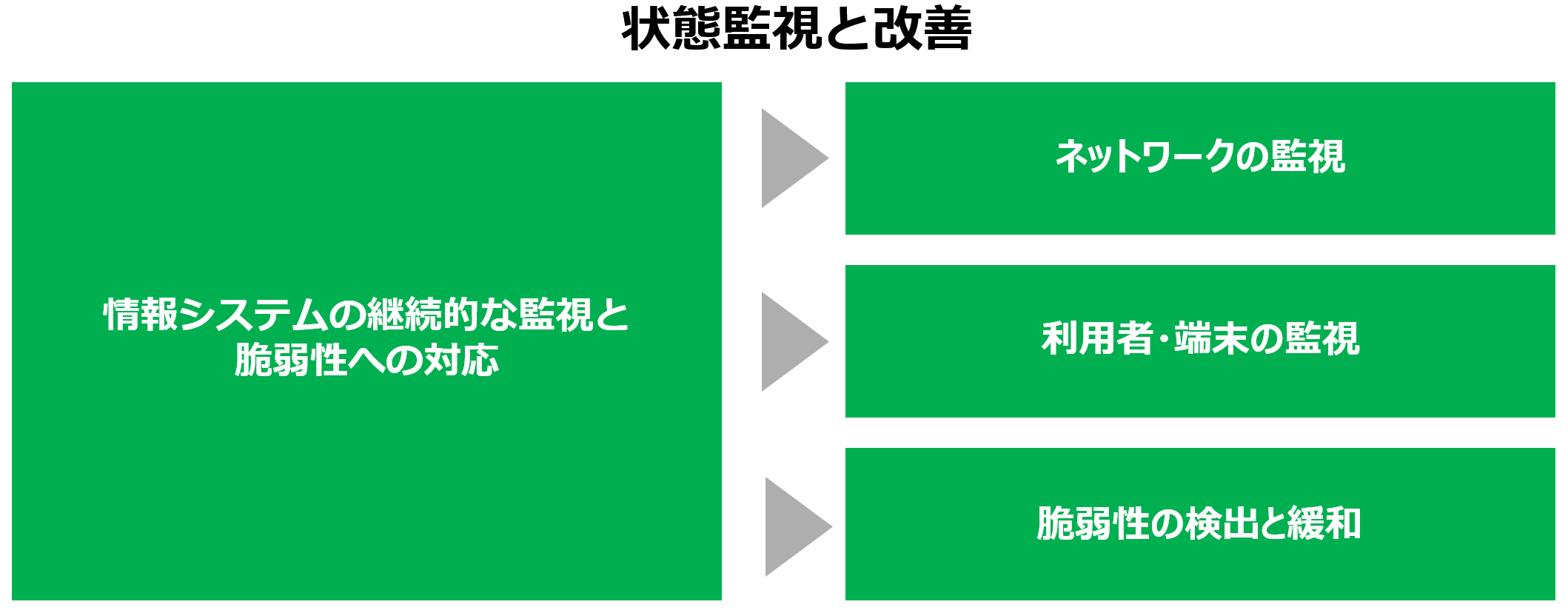

ゼロトラストの原則(NIST SP800 207 Zero Trust Architecture から引用

アクセスコントロール 1.2.3.4.6

状態監視と改善 5.7

- 全てのデータソースとコンピューティングサービスはリソースとみなす

- ネットワークの場所に関係なく、すべての通信を保護する

- 組織のリソースへのアクセスは、セッション単位で付与する

- リソースへのアクセスは、クライアントID 、アプリケーション、要求する資産の状態、その他の行動属性や環境属性を含めた動的ポリシーによって決定する

- 組織は、全ての資産の整合性とセキュリティ動作を監視し、測定する

- 全てのリソースの認証と認可は動的に行われ、アクセスが許可される前に厳格に実施する

- 組織は、資産やネットワークインフラストラクチャ、通信の現状について可能なかぎり多くの情報を収集し、それをセキュリティ対策の改善に利用する

ランサムウェアの対策

ゼロトラストの概念を踏まえ、ランサムウェアへ対策するには、感染しないための予防策はもちろん、感染後を想定した対策も必要です。

- セキュリティ対策ソフトの導入

-

OSやアプリケーションを最新に保つ

-

パスワード管理の徹底、多要素認証の導入

- 従業員への啓蒙やトレーニング

- セキュリティポリシーの明確化

感染後に被害を最小化するための対策

- バックアップ

- SOCなどの体制や相談先の確保

ランサムウェア対策に役立つソリューション

ランサムウェア対策にあたっては、攻撃手法を踏まえた総合的な対策と運用をセットで考えていくことが不可欠です。攻撃のプロセスとしては、メールの添付ファイルやSSL-VPNの脆弱性を悪用し社内環境に「侵入」。マルウェアの拡散や不正アクセスの横展開を行います。そして多くの機密情報を扱うことができる「特権IDを奪取」し、最終的にはC&Cサーバーなどを通じ「情報を外部に持ち出す」という3段階の攻撃プロセスを実行されることが多いです。

侵入

ランサムウェアの侵入時に使えるツールやソリューションは以下の通りです。

- EDR(Endpoint Detection and Response):端末内でのランサムウェアの挙動を把握。水平展開(ラテラルムーブメント)を検知できるため、システム管理者が感染範囲を特定しやすい。

- NGAV(Next Generation Anti-Virus):マルウェアに特有の挙動に着目して検知する。

- SWG(Secure Web Gateway):社外ネットワークへのアクセスを安全に行うためのクラウド型プロキシー。

- SOC (Security Operation Center):セキュリティの専門家が24時間、365日、高度な監視を行うサービス。侵入後のログ収集や分析を行う。

特権ID奪取

ランサムウェアが特権IDを奪取するのを防止するには特権IDソリューションを利用します。特権IDとは一般ユーザーとは異なり、あらゆる操作権限を持った管理者アカウントを指します。例えば、Administratorやroot権限と呼ばれるものが該当します。特権IDを奪われると機密性の高いデータへのアクセスを許してしまいます。

特権IDソリューションは特権IDを管理するためのツールで、以下のような機能が付属しているものです。

- ID登録申請

- ユーザー管理

- アクセス権設定

- サーバーへのアクセス制御

- 共有IDの利用権限設定

- ログ保存・監査

また上に挙げた特権IDの利用申請や管理の記録、運用効率化だけでなく、近年、不正アクセスを検知するための仕組みを備えたソリューションが注目を集めています。

外部への情報持ち出し

外部への情報持ち出しを検出するにはUEBAが有効です。UEBAはUser and Entity Behavior Analyticsの略称で、該当ユーザーの振る舞いデータを定常的に取得・分析することで不自然な行動を検出するソリューションです。これにより例えば、普段利用しないファイルサーバーへのアクセスやC&Cサーバーへのファイルアップロードなどを検出できます。UEBAのログソースとしてはNGAV、EDR、SWG、特権ID管理やNWログなどです。これらの情報を活用して総合的に分析することで検知精度を高めます。

もちろんこれらは外部から侵入してきた攻撃者だけでなく、内部犯による情報持ち出し(内部脅威)にも対応できます。上記3つの対策は、SSL-VPNの脆弱性、メールや改ざんしたWebサイト経由での攻撃に対しても共通して有効な対策と言えます。

バックアップ対策ソリューション

3-2-1ルールをとることで、データの損失を最小限に防ぐことができます。また、ストレージのWORM機能(Write Once Read Many)を有効化することで、データの書き込みは1回限り、それ以降は読み取り専用となり、ランサムウェアによる悪意のある操作を防ぐ、といったバックアップ対策のソリューションになります。

ランサムウェアは近年急増しており、暗号化による業務停止にとどまらず、情報漏えいも同時にもたらす特徴があり、非常に悪質な攻撃です。ランサムウェア対策は1つのソリューションを導入すれば終わりではなく、入口対策、事後対策をはじめとした総合的な対策と実行性のある運用体制をセットで考えていくことが重要です。