目次

はじめに

JAXA(Japan Aerospace Exploration Agency)は、日本の宇宙開発を担う国家機関であり、ロケット打ち上げや衛星運用、さらには将来的な有人宇宙探査など、日本の宇宙技術の最前線で活動しています。2003年に設立されたJAXAは、民生用および軍事用の宇宙技術の両方を担当しており、日本の国際的な競争力と安全保障において極めて重要な役割を果たしています。

近年、サイバー攻撃の脅威は全世界で急速に増加しており、JAXAもその標的の一つとなっています。これらの攻撃は、国家レベルでの機密情報や技術データの漏洩リスクを伴うものであり、国家安全保障や産業技術に対する深刻な脅威をもたらします。特に、2023年から2024年にかけてJAXAが受けた一連のサイバー攻撃は、その規模と影響の大きさから日本国内外で大きな注目を集めました。

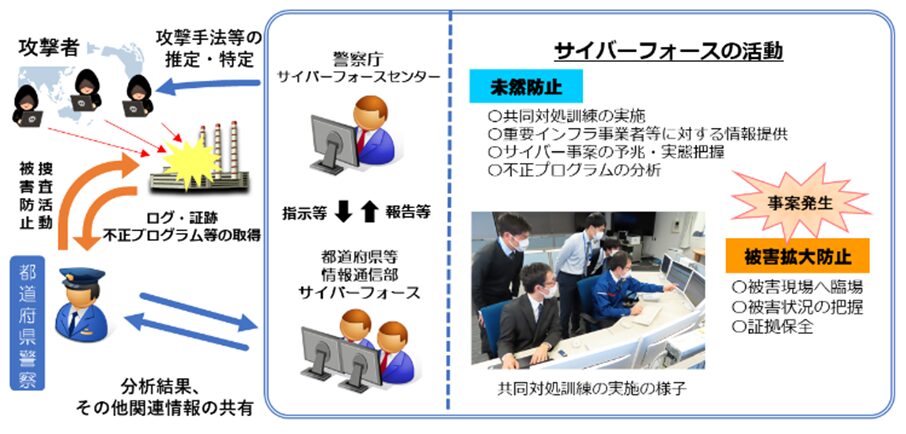

JAXAへの攻撃は警察当局が不正アクセスを感知し、JAXA側に通報しましたが恐らく警察の「サイバーフォース」により認知できたと推察できます。

(出典:警察庁)

JAXAへのサイバー攻撃の概要

攻撃の背景と動機

JAXAが標的となったサイバー攻撃は、主に国家間の緊張や技術情報の奪取を目的としていると考えられています。特に2023年から2024年にかけての攻撃では、宇宙技術や軍事関連の情報がターゲットとなっており、国外の国家支援を受けたハッカーグループによる犯行が疑われています

これらの攻撃は、従来のスパイ活動に代わる新たな形態の情報戦として位置づけられており、ネットワークへの侵入や重要なサーバーへの不正アクセスを通じて情報を盗み出すことを目的としています。JAXAの場合、衛星技術やロケット開発に関連するデータ、そして従業員のIDやパスワードなどの機密情報が攻撃の対象とされました。

2021年から2024年にかけての攻撃発覚の経緯

JAXAは2021年以降、少なくとも4回にわたりサイバー攻撃を受けています。初めて大規模な攻撃が発覚したのは、2021年4月のことです。この攻撃では、JAXAのActive Directoryサーバーに不正アクセスが行われ、従業員の認証情報やアクセス権限が危険にさらされました。

2023年6月には、さらに深刻な攻撃が発生しました。この攻撃では約5千人分の職員の個人データが盗まれ、そのうち約200人のアカウントが乗っ取られました。特に懸念されるのは、山川宏理事長を含む当時の理事5人前後のアカウントが含まれていたことです。これらの幹部アカウントは、外部交渉などに関する重要な情報ファイルにアクセスできる権限を持っていたため、攻撃の影響はさらに深刻なものとなりました。

2023年11月29日、JAXAは政府と協力し、これらの攻撃の詳細を発表しました。政府の報告によれば、宇宙技術に関する機密情報は漏洩していないものの、依然として多くの脆弱性が残っていることが判明しています。これにより、日本国内でのサイバーセキュリティ対策の強化が急務となっています。

時系列で見るJAXAへのサイバー攻撃

JAXAへのサイバー攻撃は、数年にわたって複数回発生しており、その手口や影響は時期によって異なります。ここでは、主要な攻撃の発生時期とその詳細を時系列で説明します。

2020年12月: 初期の侵入と不審な活動の開始

JAXAのシステム内で不審な活動が始まりました。攻撃者はまず、ネットワーク内に侵入し、低プロファイルで活動を開始しました。この段階では、侵入が検知されることなく、攻撃者はシステム内に足場を築きました。

2021年2月: セキュリティ異常の検知と調査の開始

JAXAのセキュリティチームは、システム内での異常な活動を検知しました。これにより、初期の調査が開始され、システムの一部で不正アクセスの可能性が浮上しました。

2021年4月: 攻撃の発覚と公表

2021年4月、JAXAは公式にサイバー攻撃の被害を公表しました。この攻撃では、JAXAのActive Directoryサーバーが標的となり、従業員の認証情報やアクセス権限が危険にさらされました。

2023年夏: JAXAの中央サーバーへの大規模なサイバー攻撃

2023年夏、JAXAの中央サーバーに対する新たなサイバー攻撃が発生しました。攻撃者は再びActive Directoryサーバーに不正アクセスし、従業員の認証情報やその他の重要なデータにアクセスしようとしました。この攻撃は、警察からの通知によって初めて発覚し、JAXAは直ちに調査を開始しました。

2023年11月29日: 攻撃の詳細発表、政府との協力開始

2023年11月29日、JAXAは攻撃の詳細を公表し、政府と協力してさらなる調査を進めることを発表しました。この発表によれば、宇宙技術に関する機密情報は漏洩していないものの、依然として多くの脆弱性が残っていることが判明しました。

2024年8月: JAXAと日本のサイバーセキュリティ機関に対する国外からのサイバー攻撃が続く

2024年8月には、JAXAと日本のサイバーセキュリティ機関が引き続き国外からのサイバー攻撃にさらされていることが報告されました。これにより、日本全体でのサイバーセキュリティ対策の強化が急務となり、政府は新たな対策を講じることを余儀なくされました。

被害の内容と影響

JAXAへのサイバー攻撃は、組織内の情報資産やセキュリティに深刻な影響を与えました。以下に、具体的な被害内容とその影響について説明します。

盗まれた情報とその影響

JAXAのActive Directoryサーバーに対する不正アクセスは、最も深刻な被害の一つです。このサーバーは、従業員のIDやパスワード、システムへのアクセス権限を管理するものであり、攻撃者がこれらの情報にアクセスすることで、さらに多くのシステムやデータに不正アクセスが可能となるリスクがありました。

2023年6月の攻撃では、約5千人分の職員の個人データが盗まれ、そのうち約200人のアカウントが乗っ取られました。山川宏理事長を含む当時の理事5人前後のアカウントも含まれており、これらの幹部アカウントは外部交渉などに関する重要な情報ファイルにアクセスできる権限を持っていたため、攻撃の影響はさらに深刻なものとなりました。

さらに、マイクロソフト社のクラウドサービス「マイクロソフト365(M365)」に保管されていた1万を超えるファイルが流出した可能性があります。このうち1千超が外部の企業や組織から提供を受けたもので、NASA、ESA、トヨタ自動車、三菱重工、防衛省など40を超える組織との秘密保持契約に関わる情報も含まれていました。

これらの情報漏洩により、JAXAの国際的な信頼性が損なわれる可能性があり、今後の宇宙開発プロジェクトや国際協力に影響を与える可能性があります。

JAXAの対応と復旧状況

攻撃発覚後、JAXAは直ちに内部調査を開始し、外部の専門家や日本政府の支援を受けながら復旧作業を進めました。ネットワークの一部が一時的にシャットダウンされ、システムのセキュリティが強化されるとともに、攻撃の影響を最小限に抑えるための対策が講じられました。

政府との協力のもと、JAXAは攻撃の範囲と被害状況を徹底的に調査しましたが、その結果、システムの一部に依然として脆弱性が残っていることが確認されました。このため、JAXAは今後さらにセキュリティを強化し、同様の攻撃に備える必要があります。

さらに、これらの攻撃はJAXAのみならず、日本の他の主要な防衛関連企業や研究機関にも波及している可能性があり、国内全体でのセキュリティ強化が急務となっています。国際的なサイバーセキュリティ情勢の変化に対応するため、日本政府はサイバー防衛体制の見直しと強化を図っています。

攻撃の原因と脆弱性

JAXAへのサイバー攻撃が成功した背景には、いくつかの原因と脆弱性がありました。これらは特に、組織のセキュリティ体制の見直しを必要とするものであり、他の企業や機関にとっても教訓となり得る点が多く含まれています。

セキュリティの課題

-

ネットワークの脆弱性

攻撃者は、JAXAのネットワークインフラの中で既知の脆弱性を利用しました。特に、2023年に発生した攻撃では、ネットワーク機器メーカーが6月に公表した脆弱性を悪用して、不正なアクセスを行いました。このような脆弱性に対する迅速な対応がなされていなかったことが、攻撃を成功させる一因となりました。 -

Active Directoryサーバーのセキュリティ

JAXAのActive Directoryサーバーは、従業員のIDやパスワードを含む多くの重要な情報を管理しており、攻撃者にとって魅力的なターゲットでした。このサーバーが不正アクセスされたことで、他のシステムやデータにも影響が及ぶ可能性がありました。特に、ID情報の管理やアクセス制御の強化が必要であることが明らかになりました。 -

クラウドサービスのセキュリティ

マイクロソフト社のクラウドサービス「マイクロソフト365(M365)」も攻撃の対象となりました。クラウドサービスの利用が増加する中、これらのサービスに対するセキュリティ対策の重要性が浮き彫りになりました。 -

多層防御の不足

JAXAのセキュリティ体制には、複数のセキュリティ層を持つ多層防御が欠けていた可能性があります。攻撃者は、一度侵入するとその後の攻撃を比較的容易に展開できたと考えられます。これにより、侵入の検知が遅れ、被害が拡大する結果となりました。 -

幹部アカウントの管理

理事長を含む幹部のアカウントが乗っ取られたことは、特に深刻な問題です。これらの高権限アカウントに対する特別な保護措置や、アクセス権限の厳格な管理が不足していた可能性があります。

どのように攻撃が成功したか

攻撃者は、複数の手法を組み合わせてJAXAのシステムに侵入しました。まず、ネットワーク機器の脆弱性を悪用し、初期のアクセスを取得しました。次に、Active Directoryサーバーに対する不正アクセスを行い、従業員の認証情報を収集しました。さらに、M365のクラウドサービスにも侵入し、大量のファイルにアクセスしました。

このような攻撃の成功は、JAXAのセキュリティインフラの見直しを必要とする明確なサインであり、特に脆弱性管理やアクセス制御の強化、クラウドサービスのセキュリティ対策、そして幹部アカウントの特別な保護が急務となっています。また、この攻撃はJAXAに限らず、他の機関や企業にとっても重要な教訓となるべきです。

サイバー攻撃の教訓と今後の対策

JAXAが受けた一連のサイバー攻撃は、現代のサイバーセキュリティの重要性を再認識させる出来事となりました。これらの攻撃から得られた教訓を基に、今後の対策を考察します。

組織的な教訓

-

脆弱性管理の徹底

攻撃者は、ネットワーク機器の既知の脆弱性を利用してJAXAのシステムに侵入しました。このことは、セキュリティパッチの適用やシステムのアップデートを怠ることが、いかに深刻なリスクを生むかを示しています。JAXAは今後、脆弱性管理を徹底し、迅速なパッチ適用を行う必要があります。 -

多層防御の導入

JAXAのシステムにおける防御層が不足していたことが、攻撃者の侵入を容易にした要因の一つです。今後は、多層防御(defense in depth)の概念を取り入れ、ネットワーク全体にわたる複数のセキュリティ対策を講じることで、侵入後の被害を最小限に抑えることが求められます。 -

セキュリティ意識の向上

従業員の認証情報が攻撃の対象となったことからも分かるように、内部のセキュリティ意識の向上が重要です。JAXAは、全従業員に対して定期的なセキュリティ教育を実施し、フィッシング攻撃やソーシャルエンジニアリングに対する対策を強化する必要があります。

今後の対策と防止策

-

Splashtop Secure Workspaceの導入

Splashtop Secure Workspaceは、リモートアクセスのセキュリティを強化するための強力なツールです。このソリューションを導入することで、JAXAは不正なアクセスをリアルタイムで検知し、即座に対応することが可能になります。また、従業員の認証情報をより厳密に管理することで、攻撃者がシステムに侵入する機会を大幅に減らすことが期待されます。 -

ゼロトラストアーキテクチャの実装

ゼロトラストアーキテクチャは、内部と外部のネットワーク間で信頼を置かないアプローチを採用し、すべてのアクセスを厳密に検証することでセキュリティを強化します。これにより、攻撃者が一度侵入した場合でも、その移動を制限し、被害を最小限に抑えることができます。 -

継続的な監視とインシデントレスポンスの強化

JAXAは今後、24時間体制でのネットワーク監視と迅速なインシデントレスポンスを強化する必要があります。これにより、攻撃が発生した際に即座に対応し、被害を最小限に抑えることが可能となります。また、継続的な監視は、未知の脅威に対しても早期に対応するための重要な要素です

Splashtop Secure Workspaceの導入による防止策

JAXAが直面した一連のサイバー攻撃は、組織のセキュリティにおいて多層的な対策が不可欠であることを浮き彫りにしました。これらの攻撃を未然に防ぐために、Splashtop Secure Workspaceの導入が効果的であった可能性が高いです。以下では、Splashtop Secure Workspaceがどのようにしてこれらの攻撃を防げたか、具体的なシナリオを説明します。

Splashtop Secure Workspaceの概要

Splashtop Secure Workspaceは、リモートワークやリモートアクセスのセキュリティを強化するためのソリューションです。このツールは、企業や組織が内部ネットワークへのアクセスを制御し、データを保護するために、強力な認証メカニズムや暗号化技術を提供します。さらに、異常な活動をリアルタイムで監視し、潜在的な脅威を即座に検出して対応する機能があります。

なぜSplashtop Secure Workspaceが有効なのか

-

強力な認証とアクセス管理

JAXAが直面した攻撃の一つは、従業員のID情報が攻撃者によって悪用されたことです。Splashtop Secure Workspaceでは、二要素認証やデバイス認証などの多層的な認証方法を採用しており、攻撃者が不正にアクセスすることを防ぎます。また、アクセス権限を厳密に管理することで、認証されたユーザーのみが特定のリソースにアクセスできるようにします。 -

リアルタイムの異常検知

Splashtop Secure Workspaceは、システム内での異常な活動をリアルタイムで監視し、異常が検知された場合には即座にアラートを発します。これにより、攻撃者がネットワーク内に侵入した場合でも、早期に発見し、被害を最小限に抑えることができます。JAXAのように広範なネットワークを管理している場合、この機能は特に有効です。 -

ゼロトラストセキュリティモデルのサポート

Splashtop Secure Workspaceは、ゼロトラストモデルをサポートしており、すべてのアクセスを常に検証する仕組みを提供します。このモデルにより、攻撃者が一度ネットワークに侵入した場合でも、その後の移動を制限し、さらに深刻な被害が発生するのを防ぐことができます。

実際に防げた可能性のあるシナリオ

2023年のJAXAに対する攻撃では、ネットワーク機器の脆弱性を利用した不正アクセスが行われました。Splashtop Secure Workspaceが導入されていた場合、この脆弱性を突いた攻撃が検知され、攻撃者のアクセスが初期段階でブロックされていた可能性があります。さらに、Active Directoryサーバーに対する不正アクセスも、厳密な認証とアクセス管理により防ぐことができたでしょう。

また、Splashtop Secure Workspaceのリアルタイム異常検知機能を活用することで、攻撃者がネットワーク内で活動を開始した時点で異常が検知され、JAXAが迅速に対応することが可能だったと考えられます。これにより、被害の拡大を防ぎ、機密情報の漏洩を回避することができたでしょう

まとめ

JAXAへの一連のサイバー攻撃は、日本の国家安全保障および宇宙開発における技術・情報の重要性を改めて浮き彫りにしました。攻撃で明らかになった課題を教訓とし、脆弱性管理や多層防御、従業員のセキュリティ意識向上が急務です。

一方で、並行して進められていたスマートフォン位置情報精度向上プロジェクトが無事成功を収めたことは、厳しい状況下にあってもJAXAが着実に技術革新へ取り組んでいる証と言えます。ささやかではありますが、心から成功をお祝い申し上げます。

Splashtop Secure Workspaceは、リモートアクセスのセキュリティ強化、リアルタイムの異常検知、ゼロトラストアーキテクチャのサポートといった強力な機能を提供し、JAXAのような組織におけるサイバー攻撃への耐性を大幅に向上させることができます。これらの機能により、攻撃者がシステムに侵入する前にその活動を阻止し、機密情報の保護が可能となります。

JAXAへの攻撃は、日本が直面しているサイバーセキュリティの課題を浮き彫りにしましたが、同時にこれらの課題に対処するための道筋も示しています。これからの未来に向けて、JAXAや他の関連機関がより強固なセキュリティ体制を構築し、国の重要な技術と情報を守るための取り組みを続けることが求められます。