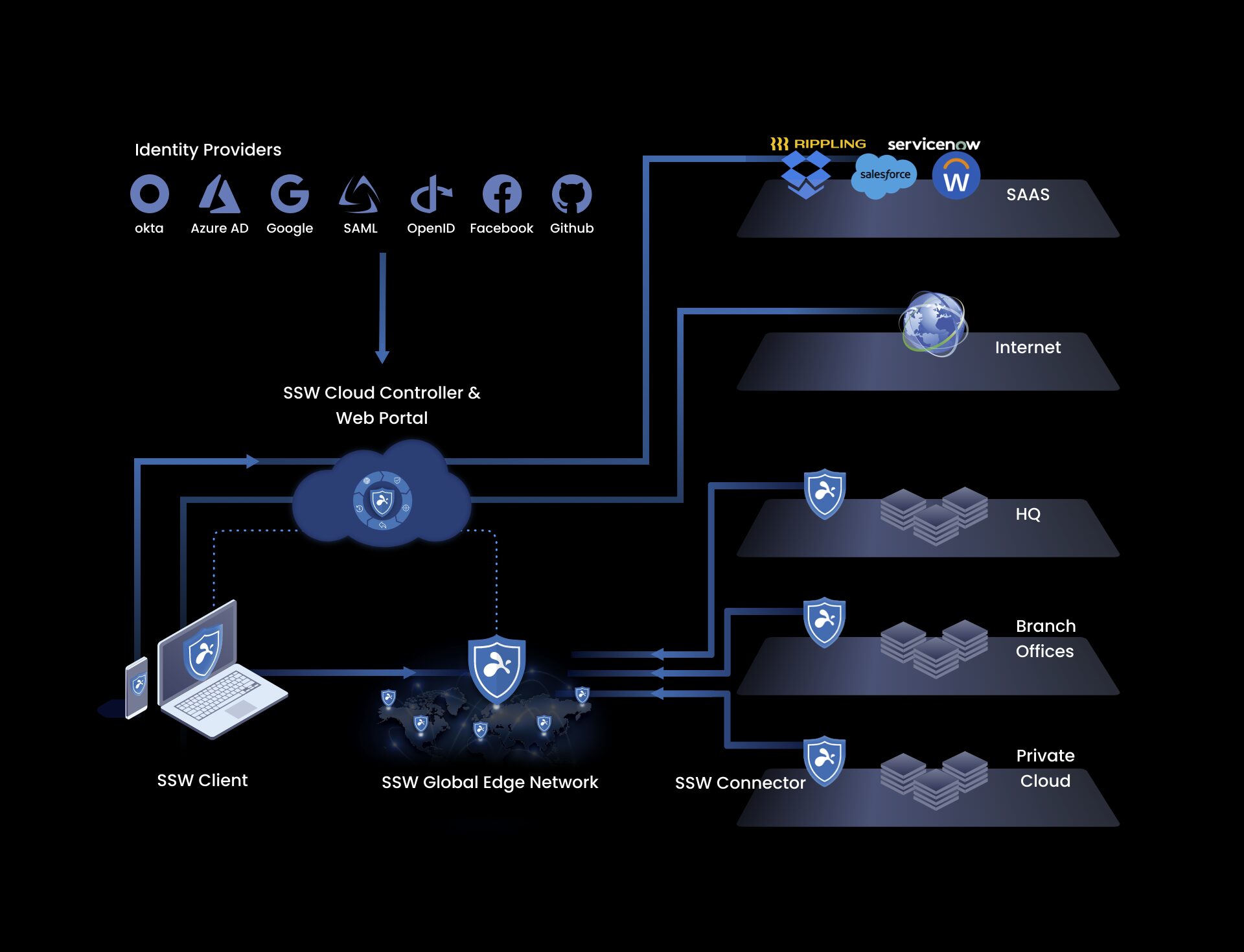

簡略化されたアーキテクチャ図は、コンポーネントとそれらがどのように連携するかを示しています。

Splattop Secure Workspaceのコンポーネント

-

クラウドコントローラーとWebポータル

コントローラーは、構成、ポリシーを管理し、ポリシー決定ポイントとして機能します。インターネットネットワークとプライベートアプリケーションの両方へのアクセスを制御します。 -

Secure Workspace グローバルエッジネットワーク

地理的に分散したネットワークで、プライベートアプリケーションへの安全なアクセスを提供します。 -

Secure Workspace コネクタ

このコネクタは、Splashtop Secure Workspace グローバルエッジネットワークとの永続的なセキュアトンネルを確立するダイアルアウトコンポーネントです。 -

エッジロケーション

Secure Workspaceエッジインフラストラクチャは、さまざまな地域に戦略的に分散されています。これらのエッジロケーションは、高パフォーマンスのネットワークバックボーンを介して相互接続され、効率的で信頼性の高い接続性を確保します。 -

Secure Workspace クライアント

Secure Workspace クライアントは、デスクトップGUIアプリケーション、デスクトップCLIアプリケーション、モバイルデバイス、Webブラウザ、Webブラウザ拡張機能など、さまざまなフォームファクタをサポートします。

Splashtopのセキュアなワークスペースの仕組み

Splashtop Secure Workspace は、次のユースケースでどこからでも安全な作業をサポートします。

デスクトップクライアント経由のプライベートアプリケーションアクセス:

Splashtop Secure Workspace は、次のユースケースでどこからでも安全な作業をサポートします。

- アクセスの要求:セキュアなワークスペースデスクトップクライアントは、必要なコンテキストとランタイム情報をすべて提供し、コントローラーへの要求を開始します。これには、クライアントセキュリティポスチャ、ユーザー情報、およびクライアント署名が含まれます。

- ポリシーとエンタイトルメントのチェック:コントローラーは、関連するポリシーとエンタイトルメントをチェックして要求を評価します。ユーザーがアプリケーションを起動またはアクセスする権利があるかどうかを確認し、定義されたポリシー条件によって要求されたアクセスが許可されていることを確認します。

- アクセス権の付与:ユーザーが資格基準を満たし、ポリシー条件が満たされている場合、コントローラーはアクセス権を付与します。次に、トークンをセキュリティで保護された承認資格情報としてクライアントに発行します。

- セキュリティで保護されたワークスペースのエッジロケーションとのネゴシエーション:クライアントは、受信したトークンを使用して、セキュリティで保護されたワークスペースのグローバルネットワーク内の最も近いエッジロケーションとネゴシエートします。これにより、クライアントと選択したエッジロケーションの間にセキュアトンネルが確立されます。

- ターゲットアプリケーションへの最適化されたルーティング:セキュリティで保護されたワークスペースのエッジロケーションは、セキュリティで保護されたトンネルを介してクライアントに接続され、ターゲットアプリケーションとの永続的な接続を持つエッジロケーションに要求をルーティングします。ターゲットアプリケーションは、セキュアワークスペースコネクタを使用して最も近いエッジ位置に接続されます。セキュアなワークスペースグローバルエッジネットワークは、バックボーンネットワークを活用してルーティングプロセスを最適化し、パフォーマンスを最適化します。

Webブラウザおよびモバイルクライアントを介したプライベートアプリケーションアクセス:

ユーザーは、 (1) Webブラウザを使用してセキュアなワークスペースWebポータルから、または (2) セキュアなワークスペースモバイルクライアントから、直接プライベートアプリケーションを起動できます。これにより、プライベートアプリケーションにアクセスする際の柔軟性と利便性が向上します。次のステップは、この機能を実現する方法の概要です。

- ポリシーと資格のチェック:Webブラウザまたはセキュアなワークスペースモバイルクライアントを介してプライベートアプリケーションを起動すると、コントローラーはユーザーの資格と関連するポリシーの包括的な確認を行います。ユーザーにアプリケーションを起動する権限があるかどうかを確認し、定義されたポリシー条件によって要求されたアクセスが許可されていることを確認します。

- アクセス権の付与:ユーザーが資格基準を満たし、ポリシー条件が満たされている場合、コントローラーはアクセス権を付与します。次に、トークンをブラウザクライアントに発行し、これを承認資格情報として安全に保護します。これにより、ユーザーがプライベートアプリケーションにアクセスする資格があることが確認されます。

- リダイレクトの要求:アクセスを許可した後、コントローラーは、直接かつ永続的な接続を持つエッジロケーションで実行されているプロキシサーバーに要求をリダイレクトします。

- ターゲットアプリケーションのレンダリング:アクセスプロキシサーバーは、Webブラウザと連携して、HTML 5を使用してブラウザタブ内にターゲットアプリケーションをレンダリングします。これにより、ユーザーはリモートデスクトップ、SSH、またはその他の種類のアプリケーションをブラウザ環境内でシームレスに操作できます。

パブリックアプリケーション (SaaS) アクセス:

Splashtop Secure Workspaceは、パブリックアプリケーションまたはSaaS (Software-as-a-Service) アプリケーションのプロビジョニングとアクセスもサポートします。これらのアプリケーションは、IT管理者がユーザーに割り当てることができます。次のステップでは、パブリックアプリケーションアクセス機能がどのように実現されるかを説明します。

- セキュアワークスペースとの統合:SaaSアプリケーションは、アイデンティティプロバイダとしてSplashtop Secure Workspaceを使用するように構成されています。Secure Workspaceの観点からは、SaaSアプリケーションはサービスプロバイダ (SP) と見なされ、両者の統合が確立されます。

- パブリックアプリケーションの起動:ユーザーがSecure WorkspaceコントローラーまたはWebポータルからパブリックまたはSaaSアプリケーションを起動すると、コントローラーに対して認証要求が開始されます。ユーザーの資格情報と認証要求は、検証のためにコントローラーに送信されます。

- エンタイトルメントとポリシーチェック:コントローラーはユーザーを認証し、クレデンシャルが有効であることを確認します。次に、ユーザーがパブリックアプリケーションにアクセスするために定義された資格条件とポリシー条件を満たしているかどうかを確認します。条件が満たされると、コントローラーはIDP設定に基づいてサインオントークンを発行します。

- トークンとリダイレクトの発行:IdP構成に応じて、コントローラーはシングルサインオン (SSO) トークンまたはOpenID Connectトークンのいずれかを発行します。その後、コントローラーはユーザーの要求をターゲットSaaSアプリケーションにリダイレクトします。

- SaaSアプリケーションの認証フロー:リダイレクトされた要求を受信すると、SaaSアプリケーションは受信したトークンに基づいて適切な認証フローに従います。ユーザーはSaaSアプリケーションによって認証され、開いているWebブラウザタブ内でアクセスが許可されます。

安全なインターネットネットワークアクセス(SWG / DLP / DNSフィルタリング/ URL /フィルタリング):

Splashtop Secure Workspace は、DNS フィルタリング、SWG によるディープ Web インスペクション、RBI により、最新の脅威に対するリモートワークのセキュリティを強化し、堅牢なゼロトラストセキュリティを実現します。

当社の次世代SWGは、エンドポイントエージェントとして動作し、いくつかの主要な方法でエンドユーザーエクスペリエンスを向上させます。

- データセンターのSWGの停止によるネットワークの中断を排除し、信頼性の高いインターネットアクセスを確保します。

- 不要な交通の迂回を排除し、パフォーマンスを向上させます。

- リモートSWGでのSSL復号化を回避し、データ漏洩のリスクを軽減します。暗号化されていないデータはデバイスに残ります。

管理者は、次の手順に従って、ネットワーク アクセス ポリシーを確立して適用できます。

-

ネットワークアクセスポリシーの設定:

管理者は、許可されたドメイン リスト、ブロックされたドメイン リスト、Web コンテンツ カテゴリなどのインターネット アクセス ポリシーを構成して、ユーザーが有害な Web サイトにアクセスするのを制御および保護できます。URLフィルタリングとDLPポリシーは、Webポータルの「アクセス/ポリシー」で管理できます。これらのポリシーは、インターネット アクセスの許可に関するガイドラインとして機能します。 -

DNSとプロキシの設定:

SSW クライアントは、ユーザーのエンドポイントの DNS とプロキシの設定を引き継ぎます。ユーザーのコンピューターからインターネット アクセス要求が行われると、デスクトップ クライアントは DNS と Web アクセス要求を処理し、クラウド コントローラーで検証します。 -

アクセス要求の検証:

コントローラは、アクセス制御の中央機関として機能し、定義されたポリシーへの準拠を確保します。リクエストが管理者によって設定されたネットワークアクセスポリシーを満たしているかどうかを確認します。 -

アクセス承認:

コントローラがポリシー検証に基づいてアクセス要求を承認すると、SSW クライアントに対して、要求されたドメインに適切な DNS 解決を提供するように、または Web アクセス要求をパススルーするように指示します。これにより、ユーザーは要求されたWebサイトまたはオンラインリソースに安全にアクセスできます。 -

非準拠アクセス処理:

ユーザーの要求がインターネット アクセス ポリシーの要件を満たしていない場合、デスクトップ クライアントは要求を DNS または URL フィルタリング拒否のブロック ページにリダイレクトするか、Web プロキシ経由のアクセスを拒否します。その後、IT 管理者によってカスタマイズされたブロック メッセージがユーザーに表示され、要求された Web サイトまたはリソースが構成されたポリシーに基づいてブロックされていることを示します。

エンドポイント管理:

Splashtop Secure Workspace を使用すると、IT 管理者は Web ポータルを通じて登録されたすべてのデスクトップクライアントを管理および制御できます。これにより、デスクトップクライアントのユーザー設定をシームレスに管理および構成できます。

次の手順では、デスクトップ クライアント登録を実現する方法の概要を示します。

-

登録プロセス

デスクトップ クライアントがコントローラーに接続しようとすると、コントローラーはクライアントが登録されているかどうかを検証します。管理者の承認が必要な場合がある登録プロセスがあります。デスクトップクライアントは、Secure Workspace に初めて登録するときに、セキュアストア (Mac OS のキーチェーンなど) に保存されている秘密鍵と証明書署名要求 (CSR) を生成します。その後、クライアントは検証と署名のために CSR をコントローラに送信します。 -

管理者の承認と証明書の発行

ユーザーの資格情報を確認し、管理者の承認を受け取ると、コントローラーはコントローラー自体によって署名された証明書をデスクトップ クライアントに発行します。クライアントは、この証明書を安全なストア(キーチェーンなど)に保存します。その後、クライアントがコントローラーとの接続を開始するたびに、認証のためにこの証明書が提示されます。 -

クライアントの登録と認証

この登録プロセスにより、承認および認証されたデスクトップクライアントのみがコントローラとの接続を確立できます。クライアントは接続の開始時に証明書を提示するため、コントローラはデスクトップ クライアントを認証し、セキュア ワークスペース リソースへのアクセスを許可できます。

クライアントセキュリティ体制の検証:

Splashtop Secure Workspace を使用すると、管理者はクライアントポスチャチェックポリシーを適用できます。これらのポリシーにより、管理者はデスクトップ クライアントのセキュリティ検疫を検証し、セキュリティ標準への準拠を確保できます。次の手順では、クライアントポスチャチェックの実装方法の概要を示します。

-

クライアントポスチャチェックポリシーの設定

管理者は、さまざまな検証ポイントを含むクライアントポスチャチェックポリシーを定義できます。これらのポイントは、ディスクの暗号化、ウイルス対策の存在、特定のレジストリ設定、オペレーティング システムのパッチ レベルなど、デスクトップ クライアントのセキュリティの状態を評価します。これらの要件を指定することで、管理者はデスクトップ クライアントのセキュリティ検疫を組織全体で確実に行うことができます。 -

ポスチャ チェックのスケジューリング

コントローラは、デスクトップ クライアントでクライアントのポスチャ検証をスケジュールします。この検証プロセスは、定期的に実行されるか、クライアント接続やシステムイベントなどの特定のトリガーに基づいて実行されます。 -

ポスチャチェック結果の報

デスクトップクライアントは、スケジュールされた検証に従ってクライアントポスチャチェックを実行します。その後、ポスチャチェックの結果をコントローラに報告します。これにより、コントローラは、デスクトップ クライアントが指定されたセキュリティ体制要件に準拠しているかどうかを評価できます。 -

アクセス制御の意思決定

クライアント ポスチャ チェックの結果に基づいて、コントローラーはネットワーク リソースへのアクセスに関する情報に基づいた決定を下します。デスクトップクライアントのアクセスを許可するか禁止するかは、定義されたセキュリティ体制への準拠に基づいて決定します。これにより、準拠した安全なデスクトップ クライアントのみがネットワーク リソースにアクセスできるようになります。

パスワードとシークレットの管理:

Splashtop Secure Workspace は、IT 管理者やエンドユーザーを含むすべてのユーザーに堅牢なパスワードとシークレット管理機能を提供します。この機能により、資格情報の管理が簡素化され、さまざまなアプリケーションやシステム全体のセキュリティが強化されます。次の情報は、パスワードとシークレットの管理が Splashtop Secure Workspace でどのように実装されているかを概説しています。

-

統合パスワードマネージャー

Splashtop Secure Workspace は、統合されたパスワードマネージャーを提供し、ユーザーがユーザー名とパスワードを安全に保存および管理できるようにします。これにより、シームレスなエクスペリエンスが保証され、プライベートアプリケーションにアクセスする際の利便性が向上します。 -

Password Managerによるプライベートアプリケーションアクセス

プライベートアプリケーションはグループに割り当てられ、アプリケーションの動的資格情報属性を有効にすることで、各グループにPassword Manager内に保存された1つまたは複数のユーザー名とパスワードを割り当てることができます。この機能を利用すると、システムは保存された資格情報を自動的に取得し、ユーザーが管理者によって割り当てられた資格情報を知らなくてもターゲット アプリケーションにアクセスするための安全なセッションを確立します。 -

ゼロ知識アーキテクチャ

Splashtop Secure Workspace のパスワードマネージャーは、ゼロ知識アーキテクチャに基づいて構築されています。これは、マスターパスワードを所有するユーザーのみが、保存されたパスワードとシークレットにアクセスできることを意味します。ワークスペースコントローラーは、パスワードマネージャーに保存されている実際のコンテンツについてまったく知識がないため、ユーザーデータのプライバシーと機密性が確保されます。 -

クライアント側の暗号化

セキュリティをさらに強化するために、パスワードマネージャー内に保存されているすべてのパスワードとシークレットはクライアント側で暗号化されます。これにより、機密情報が保護され、権限のない第三者がアクセスできないようにすることができます。

Webブラウザを介したプライベートアプリケーションへの特権アクセス:

Splashtop Secure Workspace は、RDP、SSH、VNC、Telnet、HTTP/HTTPS などの一般的に使用されるアプリケーションタイプの Web ブラウザを介して、プライベートアプリケーションに対する特権アクセス機能を提供します。特権アカウントとは、サービスアカウント、ルートアカウント、管理者アカウントなどの認証情報を指します。次の情報は、Splashtop Secure Workspace 内で特権アクセス管理がどのように実装されるかを概説しています。

-

ユーザーとグループへの特権アカウントの割り当て

管理者は、プライベートアプリケーション構成内の特定のユーザーまたはグループに特権アカウントを割り当てることができます。これらの割り当てられたアカウントは、Webブラウザを介してターゲットアプリケーションにアクセスするときに、それぞれのユーザーまたはグループメンバーがアクセスできます。これにより、ユーザーは、特権アカウントに関連付けられた実際のユーザー名とパスワードを直接知らなくても、特権アクセスを利用できるようになります。 -

Password Managerとの統合

特権アクセスの実装は、前述のPassword Manager機能と密接に統合されています。管理者は、サービスアカウント、ルートアカウント、またはその他の特権アカウントをパスワードマネージャー内に安全に保存でき、これらの資格情報を誰とも直接共有する必要はありません。 -

動的資格情報の割り当て

管理者は、プライベート・アプリケーションの動的資格情報属性をアクティブ化できます。この機能を使用すると、各ユーザーまたはグループに、管理者のパスワードマネージャーに保存されている0個または複数の特権アカウントを割り当てることができます。ユーザーがアプリケーションにアクセスしようとすると、グループメンバーシップに関連付けられている割り当てられた特権アカウントから選択するように求められます。 -

セッション確立のための特権アカウントの選択

エンドユーザーは、提供されたリストから目的の特権アカウントを選択してセッションを確立できます。これにより、対象アプリケーションへのアクセスに必要な権限を利用できるようになり、スムーズで安全な運用が可能になります。

結論

Splashtop Secure Workspace は、インターネット、プライベートアプリケーション、パブリックアプリケーション (SaaS) への安全で効率的なアクセスのための強力なソリューションを提供します。Secure Workspace Controller、Secure Workspace Global Edge Network、およびその高度なアクセス制御メカニズムを活用することで、ユーザーはどこからでもリソースへのシームレスで保護されたアクセスを楽しむことができます。