ポスチャチェック

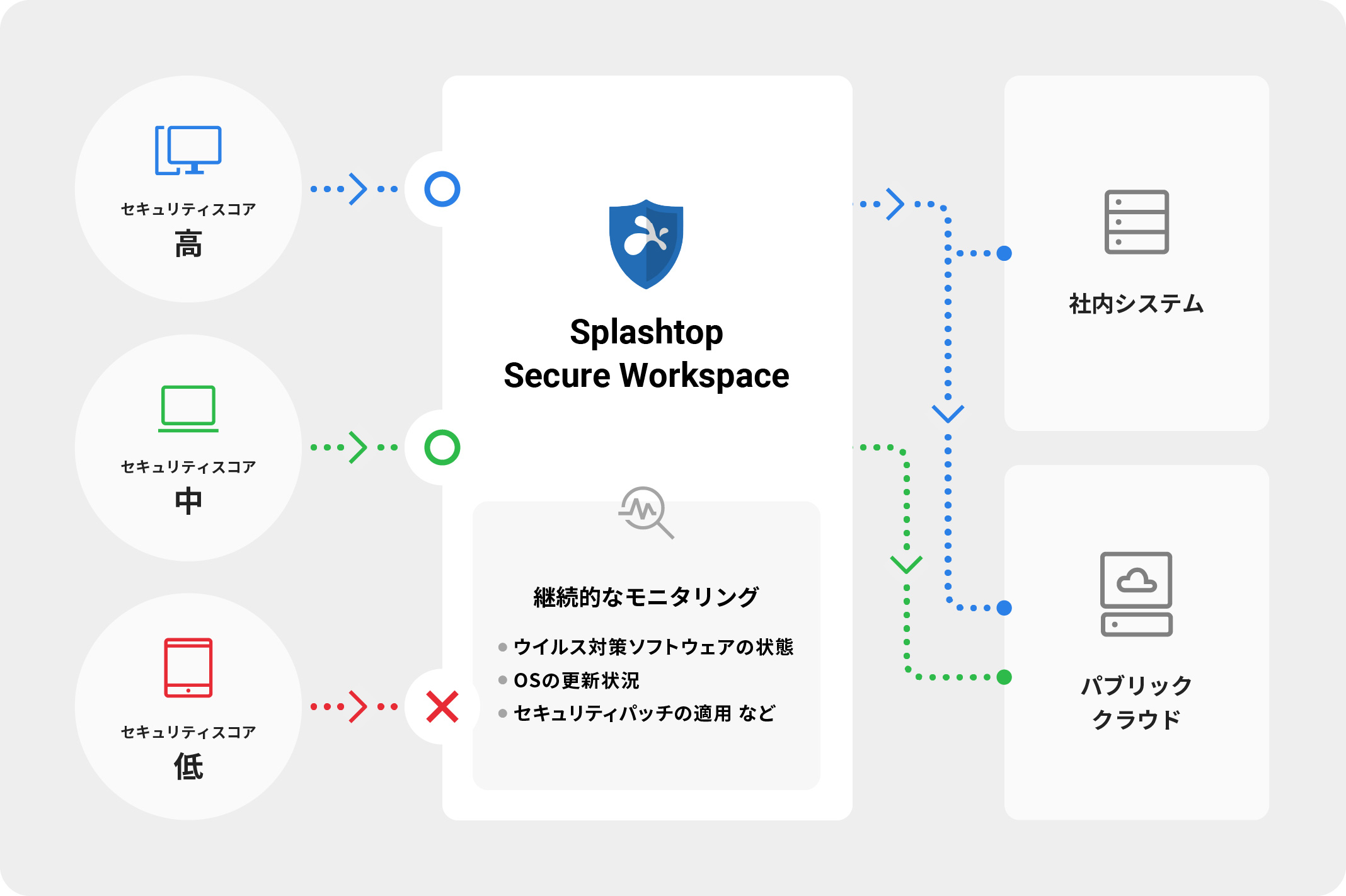

Splashtop Secure Workspaceは、デバイスポスチャチェックと呼ばれる強力な機能を提供します。これにより、管理者は複数のデバイスポスチャチェックプロファイルを作成し、1つ以上のグループに割り当てることができます。これらのプロファイルは、デバイスがプライベートアプリケーションまたはリモートリソースに接続する前に、必要なセキュリティ標準を満たしていることを保証します。

デバイスポスチャチェックプロファイルの作成

デバイスポスチャチェックプロファイルを作成する際に、管理者はわかりやすい参照用名を指定し、プロファイルが割り当てられるグループを指定する必要があります。また、デバイスのポスチャチェックを実行するタイミングをスケジュールすることも可能です。

異なるオペレーティングシステム用にカスタマイズされたチェック

各デバイスポスチャチェックプロファイル内では、管理者がオペレーティングシステムに基づいて特定のチェックを定義できます。これにより、iOS、Android、Mac OS、Windows、Linuxを実行しているデバイスの詳細な評価が可能になります。チェックには、ウイルス対策ソフトウェアの存在、インストールされている証明書、ディスク暗号化、セキュリティ正常性スコア、ファイルの存在、実行中のプロセス、およびレジストリ設定の確認が含まれます。Windowsデバイスの場合は、レジストリとWindowsセキュリティセンターの状態(ファイアウォールやウイルス対策の有効化、セキュリティセンターサービスなど)に対して追加のチェックが実行されます。

デバイスセキュリティの正常性評価

デバイスポスチャチェック中に、システムは定義されたチェックに基づいてデバイスのセキュリティヘルスを評価し、セキュリティヘルススコアを生成します。スコアが高いほど、デバイスのセキュリティ体制が優れていることを示します。この評価により、プライベートアプリケーションまたはリモートリソースに接続するデバイスが、必要なセキュリティ標準を満たしていることが保証されます。

デバイスポスチャチェック機能を使用すると、管理者はデバイスセキュリティ標準を適用して、セキュアで制御された環境を維持できます。この機能はSplashtop Secure Workspaceの全体的なセキュリティを強化し、安全でないデバイスから機密情報とリソースを保護します。

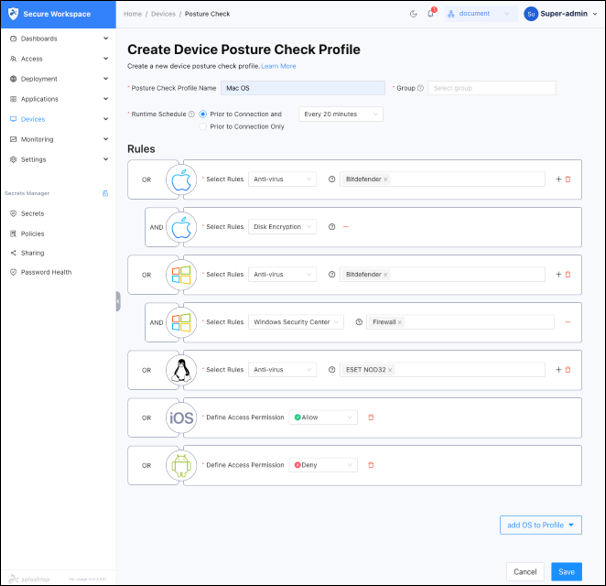

デバイスポスチャチェックプロファイルの作成

Splashtop Secure Workspaceのデバイスポスチャチェックプロファイルは、デバイスのセキュリティポスチャを評価することによって、ワークスペースへの安全なアクセスを確保するための一連のルールです。デバイスポスチャチェックプロファイルを作成するには、次のステップを実行します。

ステップ1:デバイスポスチャチェックプロファイルへのアクセス

- 資格情報を使用してSplashtop Secure Workspace管理者アカウントにログインします。

- [Devices]タブに移動します。

ステップ2:新しいデバイスポスチャチェックプロファイルの作成

- [Devices]タブで、[Posture Check]セクションをクリックします。

- [Add Profile]ボタンをクリックして、新しいプロファイルを作成します。

ステップ3:プロファイル設定の設定

- 新しいデバイスポスチャチェックプロファイルの[Profile Name]を指定します。

- このプロファイルを適用する[Group]を選択します。これにより、プロファイルで定義されたポスチャチェックルールの対象となるデバイスが決まります。

-

プロファイルの[Runtime Schedule]を選択します。

・Prior to Connection and Every X minutes:ポスチャチェックは、接続を確立する前と定期的な間隔(20、40、60分)で実行されます。

・Prior to Connection Only:ポスチャチェックは、接続を確立する前にのみ実行されます。

ステップ4:各OSタイプのルールの定義

- Mac、Windows、Linux、iOS、Android のいずれかのオプションから適切な OS の種類を選択します。

- 選択したOSタイプに固有のルールを追加して、デバイスがコンプライアンスを満たす必要があるセキュリティ基準を定義します。これらの規則には、オペレーティングシステムのバージョン、ウイルス対策ソフトウェア、ファイアウォールの状態、ソフトウェアの更新プログラム、およびその他の関連するセキュリティ指標に関連する要件が含まれる場合があります。

- プロファイルに含めるOSの種類ごとに、このプロセスを繰り返します。

ステップ5:プロファイルの保存と適用

- 構成された設定を確認して、要件を満たしていることを確認します。

- [Save]ボタンをクリックして、デバイスのポスチャチェックプロファイルを保存します。

- 保存されたプロファイルは、[Device Posture Check Profiles]タブの下に表示されます。

- デフォルトでは、プロファイルはアクティブ状態になります。リストで新しく作成したプロファイルを見つけ、対応する[Enabled]ボタンをクリックして非アクティブにします。