ビジネスのデジタル化が加速するなか、企業は「いつでも、どこでも、自由に仕事ができ、サービスを受けられる」環境を実現することが求められています。このニーズに応えるため、企業ネットワークとそのセキュリティは根本的な見直しが迫られています。SASEやIT/OT、IoTなど、新しいテクノロジートレンドを踏まえた変革がどのように実現されるべきか考えていきます。

SASEとは(Secure Access Service Edge)ガートナーが2019年に提唱した概念です。

SASEは、ネットワークとセキュリティを融合させたサービスで、ユーザーとクラウドの間に位置します。これにより、ユーザーの場所を問わずセキュリティを保証できる新しいアプローチが実現できます。

一方で、最近注目されている「ゼロトラストアーキテクチャー」は、ネットワーク内外を問わず安全な通信を実現する考え方です。SASEとの違いは、ゼロトラストが概念的アプローチなのに対し、SASEはその考え方を実現する具体的なシステムだという点です。つまりSASEは、ゼロトラストのアイデアを現実のものとするための手法の1つと言えるでしょう。

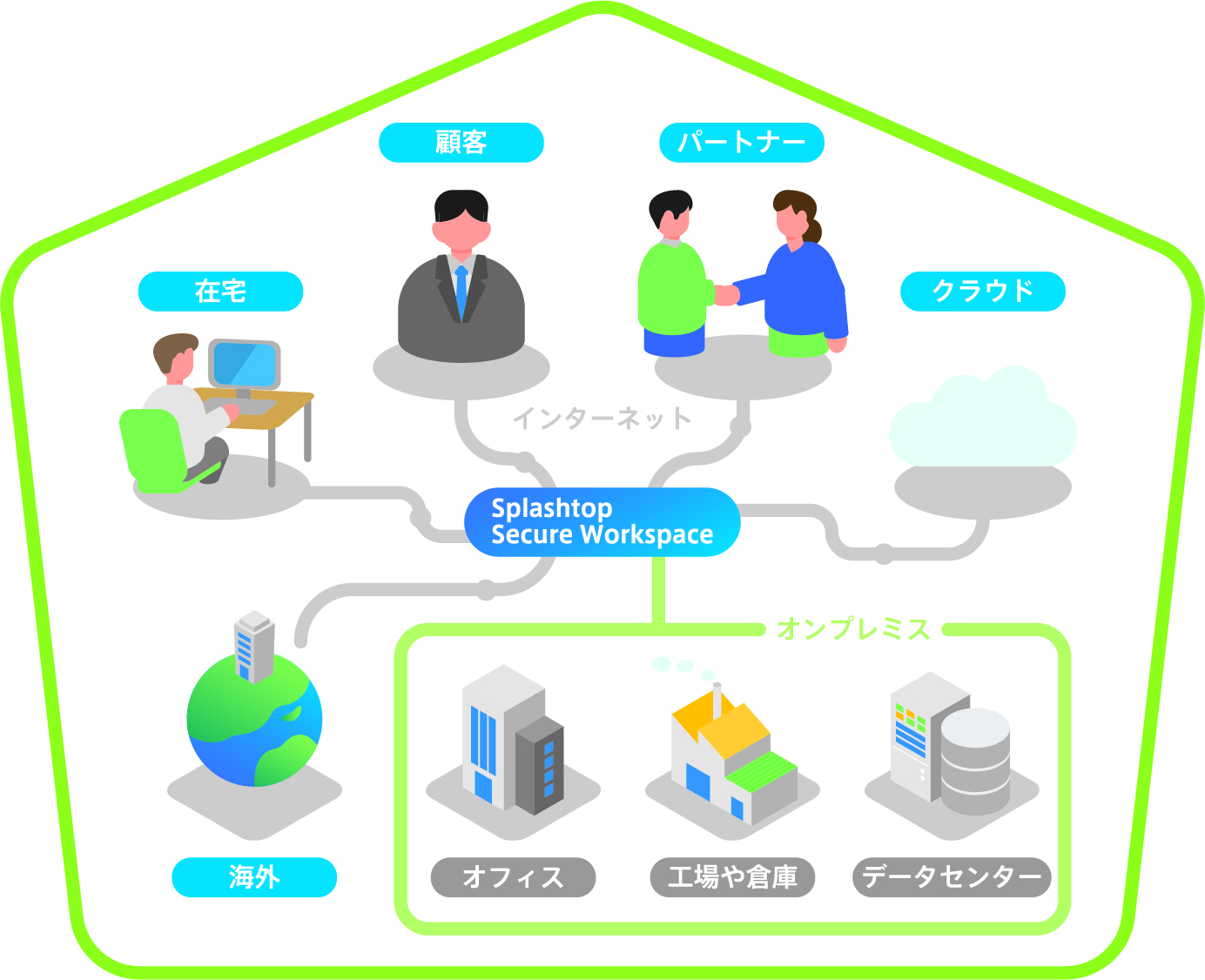

Splashtop Secure WorkspaceはSASEの原則に基づいて設計されています。

SSEとは、2012年に同じくガートナーが提唱した概念でSecurity Service Edge(セキュリティサービスエッジ)の頭文字を取ったものです。SWG、CASB/DLP、ZTNA、FWaaS、RBIなどを組み合わせて、単一のセキュリティサービスとして提供するもので、ゼロトラストネットワークを実現する仕組みであるSASEのセキュリティサービス部分に当たります。

SWG(Secure Web Gateway)

- インターネットトラフィックを管理し、有害なコンテンツや不正なアクセスから保護するシステムです。

- URLフィルタリング、アプリケーションの監視、ウイルス対策などの機能が含まれます。

CASB(Cloud Access Security Broker)とDLP(Data Loss Prevention)

- CASBは、クラウドサービスを利用する際のセキュリティ管理を行うシステムです。

-

DLPは、重要なデータが漏洩しないようにするためのシステムで、特にオフィス内の環境で重要です。

“SWGとDLPの具体的な機能を確認するために、次の動画ではSplashtop Secure Workspaceの実演を行っています”

ZTNA(Zero Trust Network Access)

-

「ゼロトラスト」の原則に基づいて、ネットワークアクセスを管理します。

-

このアプローチでは、どのユーザーやデバイスも信頼されていないと見なされ、厳格なアクセス制御が行われます。

SSEとSASEの違い

SASEは、ネットワークの接続性とセキュリティを統合した包括的なアプローチです。この中で、セキュリティサービスの側面が特に重要です。SSEはこのSASEの中のセキュリティ部分を担うもので、セキュリティ機能を集約して提供します。

SSEのメリット

-

ゼロトラストネットワークの実現

ゼロトラストネットワークは、「信頼しない」という原則に基づいており、すべてのユーザーやリクエストに対して厳格なセキュリティチェックを行います。SSEは、このゼロトラストネットワークを実現するための重要なツールの一つです。

-

統一されたセキュリティポリシーの実施

SSEを導入することで、組織内のさまざまなクラウドサービスやデバイスにわたるセキュリティポリシーを一元化できます。

-

ユーザー体験の向上

高いセキュリティを維持しつつ、ユーザーがスムーズにネットワークにアクセスできるようにします。

-

コスト削減複数のセキュリティソリューションを個別に導入するのではなく、統合されたSSEを利用することで、運用コストや管理コストを削減できます。

-

コロナ禍以降、IT部門のユーザー環境のネットワークは、オフィスだけでなく、自宅でのリモートワークも含めて拡大しています。リモート拠点への接続について、海外オフィスはVPNで、自宅ユーザーはSASEやゼロトラストを採用する傾向があります。これにより、場所に関係なく同じ環境を提供することが重要です。ただし、重要なデータやレガシーシステムへのアクセスについては、今後もプライベートネットワークでの接続制限が残るでしょう。インターネットを共通のアクセス手段としつつ、一部ユーザーに対してはプライベートネットワーク接続を認めるといった対応策が検討されています。

- IT部門のサービス提供環境において、自社データセンターからビジネスサービスを提供する一方で、メールやファイル共有、ドキュメント作成などはクラウドサービスを利用しているというのが現状です。最近では顧客やパートナーとのシステム連携やサービス化が進み、サービス提供環境が拡大しています。この場合、データセンターとクラウドの使い分けが重要になります。データセンターではインターネットに公開したくないデータを管理し、クラウドサービスではコンピューティングリソースを活用することをお勧めします。また、ユーザーやサービスに応じた適切なセキュリティポリシーの設計と運用が重要で、オンプレミスではファイアウォール、クラウドではSSE(セキュリティサービスエッジ)がその役割を果たします。

-

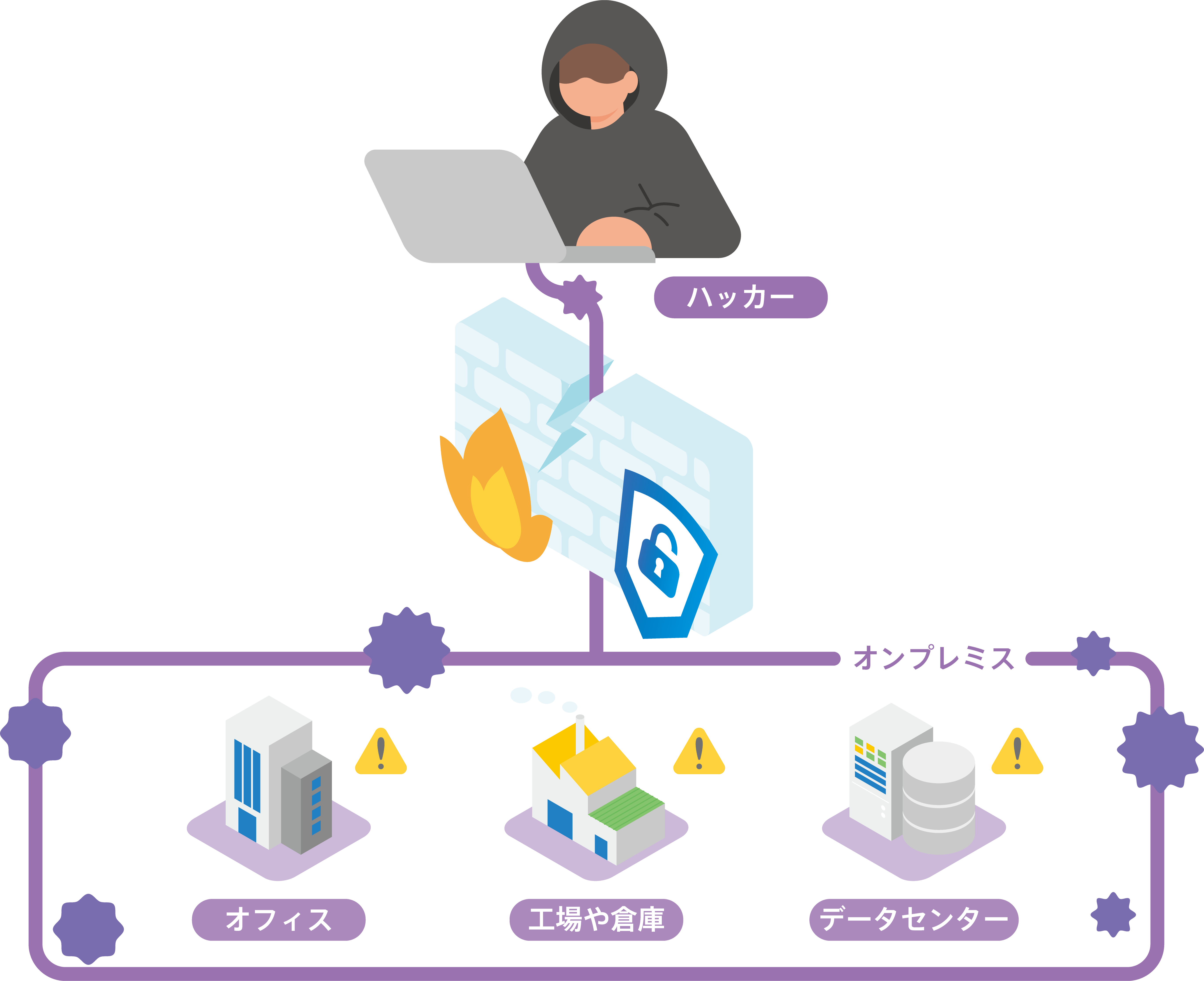

事業部門のサービス設備は、工場、倉庫、発電所、通信設備などを指します。これらの設備では、5GやIoTの普及に伴い、制御系とIT系のシステム連携が進んでいます。ガートナーの調査によれば、約半数の企業がITネットワークと事業部門ネットワークの間にファイアウォールを設置しています。しかし、4分の1はファイアウォールなしで直結しており、非常に危険な状態にあると報告されています。事業部門でのネットワークセキュリティでは、異なる目的を持つシステムを安易に接続しないことが重要です。依存関係のないシステムは基本的に直結させず、影響範囲を限定することが大切です。

- 事業部門のユーザー環境のネットワーク設計では、事業部門の設備とIT部門のユーザーをどう位置づけるかがポイントです。製造業の場合、工場や設備は製品によって全く異なり、場所も分散していることが多く、これらを一つのネットワークで繋ぐと、通信の内容やセキュリティリスクが無限に複雑化し、管理が極めて困難になります。ハッカーに突破されるような事があれば、ネットワーク内すべてが攻撃を受けます。そこでネットワークを細かくセグメント化することで、管理性が向上し、サービス提供のスピードや柔軟性も高まるので、ビジネス成長のインフラ/セキュリティ戦略につながります。

-

ほとんどの場合、顧客やパートナーに提供される環境では、自社のオンプレミスよりもパブリッククラウドを利用する方が適しています。ここで重要なのがSSE(セキュリティサービスエッジ)などの最新テクノロジーの活用です。慣れ親しんだテクノロジーを使うこと自体は悪くありませんが、求められるセキュリティ責任に合わせ、最適なポリシーを運用することが大切です。さらに、従業員と顧客で同じテクノロジーを使う場合でも、管理者やポリシーを分ける必要性があります。要件が異なる以上、設定を完全に同一にすることはないという考え方が重要です。

-

5つのネットワーク利用シナリオに共通する課題として、「境界を防御する」という従来のセキュリティ思考が根強く残っています。しかしそこは思い切った方針転換が必要で、意図的な改革がなければ、すぐに以前の状態に戻ってしまうリスクがあります。具体的には、巨大なインフラに機能を集約するのではなく、インフラをコンパクトなセグメントに分割する分散アプローチへの移行が有効です。これによりビジネスの機動性と柔軟性が向上するとされています。また、共通の設計や運用ポリシーを全面適用するのではなく、それぞれの部門が最適な方法を追求し、責任範囲を明確化することも重要です。

-

初めに留意すべき点として、テクノロジーの進化スピードの違いに注意が必要です。SASEやゼロトラストはまだ十分に成熟しているとはいえません。クラウド利用やリモートワークなら有効ですが、外部接続を想定していない制御系システムへの適用はまだ早い可能性があります。制御システムは、コンポーネントが古く、アップデートが容易でないことが一般的であり、変革には時間とコストがかかることがあります。したがって、オフィスアプリのような一般的なシステムにおいては、SASEを導入してセキュリティと利便性を向上させつつ、制御系に関しては従来通りの境界防御を継続するなど、システムごとの特性に応じた移行をお勧めします。

-

2つ目のポイントとして、IT/セキュリティ部門と事業部門の役割分担を明確にすることが挙げられます。特に、事業部門のネットワークセキュリティに関しては、責任の所在が不明確なケースが多いと言われています。現在はIT部門が運用を担当しているケースが約半数を占めていますが、その結果、負担が限界に近づいているのが実情です。2026年までに、IT部門が事業部門のネットワーク運用を支援し続ける体制が、70%の企業で要員不足から頓挫するリスクがあると言われています。この課題に対処するためには、IT資源の事業部門支援への再配置、人員の増員、予算の確保、そして業務の自動化と集約化による効率化が必要とされています。

- 3つ目のポイントとして、ネットワークパフォーマンスの評価においては、機器や回線の状態だけでなく、トラフィックの挙動を詳細に把握することが重要です。ユーザーからの遅延クレームや、経営陣からのROI問い合わせに対応するためには、トラフィックデータの分析が基盤となります。通信量だけでなく、アプリケーション別の内訳や時系列推移を注意深くモニタリングすることで、シャドーITの検知やセキュリティリスクへの対応が可能になり、ビジネスへの貢献度を数値化できます。IT/セキュリティのリーダーやCIO/CISO、そして経営陣にとって、トラフィック分析能力の向上が重要です。

結論

現代のビジネスでは、デジタル化とセキュリティが深く結びついています。SASEやゼロトラストアーキテクチャー、SSEなどの最新のセキュリティコンセプトは、企業が直面するさまざまなセキュリティ課題に効果的に対処するために不可欠です。これらのテクノロジーは、リモートワークの増加、サイバー脅威の拡大、そしてビジネスのデジタル変革をスムーズにサポートします。Splashtop Secure Workspaceは、これらのセキュリティコンセプトを具現化し、企業のIT環境を保護する鍵となるソリューションです。どこからでもアクセス可能なリモートアクセスを提供することで、企業は生産性を向上させ、ビジネスの機会を拡大できます。今後の時代において、Splashtop Secure Workspaceのような革新的なセキュリティソリューションを活用することで、企業はセキュリティに関する課題に効果的に対処し、競争優位を築くことができるでしょう。