アイデンティティプロバイダ

Splashtop Secure Workspace は、組織のアイデンティティプロバイダ (IdP) を統合するための柔軟性を提供します。これにより、チームは複数のプロバイダを同時に利用でき、パートナーや請負業者とのコラボレーションを効率化できます。

ログイン方法としてIdPを追加するには、Splashtop Secure Workspaceと特定のIdPの両方を構成する必要があります。詳細な手順については、セットアッププロセスのガイドとなるIdP固有のドキュメントを参照してください。

Splashtop Secure Workspace は、管理者アカウントを必要としないソーシャルIdP、オープンソースプロバイダ、企業プロバイダなど、さまざまなタイプのIdPをサポートしています。これにより、組織のニーズに対応する幅広いIdPとの互換性が確保されます。

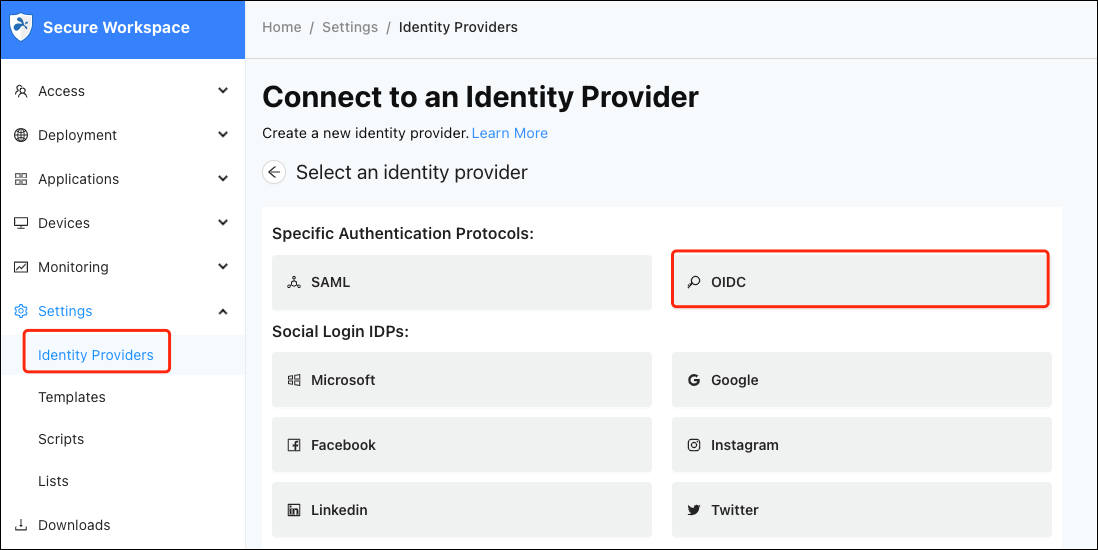

IdPページへのアクセス

ページにアクセスしてIdPを管理するには、次の手順を実行します。

- Splashtop Secure Workspace の[Settings]セクションに移動します。

- [Identity Providers]タブをクリックします。

IdPの表示と管理

[IdP]ページに、設定されたIdPの一覧と、各IdPの関連情報[名前 (Name) ]、[タイプ (Type) ]、[有効 (Enabled) ]ステータスなど、各IdPの関連情報が表示されます。

各IdPで実行できるアクションを次に示します。

-

Test:[Test]ボタンをクリックすると、IdP設定が正しく動作しているかどうかを確認できます。

これにより、ユーザーがIdPを使用して正常に認証できるようになります。 -

Manage Access:[Manage Access]ボタンをクリックすると、割り当てられたグループに基づいてワークスペースへのアクセスを制限できます。

これにより、特定のIdPを使用してログインできるユーザーグループを制御できます。 -

Edit:[Edit]ボタンを使用すると、IdPの構成設定を変更できます。

これには、IdPの構成の詳細の編集と、IdPの有効化または無効化が含まれます。 -

Delete:[Delete]ボタンをクリックすると、Splashtop Secure Workspace からIdPが削除されます。

このアクションは元に戻せず、IdPがシステムから完全に削除されることに注意してください。

アイデンティティプロバイダーは、要件に基づいてこれらのアクションを実行することで自由に管理できます。設定されたIdPが正しく機能していることを確認し、目的のユーザーグループのワークスペースへのアクセスを有効にします。

SAML アイデンティティプロバイダの追加

次の手順では、Splashtop Secure Workspace にSAML アイデンティティプロバイダ (IdP) を追加するプロセスについて説明します。

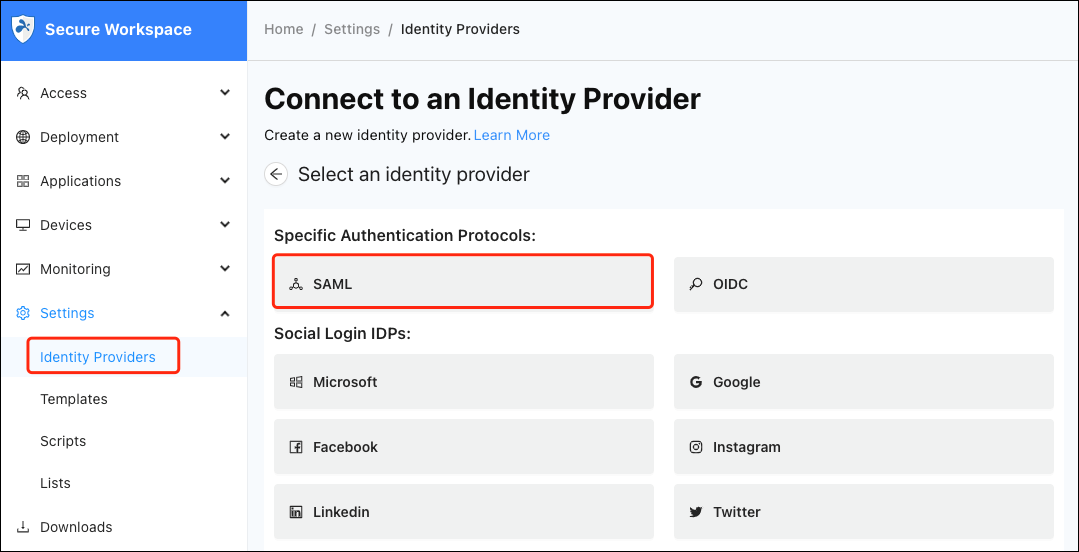

ステップ1:[Identity Providers]セクションへのアクセス

- 認証情報を使用して、Splashtop Secure Workspace 管理者アカウントにログインします。

- [Settings]タブに移動します。

- [Identity Providers]セクションをクリックします。

ステップ2:新しいSAML IdPの追加

- [Identity Providers]セクションで、[Add New]ボタンをクリックします。

- 使用可能なオプションから[SAML]を選択します。

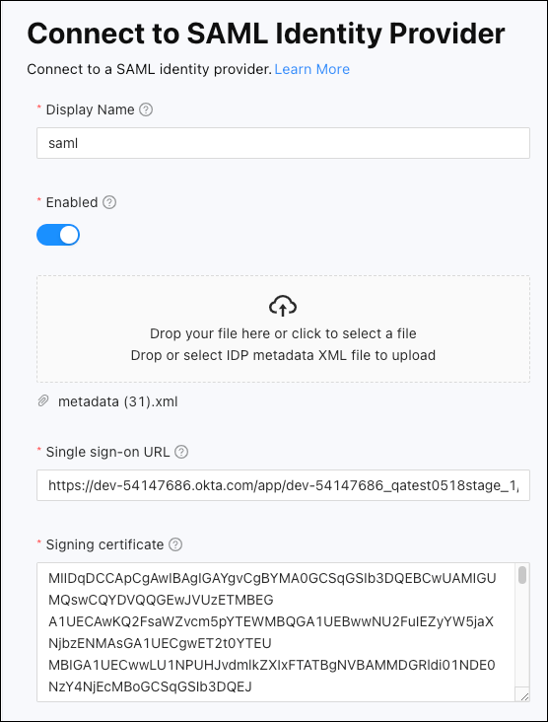

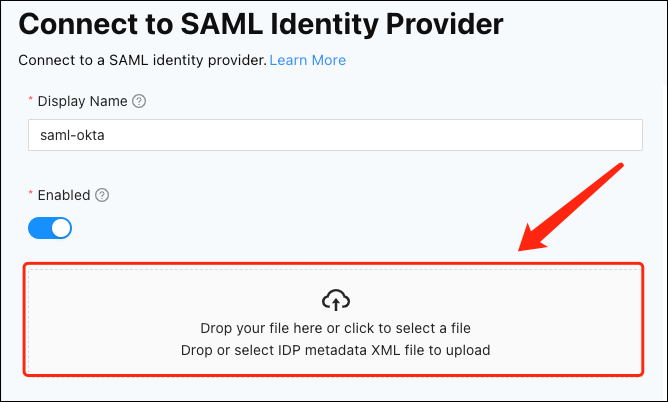

ステップ3:SAML IdPの構成

- SAML IdPの[Display Name]を入力します。

- SAML IdPを有効にするには、[Enabled]オプションを設定します。

- SAML認証リクエストの送信先URLである[Single sign-on URL]を指定します。

- SAML認証応答の署名を検証するために使用されるX 509証明書である[Signing certificate]を指定します。

-

また、IdPメタデータXMLファイルをドラッグアンドドロップすることで、プロセスを簡略化することもできます。

この操作により、[Single sign-on URL]フィールドと[Signing certificate]フィールドが自動的に設定されるため、時間が節約され、構成プロセスが正確になります。

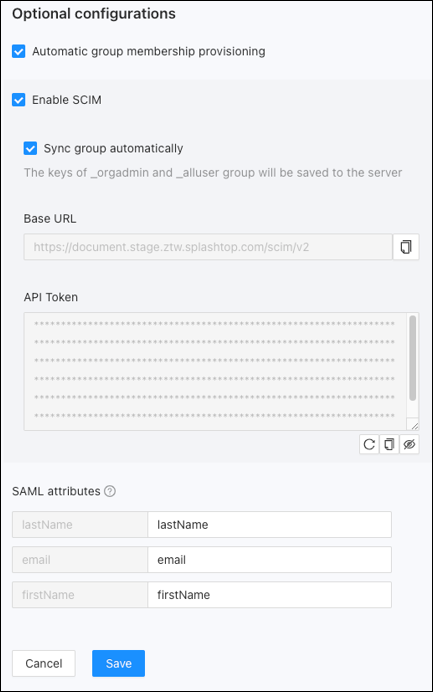

オプション構成

- Automatic group membership provisioning:SAML属性に基づいてグループ・メンバーシップを自動的にプロビジョニングするには、このオプションを有効にします。

-

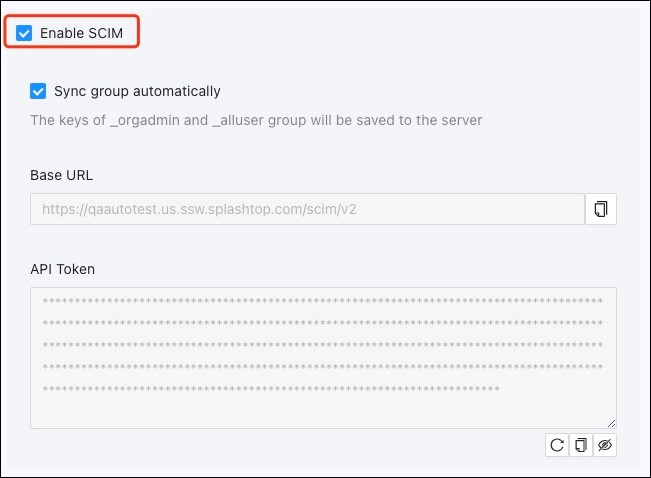

Enable SCIM:有効にすると、SCIM構成用の追加オプションが提供されます。

・Sync group automatically:このオプションを有効にすると、[orgadmin]と[alluser groups]のキーがサーバに保存されることに注意してください。

・Base URLL:OIDC設定用に指定されたURL。

・API Token:OIDC設定用に提供されるAPIトークン。このトークンは、IdPを保存した後に有効になります。 - SAML attributes:署名付きJWTトークンに追加され、SAMLポリシー・ルールで使用できるSAML属性名のリストを追加します。

確認と保存

- 入力した情報の正確性を確認します。

- [Save]ボタンをクリックして、SAML IdPをSplashtop Secure Workspaceに追加します。

追加情報

ページの右側には、次の情報が参照用に表示されます。

・Redirect URL:認証要求をOIDCプロバイダーにリダイレクトするURL。

Oktaをアイデンティティプロバイダーとして構成する方法

Okta/Splashtop Secure Workspace 統合は現在、次の機能をサポートしています。

-

SAML

・SP開始SSO -

OIDC

・SP開始SSO -

SCIM

・ユーザーの作成

・ユーザー属性の更新

・ユーザーを非アクティブにする

・グループプッシュ

リストされている機能の詳細については、Okta用語集を参照してください。

設定手順

OKTA SAMLセットアップ

ステップ1:[Identity Providers]セクションへのアクセス

- 認証情報を使用してSplashtop Secure Workspace 管理者アカウントにログインします。

- [Settings]タブにナビゲートします。

- [Identity Providers]セクションをクリックします。

ステップ2:新しいSAML IdPの追加

- [Identity Providers]セクションで、[Add New]ボタンをクリックします。

- 使用可能なオプションから[SAML]を選択します。

ステップ 3: SAML IdPの構成

- SSAML IdPの[Display Name]表示名を入力します。

- SAML IdPを有効にするには、[Enabled]オプションを設定します。

- 次の手順では、ページの右上隅にある[Redirect URL]と[Entity ID]を利用します。

- 新しいタブを開いて[OKTA admin]にログインし、[Applications] → [Browse App Catalog] → [Splashtop Secure Workspace]を検索 → [Splashtop Secure Workspace]を選択→ [Add Integration]

- [Application label]を追加したら、次のページに移動して[SAML 2.0]を選択し、前の手順で取得した[Redirect URL]と[Entity ID]を入力し、[Application username formate]を[Email]に変更して[Done]ボタンをクリックします。

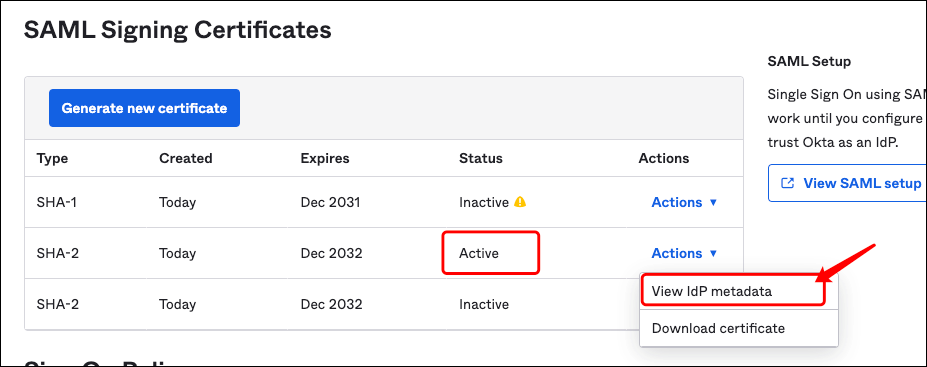

- アプリケーションの作成後、[Sign On]タブ → [SAML Signing Certificates] → [Active cert]を選択 → [Active cert]

-

新しいタブで開き、metadata.xmlとして保存します。

- [Assignments]を選択し、Splashtop Secure Workspace にアクセスするために割り当てるユーザー/グループを割り当てます。

- Splashtop Secure Workspace IdP設定ページに戻り、先ほど保存したIdPメタデータXMLファイルをドラッグアンドドロップします。このアクションにより、[Single sign-on URL]フィールドと[Signing certificate]フィールドが自動的に設定されます。[Save]をクリックします。

- Splashtop Secure Workspace からログアウトすると、SAMLログインボタンが表示されるので、割り当てられたOKTAユーザーを使用してログインします。

ステップ4:OKTA SAML-SCIMのセットアップ

1.SCIM Splashtop Secure Workspace IdP設定ページの有効化

-

作成したIdPを Splashtop Secure Workspace → [Setting] → [Identity Providers]で作成または編集し、SCIM にチェックを入れてこの機能を有効にします。

(グループを自動的に同期して、グループ機能の同期グループを Splashtop Secure Workspaceに自動的にプッシュできるようにします) - チェックすると、次の手順で使用する基本URLとAPIトークンが表示されます。

-

[Save]をクリックして、変更を実装します。

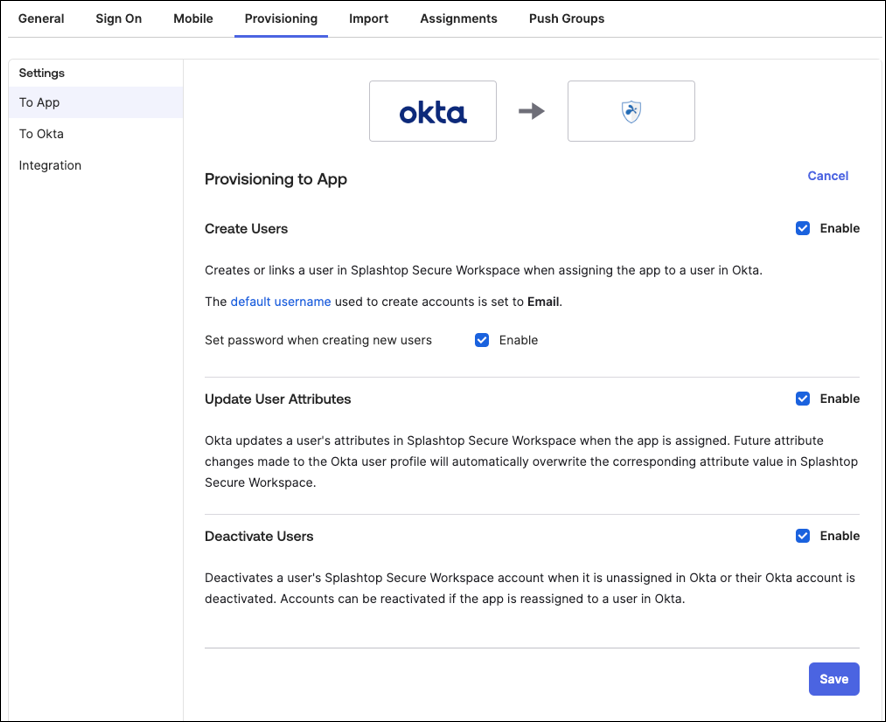

2.OKTA App config SCIMで

- 作成したOktaアプリで、 [Provisioning] → [Configure API Integration]

-

[Enable API integration] にチェックを入れます。

- 前の手順で取得したURLとトークンを入力します。

- API認証情報をテストする → [Save]します。

-

テストが成功したら保存します。

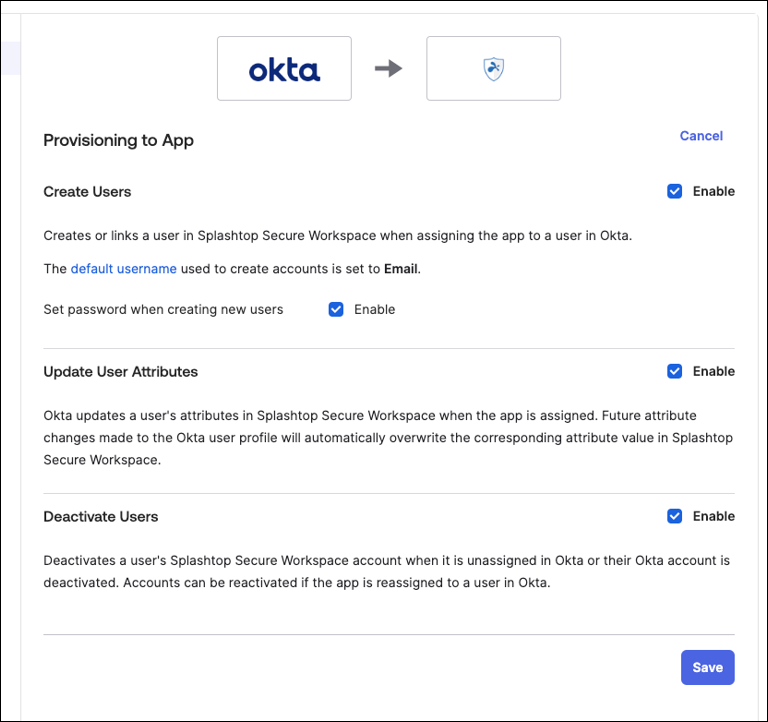

-

プロビジョニングに ページに移動します。→ アプリケーションへ

- [Create Users] 、[Update User Attributes]、[Deactivate Users]および [Save]を有効にします。

3.割り当て

- 作成したアプリをOKTAで開き、[Assignments]を選択します。

-

このアプリにユーザを個別に割り当てることも、グループ全体を選択して内部ユーザをこのアプリに割り当てることもできます。

左上隅の[Assign]ボタンをクリックし、[Groups to assign]を選択すると、グループごとに割り当てることができます。

4.プッシュグループ

- [Push Groups]タブで、[Push Groups]をクリックして、Splashtop Secure Workspaceにプッシュするグループを選択します。

- プッシュステータスが、[Active]なったら、プッシュグループは完了です。

OKTA OIDCのセットアップ

ステップ 1: ID プロバイダー セクションへのアクセス

- 認証情報を使用して、Splashtop Secure Workspace管理者アカウントにログインします。

- [Settings]タブに移動します。

- [Identity Providers]セクションをクリックします。

ステップ 2: 新しい OIDC IdPを追加する

- [Identity Providers]セクションで、[Add New]ボタンをクリックします。

- 使用可能なオプションから[OIDC]を選択します。

ステップ 3: OIDC IdPの構成

- OIDC IdPの[Display Name]を入力します。

- [Enabled]オプションを設定して、OIDC IdPを有効にします。

- 次の手順では、ページの右上隅にある[Redirect URL]を利用します。

- 新しいタブを開いて、[OKTA admin]ポータルにログインし、[Applications]を開きます。→ [Browse App Catalog] → [Splashtop Secure Workspace]を検索 → [Splashtop Secure Workspace]を選択→ [Add Integration]

-

[Application]ラベルを追加したら、次のページに移動します。

[OpenID Connect]を選択して、前の手順で取得した、[Redirect URL (OIDC)]を入力し、[Application username formate]を[Email]に変更して、[Done]ボタンをクリックします。 - アプリケーションが作成されたら、[Sign On]タブに移動し、[Client ID]と[Client secret]をコピーして、 [Splashtop Secure Workspace Identity Providers]構成ページに入力します。

- [Assignments]を選択 → Splashtop Secure Workspaceにアクセスするユーザー/グループを割り当てます。

-

[Authorization url]と[Token url]については、https://${your_okta_domain}/.well-known/openid-configurationから取得する必要があります。

a.検索方法: authorization_endpoint と token_endpoint

b. 例えば。https://dev-98112303-admin.okta.com/.well-known/openid-configuration

ⅰ.authorization_endpoint → 認証 URL:https://dev-98112303.okta.com/oauth2/v1/authorize

ⅱ.token_endpoint →トークンURL:https://dev-98112303.okta.com/oauth2/v1/token

- OIDCの設定が完了し、Splashtop Secure Workspaceからログアウトすると、OIDCログインボタンが表示されるので、割り当てられたOKTAユーザーを使用してログインします。

ステップ4:OKTA OIDC-SCIMのセットアップ

-

SCIM Splashtop Secure Workspace IDP 設定ページの有効化

a.作成した IDP を Splashtop Secure Workspace → [setting]→[ID Providers]で作成または編集し、SCIM にチェックを入れて、この機能を有効にします (グループを自動的に同期して、グループ機能の同期グループを Splashtop Secure Workspace に自動的にプッシュできるようにします)。

b.チェックすると、次の手順で使用する基本URLとAPIトークンが表示されます。

c.[Save]をクリックして、変更を実行します。

-

OKTA App config SCIMで

a.作成したOktaアプリで、 [Provisioning] → Configure API Integration(API統合の構成)のプロビジョニング

b.[Enable API integration]にチェックをいれます。

c.前の手順で取得したURLとトークンを入力します。

d.次に、[Test API Credentials] → [Save]します。 - 次に、プロビジョニングページに移動し、[edit]をクリックして、[Create Users]、[Update User Attributes]、[Deactivate Users]、[Save]の機能を有効にします。

-

割り当て

a.OKTAで作成したアプリを開き、[Assignments]を選択します。

b.このアプリにユーザを個別に割り当てることも、グループ全体を選択して内部ユーザをこのアプリに割り当てることもできます。

左上隅の[Assign]ボタンをクリックし、[Assign to Groups]を選択してグループごとに割り当てます。 -

プッシュグループ

a.[Push Groups]タブで、[Push Groups]をクリックして、Splashtop Secure Workspace にプッシュするグループを選択し[Save]をクリックします。

b.プッシュステータスが[Active]になったら、プッシュグループは完了です。

OIDC アイデンティティプロバイダーを追加する

以下の手順に従って、Splashtop Secure Workspace に OIDC IdPを追加します。

ステップ 1: アイデンティティプロバイダー セクションへのアクセス

- 認証情報を使用して、Splashtop Secure Workspace 管理者アカウントにログインします。

- [Settings]タブに移動します。

- [Identity Providers]セクションをクリックします。

ステップ2:新しいOIDC IdPの追加

- [Identity Providers]セクションで、[Add New]ボタンをクリックします。

- 使用可能なオプションから[OIDC]を選択します。

ステップ3:OIDC IdPの設定

- OIDC IdPの[Display Name]を入力します。

- [Enabled]オプションを設定して、OIDC IdPを有効にします。

- OIDCプロバイダから取得し[Client ID]と[Client Secret]を入力します。

- OIDC IdPの[Authorization URL]と[Token URL]を指定します。

オプションの構成

1.SCIMを有効にする: 有効にすると、SCIM構成に追加のオプションが提供されます。

-

Sync group automatically :このオプションを有効にすると、指定したグループがSplashtop Secure Workspaceと自動的に同期されます。

・SCIMおよび自動グループ同期を有効にすると、

_orgadminグループと、_alluserグループがサーバーに保存されます。

・Base URL: OIDC設定用に指定されたURL。

・API Token:OIDC設定用に提供されるAPIトークン。

このトークンは、IdPを保存した後に有効になります。

ステップ4:確認と保存

- 入力した情報が、正確であることを確認します。

- [Save]ボタンをクリックして、OIDC IdPをSplashtop Secure Workspaceに追加します。

追加情報

- Base URL:OIDC設定用に指定されたURL。

- API Token:OIDC設定用に提供されるAPIトークン。このトークンは、IdPを保存した後に有効になります。