ポリシー

Splashtop Secure Workspace は、サードパーティ、特権、および従業員のアクセスを含む、IT 環境のネットワークおよびアプリケーションへの安全なアクセスを管理するために設計された、包括的で拡張された SASE (Secure Access Service Edge) プラットフォームです。セキュア・ワークスペース・ポータルには、管理者が組織レベルでグローバルにセキュリティ・ポリシーを設定するためのツールが用意されています。これらのポリシーは、以下を実装するように設計されています。

-

セキュアアクセス

インターネット、プライベートネットワーク、プライベートアプリケーション、SaaS(パブリック)アプリケーションへのアクセスポリシー

シークレットへのアクセスポリシー (パスワード、SSH キー、API キー、トークンなど)

データへのアクセス ポリシー

ユーザー認証のポリシー -

パスワードポリシー

-

MFAポリシー

これらの組織レベルのポリシーは、Web ポータルの [アクセス/ポリシー] で管理できます。ポリシーは、SSW との間でインポートおよびエクスポートすることもできます。各ポリシーは、これらのセキュリティ・ルールの対象となる特定のグループに割り当てることができます。Secure Workspace には、上記のセキュリティ実装カテゴリに対応する次のタイプのポリシーが用意されています。

-

アクセスポリシー

リソースへのアクセスを許可または制限するためのルールを定義し、アクセス権限が組織のセキュリティポリシーとビジネスニーズに合致するようにします。 -

パスワードポリシー

パスワードの複雑さと管理の要件を指定します。 -

MFAポリシー

多要素認証の要件 (使用する特定の要素など) について詳しく説明します。

これらのポリシーを構成することで、管理者はセキュリティを強化し、コンプライアンスを強化し、安全で効率的なアクセス環境を維持できます。

アクセスポリシー

アクセスポリシーを使用すると、管理者は、組織内の条件とアクションを含む複数のアクセス制御を含む単一の統合ポリシーを定義できます。統合アクセスポリシーを使用して、次のセキュリティおよび IT ユースケースを実装できます。

・アプリケーションへの安全なアクセス

・シークレットへの安全なアクセス

・ユーザー認証

・脅威からの保護

・SSLインスペクションとデータ損失防止

・DNSフィルタリング

・URLフィルタリング

・インラインCASB

ポリシーモデル

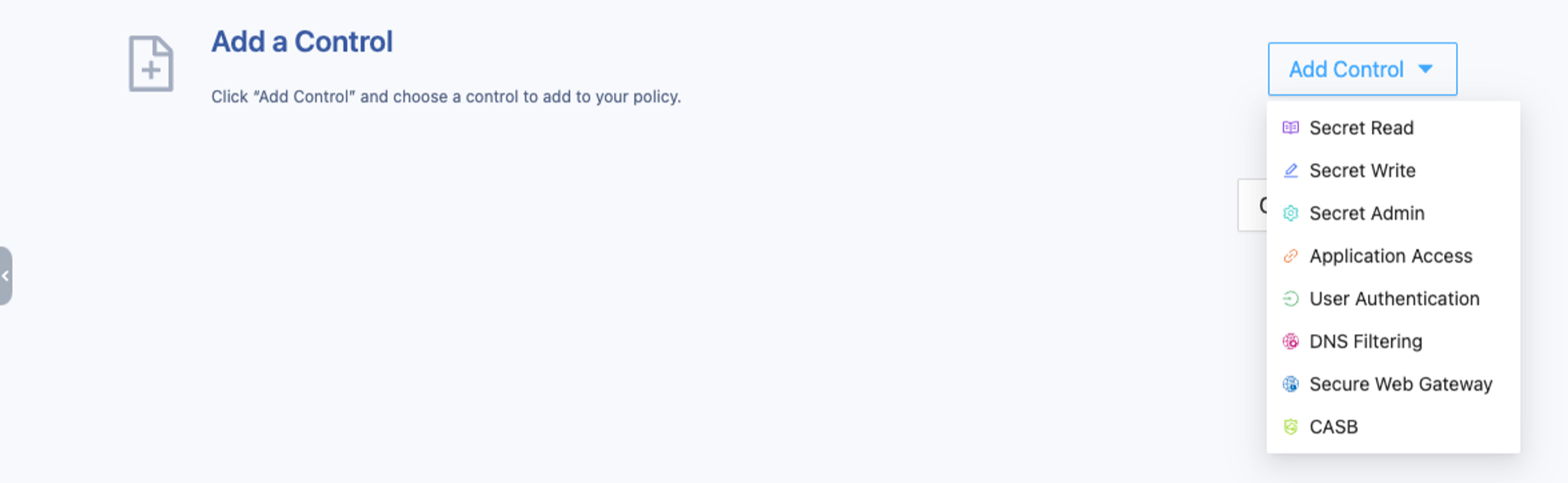

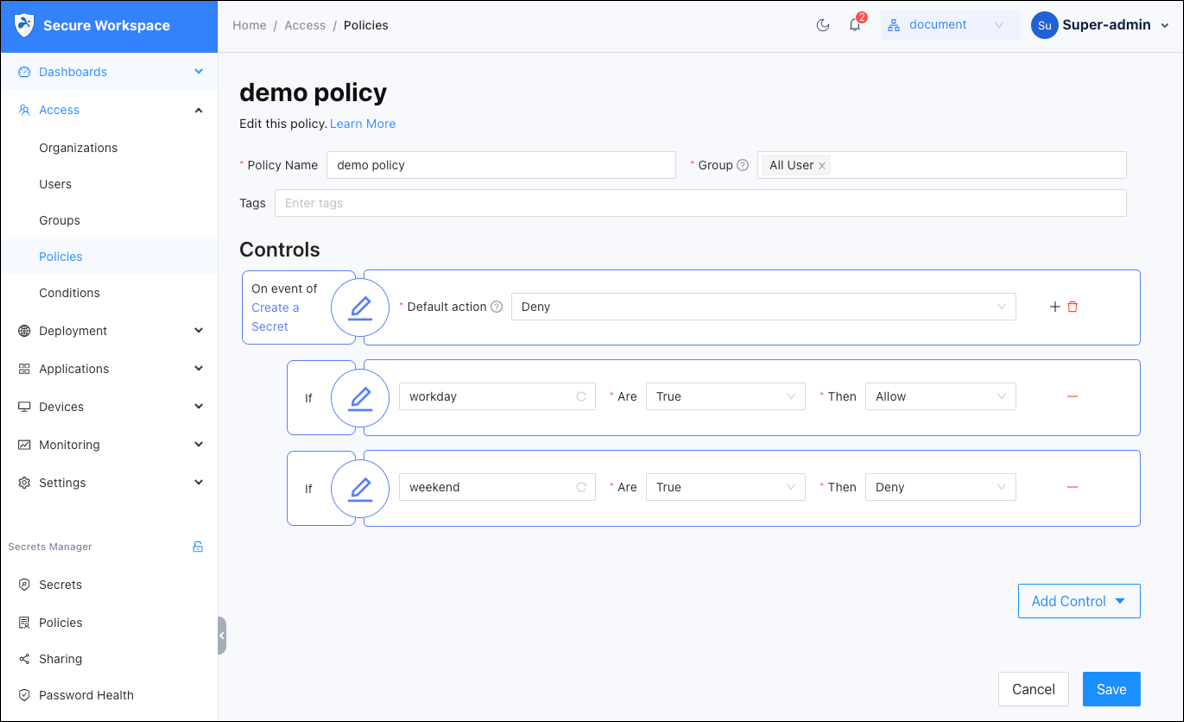

アクセス ポリシーは、シークレットの読み取り、シークレットの書き込み、シークレットのアクセス許可の更新、アプリケーションへのアクセス、ユーザー認証、セキュア Web ゲートウェイ、DNS フィルタリングなど、複数の種類の コントロールで構成されています。各コントロールは、 既定のアクション と、複数の 条件 と アクション のペアで構成されます。これらの制御を 1 つのポリシーに統合することで、管理者はインフラストラクチャとネットワーク全体のアクセス ルールを効果的に管理および適用できます。

デフォルトアクションと条件ブロック

デフォルトのアクションは、アプリケーションアクセスなどのイベントが発生し、コントロール内の条件が満たされない場合に実行するアクションを決定します。引数を使用してアクセスを拒否または許可するように設定できます。

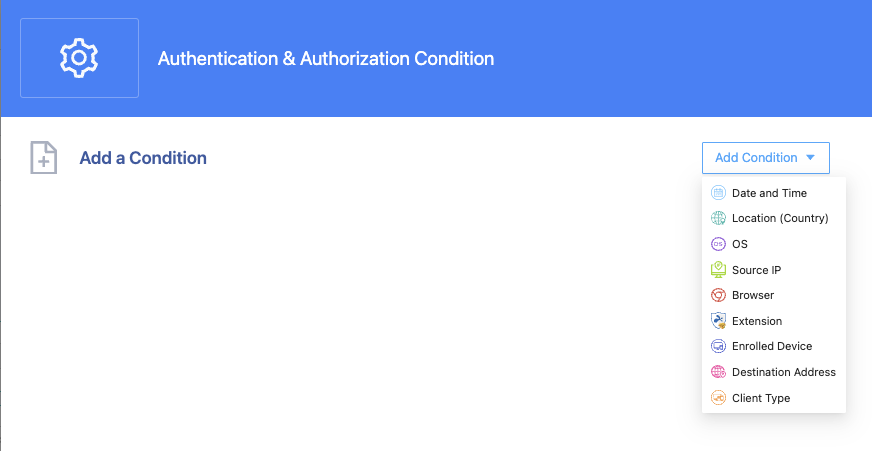

さらに、管理者は、条件が満たされると、関連するアクションをトリガーする複数の条件ブロックを定義できます。条件ブロック間の論理関係は OR です。デフォルトアクションと条件付きアクションは、引数に関連付けることができます。たとえば、ユーザー認証の場合、アクションが許可の場合、管理者はセッション期間の引数と MFA が必要かどうかで注釈を付けることができます。条件ブロックは、名前付き条件として作成して、複数のポリシー制御で条件を参照したり、1 回限りのインライン条件として作成したりできます。異なるタイプの コントロール は、異なるタイプの条件ブロックで構成できます。

ポリシーのトリガーと評価

アクセス ポリシーは、特定のグループに属するユーザーがアクセス アクションを実行しようとしたときにトリガーされます。その後、ポリシーは、ポリシー内で指定された定義された条件とアクションに基づいて評価されます。これにより、アプリケーションやネットワークリソースなどのリソースへのアクセスが、確立されたポリシールールに従って規制されます。ポリシー管理を一元化することで、管理者は一貫したアクセス制御を維持し、セキュリティプロトコルの遵守を確保できます。

アクセス制御

アクセスポリシー内で、管理者はポリシーにコントロールを埋め込むことができます。スクリーンショットに示されている各コントロールは、上記で説明した 1 つ以上のユース ケースを実装するために使用できます。

シークレット読み取り / シークレット書き込み / シークレット管理

SSW Web ポータル、デスクトップクライアント、モバイルクライアント、またはブラウザ拡張機能から SSW Secret Manager に保存されているシークレットにアクセスする場合 (シークレットのアクセス許可設定の読み取り、書き込み、または変更など)、SSW はそれに応じて Secret Read、Secret Write、および Secret Admin コントロールのアクセスを検証します。

デフォルトアクションと条件アクションで指定されるアクションは、Allow または Deny です。「許可」を指定すると、MFA アクション属性を指定でき、ユーザーが MFA プロンプトで検証されると、リソースにアクセスできるようになります。

異なるアクセス制御は、条件ブロックで異なる条件セットを指定できます。認証および認証条件は、次のコントロール内で指定できます。

・シークレットの読み取り、書き込み、および管理

・アプリケーションアクセス

・ユーザー認証

アプリケーションアクセス

ユーザーが SSW でプロビジョニングされたアプリケーションにアクセスすると、これらのアプリケーションには、プライベート ネットワーク内で実行されているプライベート アプリケーションと、インターネット上で実行されている Web アプリケーションや SaaS などのパブリック アプリケーションが含まれます。

デフォルトアクションと条件アクションで指定されるアクションは、Allow または Deny です。「許可」を指定すると、MFA アクション属性を指定でき、このアプリケーションにアクセスするときに、ユーザーがこの条件下で MFA を完了していない場合、SSW は MFA を要求します。

アプリケーションアクセスに指定される条件のセットは、シークレットアクセスの場合と同様に、認証および承認条件です。

ユーザー認証

SSW では、ユーザー認証と共に追加の条件付きアクセス検証が提供されます。

デフォルトアクションと条件アクションで指定されるアクションは、Allow または Deny です。「許可」を指定すると、MFA (条件付き MFA を制御する) アクション属性とセッション期間 (アプリケーション・セッションを制御する) アクション属性を指定できます。

ユーザー認証に指定される一連の条件は、Secret Access や Application Access の場合と同様に、Authentication & Authorization Conditions です。

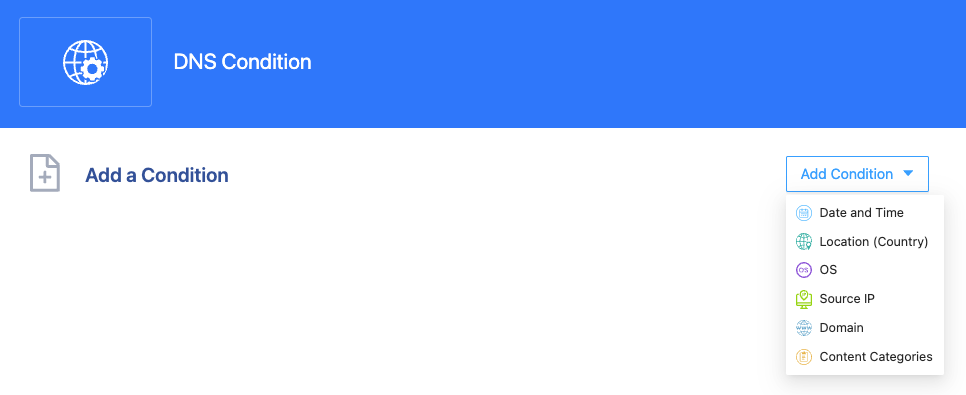

DNSフィルタリング

DNSフィルタリングは、特にリモートワーク環境で安全なインターネットアクセスを実装するための1つの方法です。SSW エンドポイントソフトウェアは、企業の DNS フィルタリング制御を実施するために使用できる DNS プロキシとして機能します。

DNS 条件は、DNS 制御内で指定できます。「日付と時刻」、「ロケーション」、「OS」、「送信元IP」などの部分的な条件オプションは、「認証と承認の条件」と同じです。2つの条件は、特にDNSフィルタリング用です:ドメイン条件を使用すると、管理者はドメイン名のブラックリストまたはホワイトリストを実装できます。[コンテンツ カテゴリ] 条件を使用すると、許可または拒否アクションは、指定した Web カテゴリに基づいて実行できます。

デフォルトアクションと条件アクションで指定されるアクションは、Allow または Deny です。「許可」を指定すると、ユーザーのインターネット・アクセスを追跡するために「ログ・イベント」アクション属性を指定できます。

セキュアWebゲートウェイ(SWG)

セキュアWebゲートウェイ(SWG)は、リモートワークやハイブリッドワークのためのセキュアなインターネットアクセスを実装するための主要な方法です。SSW ポリシーの SWG 制御は、場所に関係なく、すべてのユーザーに対して企業の安全なインターネット ポリシーを適用します。従来のSWGアーキテクチャは、すべてのユーザートラフィックをデータセンターに流し込むため、信頼性、パフォーマンス、プライバシーに問題が生じます。SSW次世代SWGは、エンドポイントエージェントとして動作します。このアーキテクチャ アプローチにより、いくつかの主要な方法でエンド ユーザー エクスペリエンスが向上します。

・データセンターのSWGの停止によるネットワークの中断を排除し、信頼性の高いインターネットアクセスを確保します。

・不要な交通の迂回を排除し、パフォーマンスを向上させます。

・リモートSWGでのSSL復号化を回避し、データ漏洩のリスクを軽減します。暗号化されていないデータはデバイスに残ります。

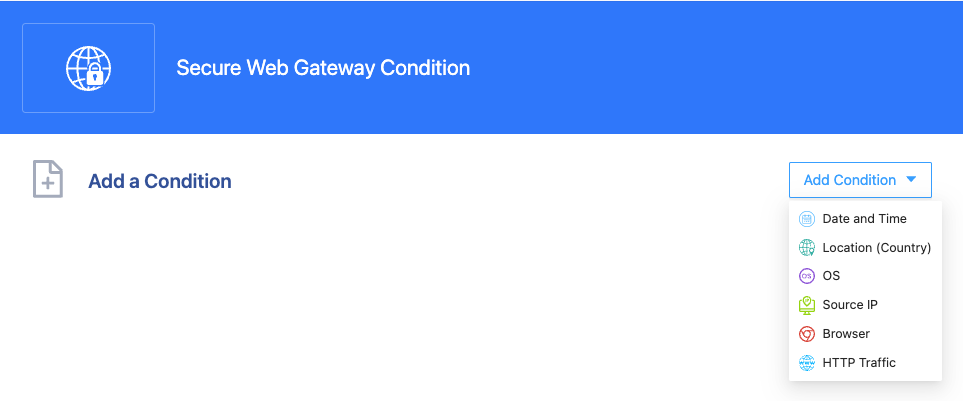

SWG条件は、SWGコントロール内で指定できます。「日付と時刻」、「ロケーション」、「OS」、「送信元IP」などの条件オプションは、「認証および承認条件」と同じです。HTTP トラフィック条件は、SSW エンドポイントとインターネット間のすべての HTTP および HTTPS トラフィックを評価するために使用されます。HTTPS トラフィックの場合、SSW はエンドポイントの信頼できる CA に SSW CA を追加することで SSL インスペクションを実行できます。

デフォルトアクションと条件アクションで指定されるアクションは、Allow または Deny です。「許可」を指定すると、ユーザーのインターネット・アクセスを追跡するために「ログ・イベント」アクション属性を指定できます。

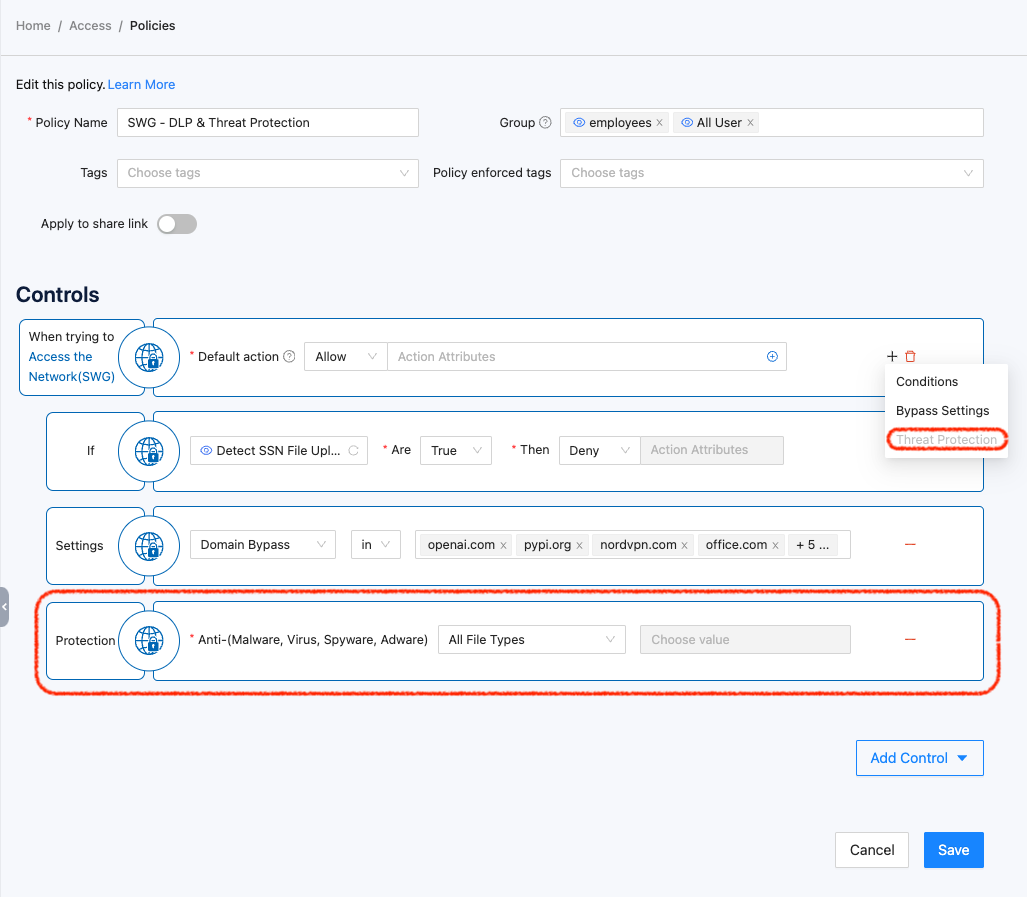

SWG コントロールは、次のユースケースを実装するために使用できます。

・脅威対策: SSW ポリシーの SWG コントロールに「脅威対策」設定を追加することで、SSW はウイルス、マルウェア、スパイウェア、アドウェアを含む危険なファイルのアップロードとダウンロードをブロックして脅威対策を有効にします。

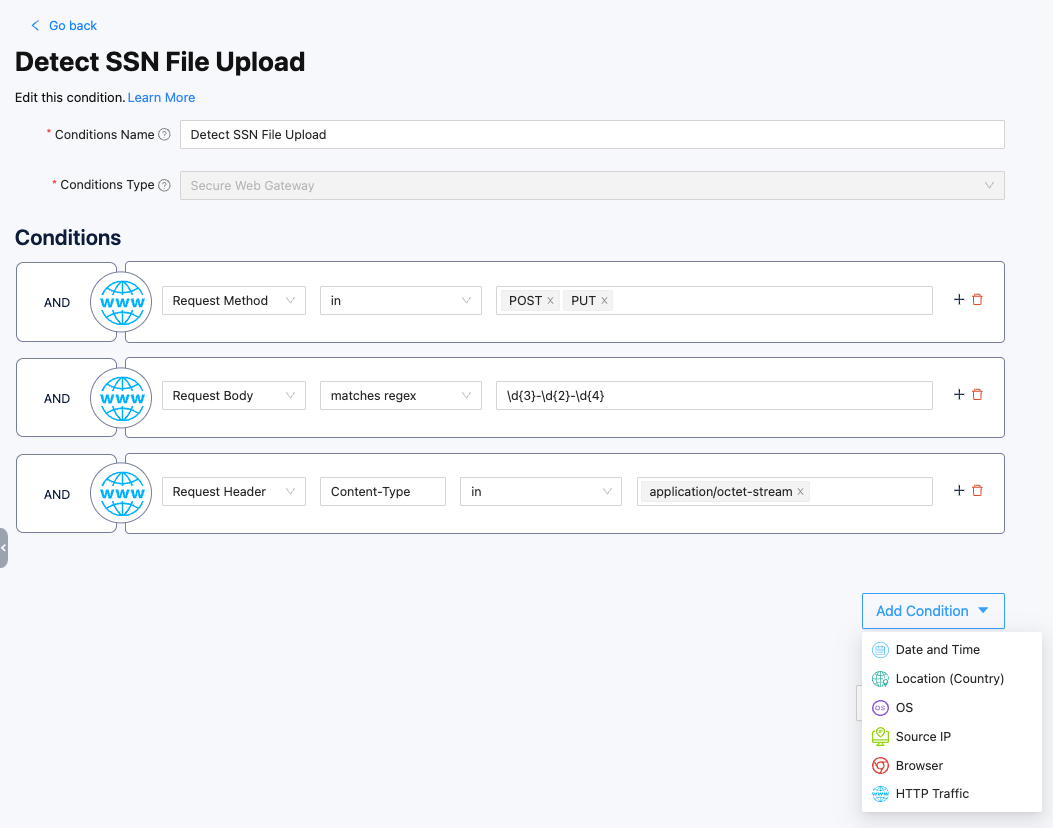

・SSLインスペクションとデータ損失防止: HTTP条件を追加することで、すべてのWebトラフィック(http / https)がSWGによってスキャンおよび評価されます。次の例は、社会保障番号を含むファイルのアップロードについてWebトラフィックをスキャンするSSLインスペクションとDLPの簡単な実装を示しています。

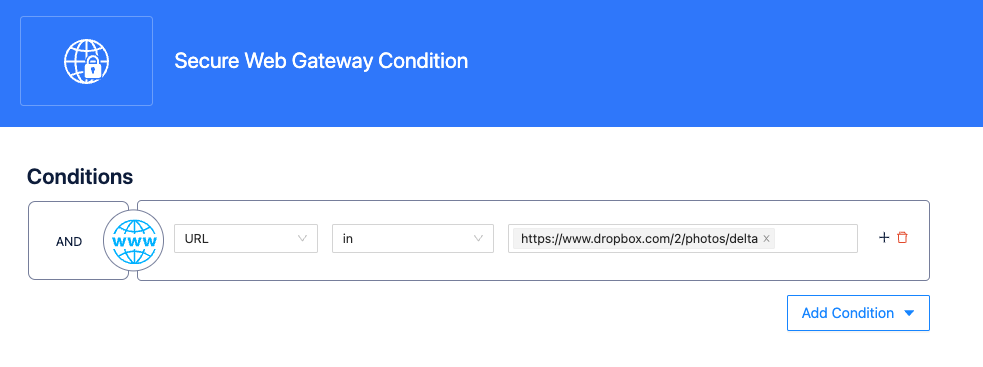

・URLフィルタリング: SSW SWG を使用すると、Web URL のセットをブラックリストまたはホワイトリストに登録する URL フィルタリングを実装できます。次の例は、ユーザーが Dropbox で写真にアクセスできないようにする方法を示しています。

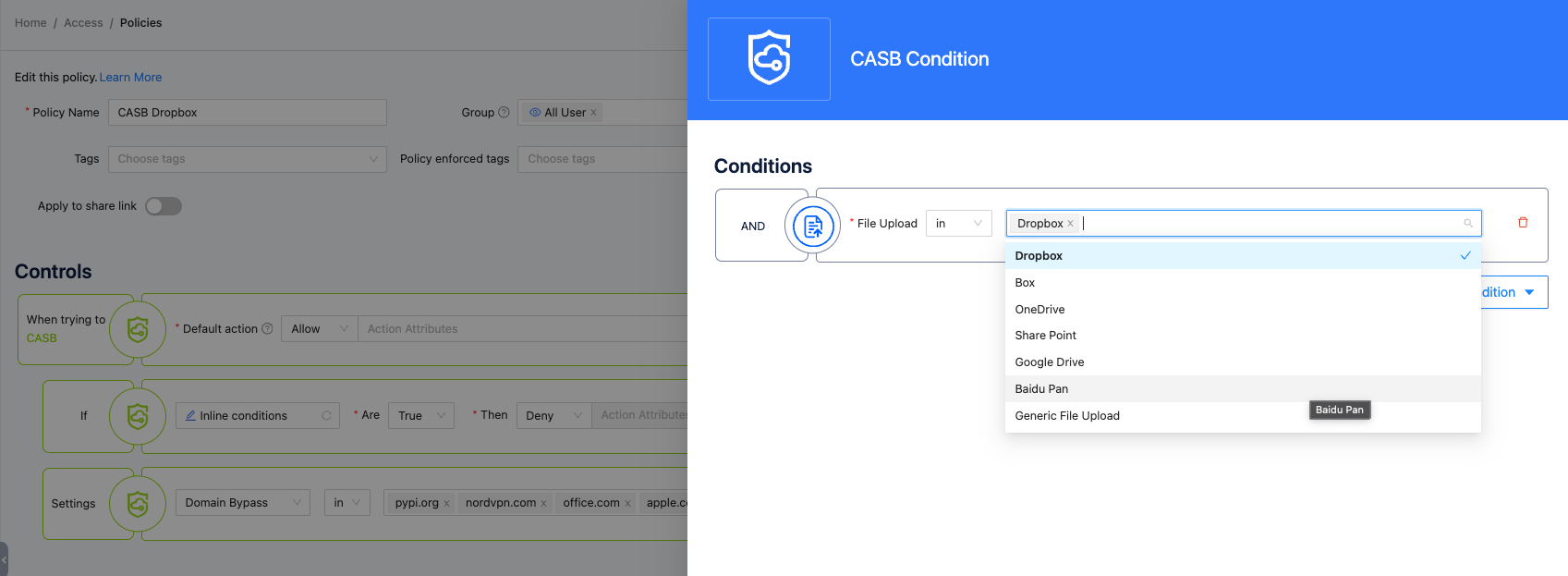

・インラインCASB: HTTP トラフィック条件を活用することで、Cloud Access Security Broker (CASB) を実装することもできます。たとえば、IT グループ内のユーザーのみに SaaS ダッシュボードへのアクセスを許可します。SSWには、シンプルな組み込みCASBコントロールも用意されており、これを使用して、会社支給のデバイスから特定の有名なクラウドストレージへのファイルのアップロードをブロックして、機密情報の漏洩を防ぐことができます。

結論として、Splashtop Secure Workspace の Unified Access Policy は、アクセス制御とポリシー適用に対する強力で柔軟なアプローチを提供します。管理者は、インフラストラクチャとネットワークアクセスの複数の側面をカバーする包括的なポリシーを作成し、統一された一貫したセキュリティ体制を確保できます。・

新しいアクセスポリシーの作成

Splashtop Secure Workspaceのアクセスポリシーを使用すると、スーパー管理者と組織管理者は、特定のユーザーグループに適用される一連のコントロールを定義できます。統合ポリシーを作成するには、次のステップに従います。

ステップ1:ポリシー管理へのアクセス

- 資格情報を使用して、Splashtop Secure Workspaceのsuper adminアカウントまたはorg adminアカウントにログインします。

- ログインしたら、[アクセス]メニューに移動し、[ポリシー]を選択します。

ステップ2:新しいアクセスポリシーの作成

- [ポリシー管理] ページで、[ ポリシーの追加 ] ボタンを見つけます。

- ボタンをクリックして、作成プロセスを開始します。

- ポリシーの目的または範囲を識別するわかりやすい ポリシー名 を入力します。

- ポリシーが適用されるグループを [グループ ] フィールドに追加します。この グループは 、ポリシー制御の対象となるユーザーのグループを表します。

- (オプション) タグ を指定して、ポリシーをさらに分類または整理します。タグは、ポリシーの管理と検索に役立ちます。

-

ポリシーによって適用される コントロール またはセキュリティ対策を定義します。これらのコントロールには、使用目的に基づいてさまざまな種類を含めることができます。

・シークレット読み取り: シークレットへの読み取りアクセスを強制します。

・シークレット書き込み: シークレットへの書き込みアクセスを強制します。

・シークレットのアクセス許可: シークレットのアクセス許可管理を強制します。

・アプリケーションアクセス: 特定のアプリケーションへのアクセスを制御します。

・ユーザー認証: ユーザーの認証プロセスを制御します。

・DNSフィルタリング:DNSリクエストを制御およびフィルタリングして、悪意のあるWebサイトへのアクセスを防ぎます。

・セキュアWebゲートウェイ:Webトラフィックに関する会社のポリシーを適用し、Webの脅威に対するセキュリティを提供します。

・CASB(Cloud Access Security Broker):クラウドアプリケーションの使用状況を可視化し、セキュリティ制御を強化します。 -

各コントロールについて、特定の If 条件が満たされない場合に実行する既定のアクションを指定できます。

許可: アクションの続行を許可します。

Allow_MFA: アクションを許可しますが、追加の MFA (多要素認証) が必要です。

拒否: アクションを拒否します。 - また、各コントロールの If 条件を定義することもできます。これらの条件は、事前定義された条件に基づいて、デフォルトのアクションを実行するか、別のアクションを実行するかを決定します。事前定義された条件のリストから選択できます。

- また、このドキュメントに従って新しい条件を作成することもできます。

- 入力した情報を確認して、正確性と完全性を確認します。

ステップ3:ポリシーの保存と非アクティブ化

- ポリシー設定とコントロールを定義したら、[保存]ボタンをクリックしてポリシーを保存します。

- ポリシーが作成され、ポリシーのリストに追加されます。

- デフォルトでは、ポリシーはアクティブ状態になります。リストで新しく作成したポリシーを見つけ、対応する[有効]ボタンをクリックして非アクティブにします。

ステップ4:作成後のアクション

- ポリシーをアクティブ化すると、指定されたグループに適用されます。

- ポリシー設定が、目的のセキュリティ要件および目的と一致していることを確認します。

- グループ内のユーザーに対するポリシーの影響を監視し、必要に応じて調整します。

- 必要に応じて、[ポリシー管理]セクションにアクセスしてポリシーを変更または削除できます。

パスワードポリシー

パスワードポリシーは、ユーザーが強力なパスワードを作成するための一連のガイドラインを適用します。強力なパスワードは長く、小文字と大文字、数字、特殊文字の組み合わせを含める必要があります。

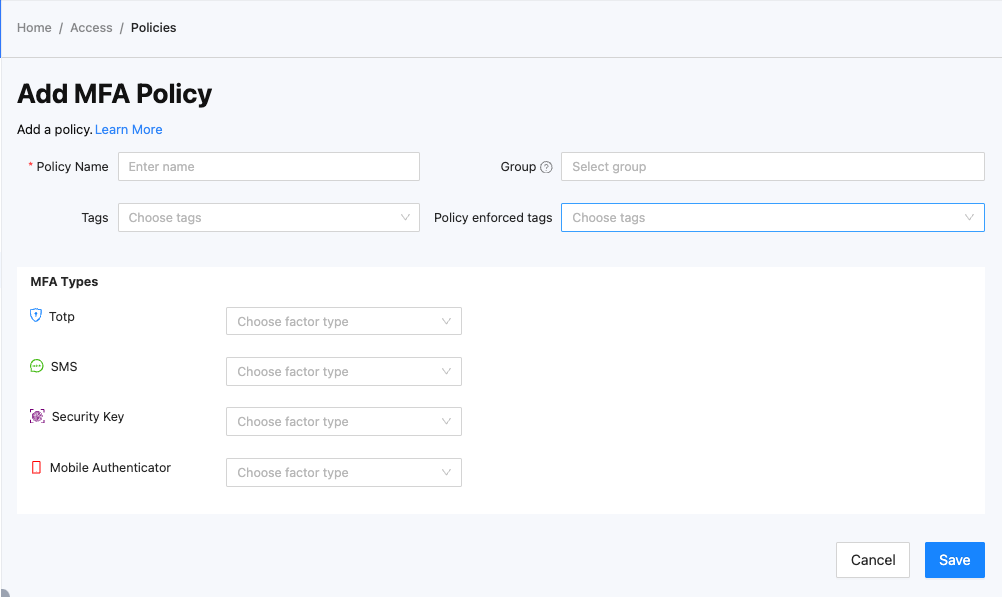

MFAポリシー

MFA ポリシーを使用して、MFA を適用し、MFA タイプを指定できます。各 MFA タイプは、必須、オプション、または無効に設定できます。複数の MFA タイプが必須に設定されている場合、SSW は UI にリストされている順序でユーザーに MFA を求めます。たとえば、TOTP が必須に設定されている場合は、最初にプロンプトが表示されます。