目次

1. サイバー空間の脅威の現状

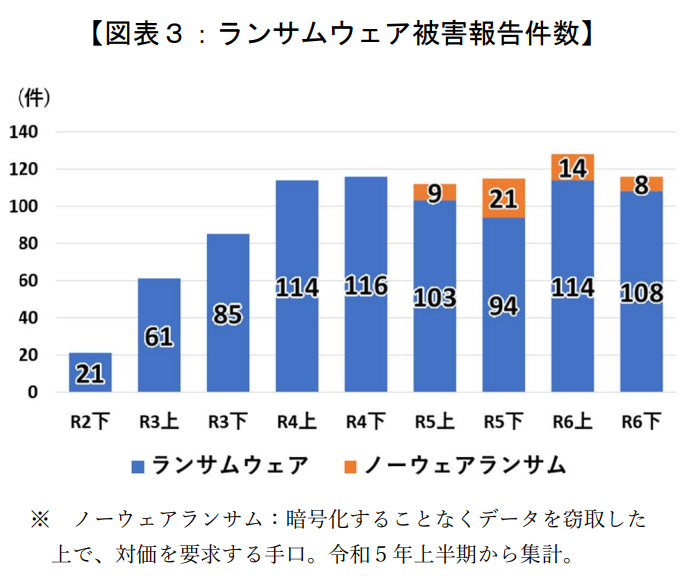

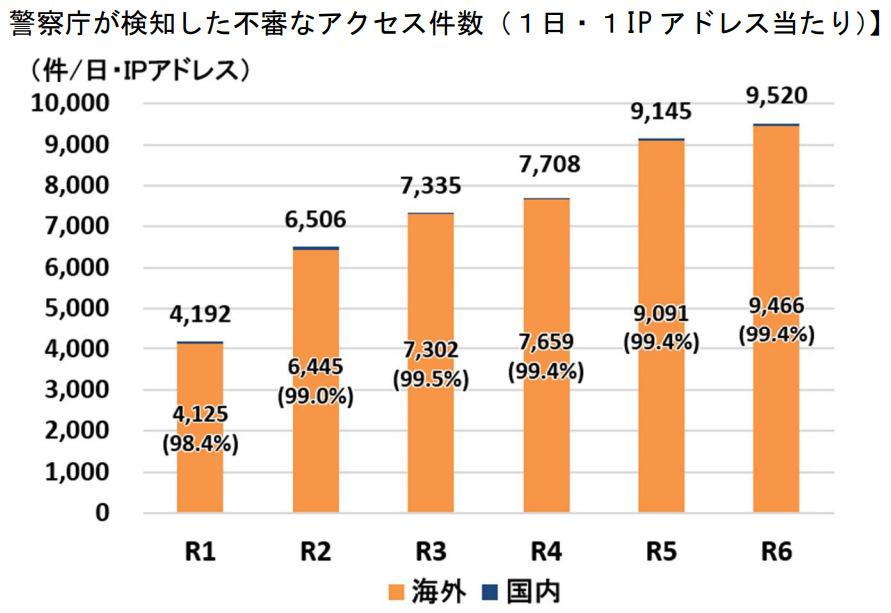

2025年3月13日、警視庁は「令和6年におけるサイバー空間をめぐる脅威の情勢等について」を発表しました。

この報告によると、企業や組織に対するサイバー攻撃が深刻化しており、特にリモートアクセス環境やアカウントを狙った攻撃が増加しています。従来のVPNやパスワード管理だけでは防げない状況が明らかになり、新たなセキュリティ対策が求められています。

1.1 リモートワーク環境を狙った攻撃の増加

2024年、企業のリモートアクセス環境を標的とした攻撃が多数報告されました。

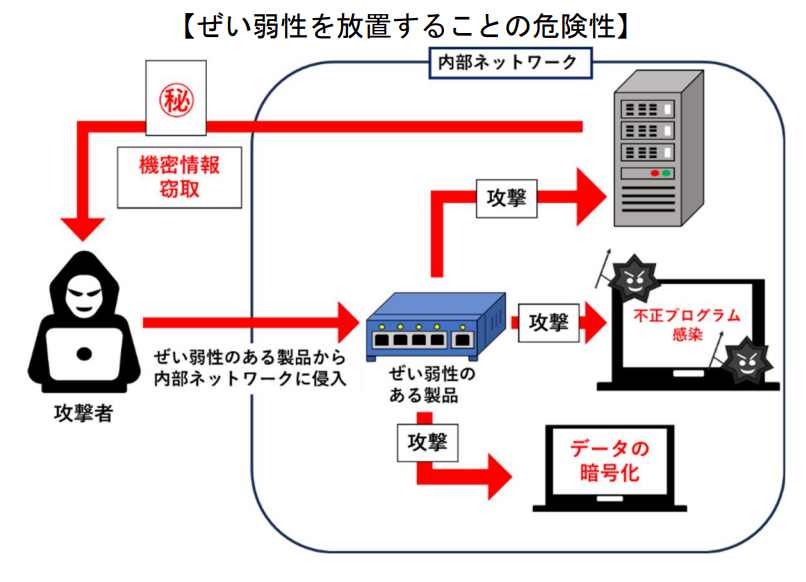

・VPNの脆弱性を突いた攻撃

・VPN機器の設定ミスや脆弱性を悪用し、企業の内部ネットワークに侵入する手口が確認されています。

1.2 取引先・業務委託先を経由した攻撃

企業内部のセキュリティ対策を強化しても、取引先や業務委託先のアカウントが狙われるケースが増えています。

・業務委託先のアカウントを乗っ取り、不正アクセス 外部委託されたIT業者や取引先のアカウントが攻撃者に悪用され、本社システムに侵入されるケースが報告されています。

・契約終了後も取引先がアクセス可能な状態が続き、情報漏えいのリスク アクセス権限の管理が適切に行われず、不要なアクセスが続くことが問題視されています。

1.3 企業が直面するリスク

これらのサイバー攻撃が増加する中、企業が直面する主なリスクは以下のとおりです。

✅ VPNの脆弱性を突かれ、社内ネットワークに侵入される

✅ 従業員のアカウントが乗っ取られ、不正アクセスが発生する

✅ 取引先や業務委託先のアクセス管理が不十分で、攻撃の踏み台にされる

従来のVPNやパスワード管理では、これらのリスクを完全には防げません。より強固なアクセス管理が求められています。

2. リモートワーク環境を狙う攻撃の増加

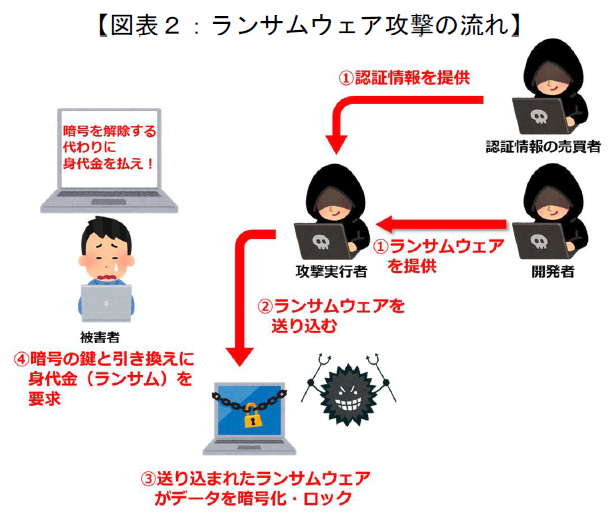

リモートワークやクラウド利用の拡大に伴い、社外からのアクセスを狙ったサイバー攻撃が急増しています。特にVPNの脆弱性、不正アクセス、アカウントの乗っ取りが大きな問題となっており、従来の対策では防ぐことが難しくなっています。

2.1 VPNの脆弱性を狙う攻撃

VPNは企業のリモートアクセス手段として広く使われていますが、VPN機器の脆弱性や認証情報の漏えいを悪用した攻撃が増加しています。

VPN機器のゼロデイ脆弱性を悪用

2024年には、VPN機器の未修正の脆弱性を狙った不正アクセスが多発。

侵入後にネットワーク内部へ進入し、ランサムウェア感染や情報窃取につながるケースが確認されています。

盗まれたVPNの認証情報を使った攻撃

フィッシング詐欺やダークウェブ上で販売される認証情報を利用し、VPN経由で社内システムへ侵入する手口が増加。

二要素認証(MFA)を適用していないVPN環境では、攻撃を受けやすくなっています。

2.2 クラウドアカウントの乗っ取り

企業のクラウド利用が拡大する一方で、クラウドアカウントを狙った攻撃が急増しています。

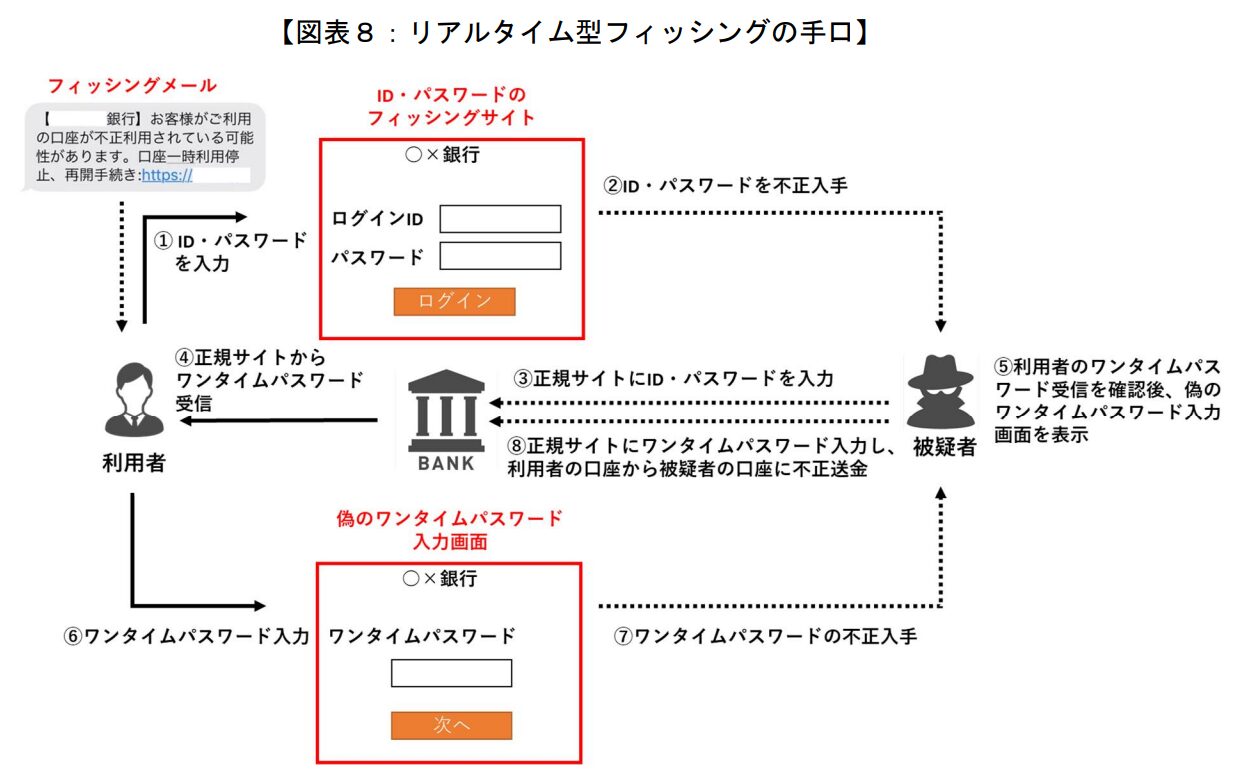

フィッシング詐欺による認証情報の窃取

従業員宛に**「セキュリティ警告」や「ログイン情報の更新」を装った偽メール**が送られ、偽のログインページに入力させる手口が横行しています。

「リアルタイム型フィッシング」により、二要素認証を突破するケースも確認されています。

クラウドアプリへの不正アクセス

盗まれた認証情報がダークウェブ上で取引され、Microsoft 365やGoogle Workspace、Salesforceなどの業務アプリへの不正ログインが増加しています。

IP制限やデバイス制限のない環境では、海外からの不正アクセスが容易になっています。

2.3 取引先・業務委託先を経由した不正アクセス

企業のセキュリティ対策が強化される一方で、取引先や業務委託先のアカウントを悪用した攻撃が増加しています。

業務委託先のアカウントを乗っ取り、本社システムに侵入

外部業者のVPNやクラウドアカウントが乗っ取られ、そこを経由して本社システムへ攻撃が行われるケースが報告されています。

契約終了後もアクセスが残るリスク

業務委託契約が終了してもアクセス権が削除されず、元業務委託先のアカウントが悪用されるケースが発生。

取引先のセキュリティが甘い場合、攻撃者にアカウントが乗っ取られ、企業の機密情報が盗まれるリスクが高まっています。

3. 企業・組織が取るべきサイバーセキュリティ対策

3.1 SSOと多要素認証(MFA)の導入

SSO(シングルサインオン)の活用

従業員が1つの認証で複数の業務システムにログインできる仕組みを導入。

パスワードの使用頻度を減らし、フィッシング詐欺のリスクを軽減。

MFA(多要素認証)の強化

ワンタイムパスワード(OTP)や生体認証を利用し、盗まれたパスワードだけではログインできないようにする。

MFAの導入を義務化し、フィッシング詐欺への耐性を強化。

3.2 VPNの脆弱性を排除し、安全なリモートアクセスを確保

VPNを廃止し、ゼロトラストネットワークを導入

ゼロトラストアクセス(ZTNA)を活用し、必要なシステムへのアクセスのみ許可する方式へ移行。

IP制限・デバイス制限の強化許可されたIPアドレスやデバイス以外からのアクセスをブロックする設定を導入。

クラウドサービスごとに、特定の国や地域からのアクセスを制限する。

3.3 業務委託先や取引先のアクセス管理の徹底

委託業者向けのアクセス権管理の強化業務委託先には必要最小限のアクセス権のみ付与し、不必要なシステムへの接続を禁止。

「期限付きアクセス」を導入し、一定期間後に自動で権限が削除される仕組みを構築。

契約終了時のアカウント削除を徹底

業務が完了した取引先のアカウントが残らないよう、契約終了時にすべての権限を削除するプロセスを確立。

アクセス管理の監査を定期的に実施し、不要なアカウントを削除する体制を整える。

3.4 不審なアクセスを検知し、迅速に対応する

異常なログインをリアルタイムで監視普段とは異なるデバイスやIPアドレスからのアクセスを即座に検知するシステムを導入。

海外からの不審なログイン試行があった場合、管理者に即時通知する設定を有効化。

不審なログインを即時ブロック

不正アクセスが疑われる場合は、アカウントを一時的にロックし、本人確認を求める手順を確立。

企業全体で「不審なアクセスがあった場合の対応フロー」を策定し、迅速に対応できる体制を整備。

4. Splashtop Secure Workspaceで実現する安全なアクセス管理

フィッシング詐欺対策、不正アクセス防止、リモートアクセスの安全性向上、業務委託先の管理強化を実現するために、Splashtop Secure Workspace(SSW)の導入が効果的です。SSWはゼロトラストアクセス管理を基盤とし、VPN不要のセキュアなリモート環境を提供します。

4.1 フィッシング詐欺対策:SSOとMFAの活用

✅ **SSO(シングルサインオン)**により、パスワード入力の機会を減らし、フィッシング詐欺のリスクを低減

✅ **MFA(多要素認証)**を組み合わせ、不正ログインをブロック

📌 SSWのメリット

✔ 1回のログインで全サービスに安全にアクセス可能

✔ 認証情報の一元管理により、セキュリティ向上

4.2 VPN不要のゼロトラストアクセス

✅ VPNを廃止し、SSWのゼロトラストアクセスを導入

✅ IP制限やデバイス制限で不正アクセスをブロック

📌 SSWのメリット

✔ VPNの脆弱性を排除し、セキュアなリモート接続を実現

✔ 外部からのアクセスを厳格に管理し、社内ネットワークの安全性を確保

4.3 業務委託先や取引先のアクセス管理

✅ SSWの「期限付きアクセス」機能で契約終了後のアカウントを自動削除

✅ アクセス権を最小限に制限し、不要なシステムへの接続を防止

📌 SSWのメリット

✔ 業務委託先ごとに細かくアクセス権を設定可能

✔ 契約終了時の自動削除により、不正アクセスのリスクを最小限に

4.4 不審なアクセスをリアルタイムで監視

✅ SSWのログ監視機能で異常なアクセスをリアルタイム検知

✅ 疑わしいログインがあれば自動でブロックし、管理者に通知📌 SSWのメリット

✔ 不審なアクセスがあれば即座にブロックし、影響を最小限に

✔ 管理者がリアルタイムでアクセス状況を確認できる

4.5 まとめ:SSWで実現するセキュリティ強化

SSWを導入することで、フィッシング詐欺対策、VPN不要のリモートアクセス、業務委託先管理、不審なアクセスの監視を強化できます。

✅ SSO+MFAでアカウント乗っ取りを防止

✅ VPNを廃止し、安全なゼロトラストアクセスへ移行

✅ 業務委託先のアクセス管理を自動化し、契約終了後のリスクを排除

✅ 不審なアクセスをリアルタイムで監視し、即時対応

企業のリモートワーク環境を安全に運用するために、SSWの導入を強く推奨します。