目次

アプリケーション

アプリケーションは、管理者がユーザーにネットワークリソースへのアクセスを許可できるため、Splashtop Secure Workspaceで重要な役割を果たします。管理者は、各アプリケーションに特定の条件付きポリシーを関連付けて、これらのリソースへの安全で制御されたアクセスを確保できます。Splashtop Secure Workspace内で定義および管理できるアプリケーションには、プライベートアプリケーションとパブリックアプリケーションの2種類があります。

プライベートアプリケーションは、インターネットから直接アクセスできないネットワークリソースを指します。例えば、プライベートネットワーク内に存在するWebサーバー、リモートデスクトップ、SSHデーモンなどです。プライベートアプリケーションへのアクセスを可能にするために、Splashtop Secure Workspaceは、Splashtop Secure Workspaceグローバルエッジネットワークを介してアクセスを仲介するコネクタを利用します。プライベートアプリケーションにアクセスするには、ユーザーはネットワークアクセスまたはブラウザアクセスのいずれかを使用できます。ネットワークアクセスの場合、Splashtop Secure Workspaceデスクトップアプリケーションを使用してセキュアなトンネルを確立し、ネイティブデスクトップアプリケーションを起動する必要があります。また、ブラウザアクセスを選択すると、デスクトップクライアントを使用せずに、Webブラウザを介してプライベートアプリケーションに直接アクセスできます。管理者は、ネットワークアクセスとブラウザアクセスの両方をサポートするようにアプリケーションを構成することもできます。

管理者は、アプリケーションに異なる資格情報を柔軟に割り当てるために、動的な資格情報の割り当てを使用できます。この機能により、ユーザーは実際の資格情報を直接知ることなく、管理者アカウントやサービスアカウントなどの特権アカウントにアクセスできます。管理者は、個人用Vaultまたは組織のVaultから、アプリケーションと関連付けられたユーザーグループに資格情報を割り当てることができます。

一方、パブリックアプリケーションは、Dropbox、Box.com、Office 365、Google WorkspaceなどのSaaS (Software-as-a-Service) アプリケーションが一般的です。管理者は、SaaSアプリケーションからアイデンティティプロバイダ (IdP) を割り当てることによって、これらのアプリケーションをSplashtop Secure Workspaceと統合し、シングルサインオン機能を有効にすることができます。また、資格と条件付きアクセスポリシーを割り当てて、これらのアプリケーションに企業のセキュリティポリシーを適用することもできます。ダイナミックネームID機能は、パブリックアプリケーションの特権アカウント共有をサポートします。

セキュアなワークスペースソリューションの主要コンポーネントである Cloud Browser アプリケーションは、クラウドベースのブラウザ分離(CBI)とも呼ばれる Web 分離を容易にします。このセキュリティアプローチは、安全なクラウドホスト環境内ですべてのWebアクティビティを実行することにより、ユーザーのデバイスをインターネットとの直接のやり取りから切り離します。インターネットの閲覧アクティビティを分離するこの戦略は、データ、デバイス、およびネットワークを、次のようなインターネットに起因するさまざまなリスクから保護します。

- Web経由で送信される悪意のあるソフトウェアおよびデジタル恐喝スキーム

- パッチや修正プログラムがまだ利用できない、新たに出現したセキュリティの脅威

- アドオンソフトウェアの問題を含むWebブラウザの弱点

- インターネットダウンロードから入手した有害ファイル

- 欺瞞的なメールキャンペーンに埋め込まれた危険なURL

- その他多数の脅威

さらに、クラウドブラウザは、Webコンテンツからの脅威を分離するだけでなく、分離された特権アクセスを管理します。これには、サードパーティ(契約業者やパートナーなど)が企業のプライベートなアプリケーションやSaaSアカウントにアクセスしたり、複数のチームで共有アカウントにアクセスしたりすることが含まれます。クラウドブラウザによってこの特権アクセスがサンドボックス化されることで、データ漏洩を防ぐのに役立ちます。

Splashtop Secure Workspaceを使用することで、ユーザーはパブリックとプライベートの両方のアプリケーションをプロビジョニングできるため、必要なすべてのアプリケーションに便利にアクセスできる統合ワークスペースのメリットを享受できます。Splashtop Secure Workspaceは、社内のネットワークリソースにアクセスする場合でも、外部のSaaSアプリケーションにアクセスする場合でも、企業のセキュリティポリシーに準拠しながら安全で効率的なエクスペリエンスを確保し、ユーザーにまとまりのある合理的な作業環境を提供します。

リモート アプリケーションの分離を有効にする方法

管理者が Windows Pro エディションまたは Home エディション (Windows Server ではなく) にインストールされているすべてのアプリケーションへのアクセスを許可せずに、特定の Windows アプリケーションのセットへのアクセスを提供できるようにするには、次のセットアップ手順に従います。

オープン ソース ツールを使用した RemoteApp のセットアップ

kimmknight/remoteapptool: Windows 7、8、10、11、XP、Server でホストされている RemoteApp を作成および管理します。クライアント用の RDP ファイルと MSI ファイルを生成します。

必要条件

• Microsoft .NET Framework 4 (英語)

•WiXツールセットv3

•インストール後に再起動します

• サポートされているエディションの Windows XP、7、8、10、または Server

Windows の互換性については、 kimmknight/remoteapptool Wiki を参照してください。

リリースからダウンロードしてインストールします。

アクセス ターゲットの構成

1.リモートデスクトップを有効にする

• Windows XP の場合:

[スタート]メニューに移動し>[マイコンピュータ]を右クリックし、[プロパティ]をクリックして>>[リモート]タブをクリックします

• Windows 7の場合:

[スタート]メニューに移動し>コンピューターを右クリックし、[プロパティ]>[プロパティ]>[リモート設定]をクリックします

• Windows 8.1 および 10:

[スタート]メニューを右クリックし、[システム]>[リモート設定]>をクリックします。

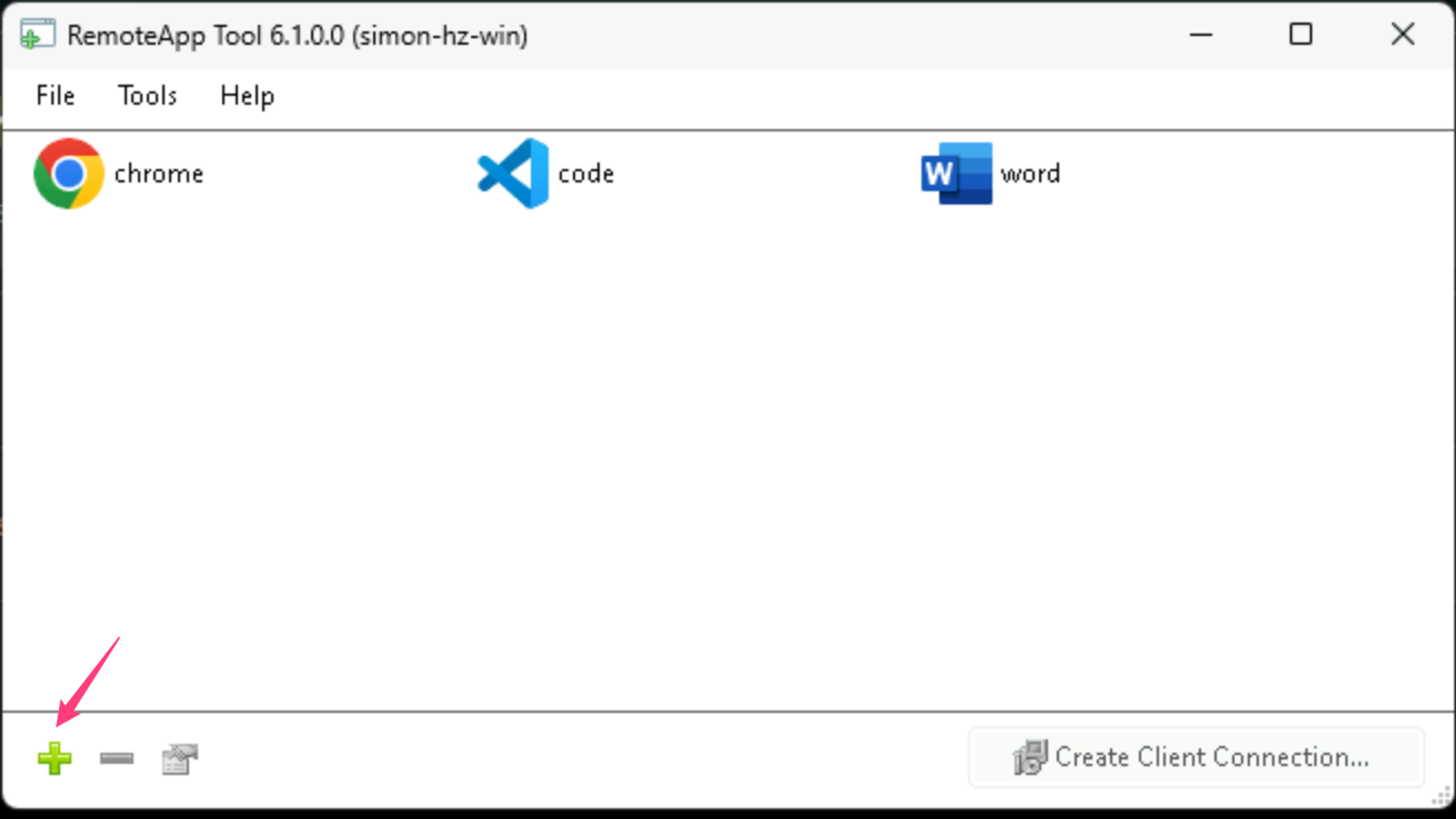

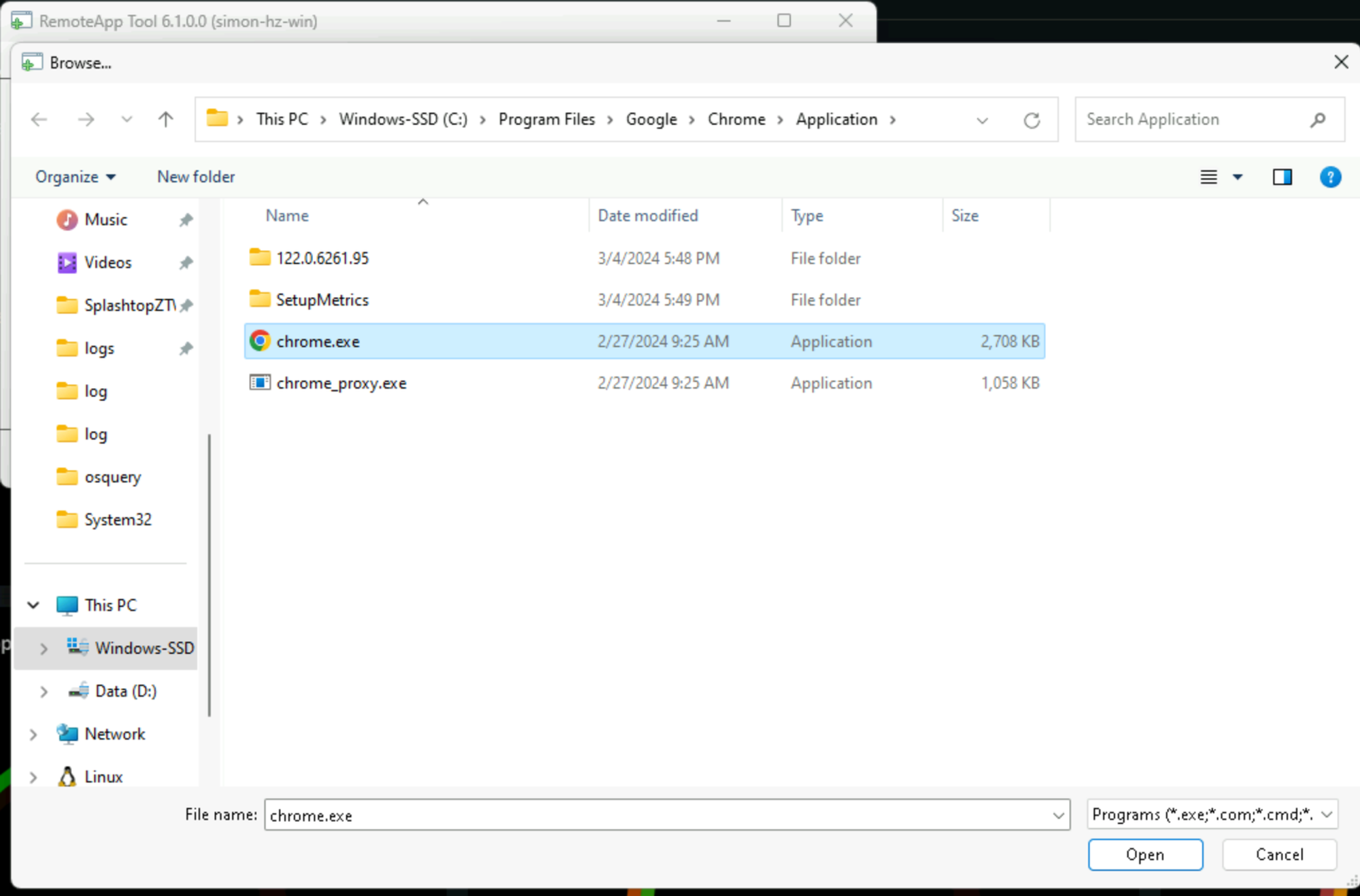

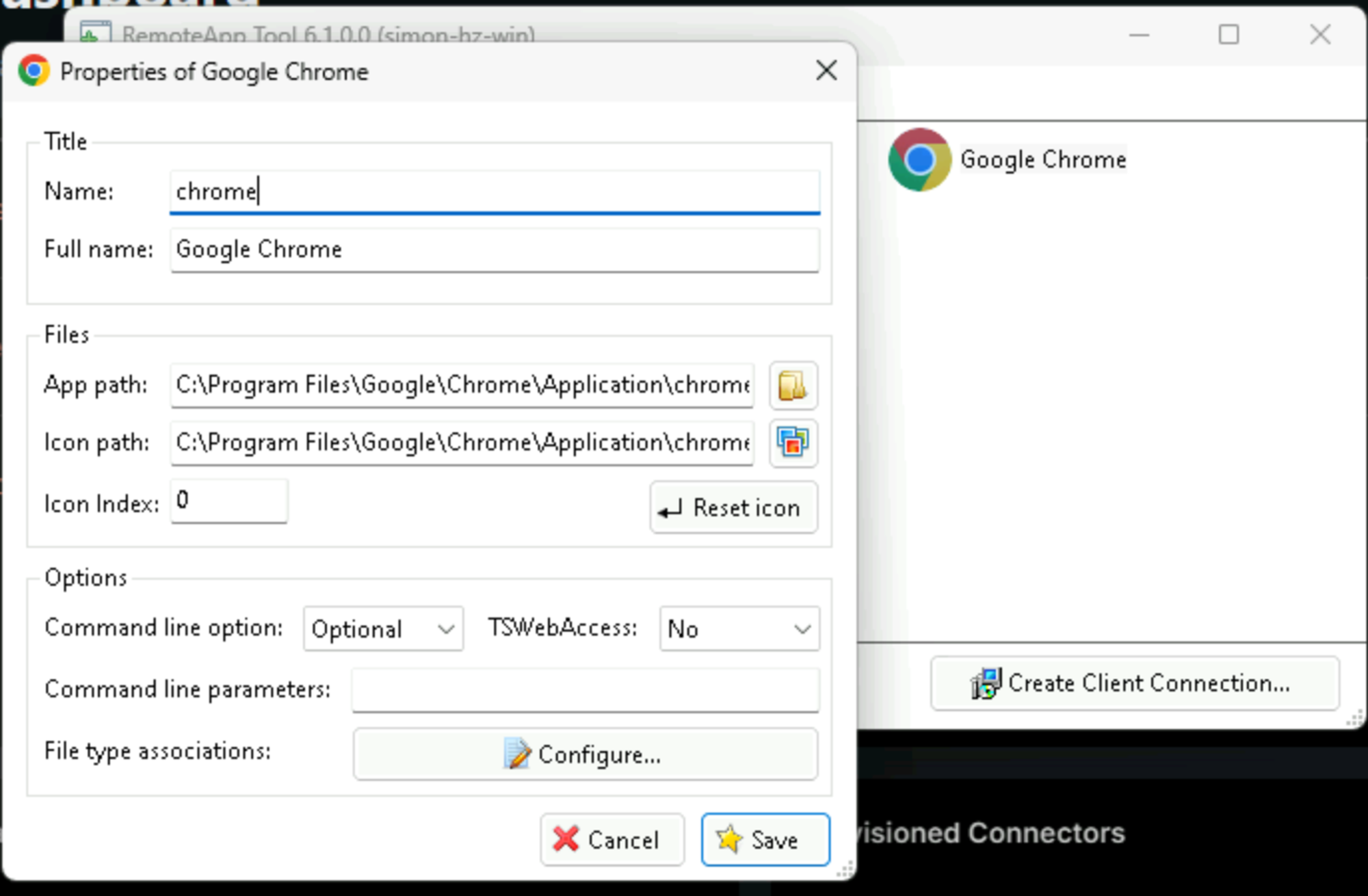

2.RemoteApp ツールを使用した RemoteApp の構成

• 新しいアプリケーションを追加

•完全なプログラムパスを見つける

• SSW セットアップ用に、名前にスペースが含まれていないことを確認して変更できます

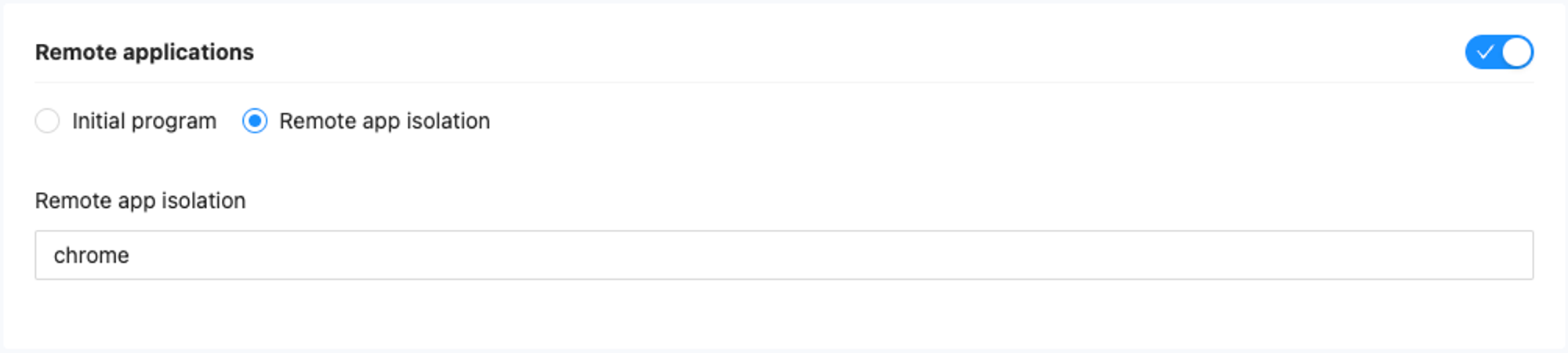

SSW プライベートアプリケーション (RDP) でのリモートアプリケーション分離の設定

SSWを使用してSAML SSOで内部デバイス42インスタンスにアクセスする

このガイドでは、SSWを使用してプライベートネットワーク内でのみアクセス可能なウェブサービスに接続する方法について説明します。Device42を例として使用し、パブリックSAMLアプリケーションを介したSAMLシングルサインオン(SSO)ログインを可能にします。

シナリオ概要

内部サービス: Device42 ウェブアプリケーション

内部IP: ip-172-31-28-185.us-west-1.compute.internal

アクセス方法: SSW プライベートアプリ経由

認証方法: SAML SSO

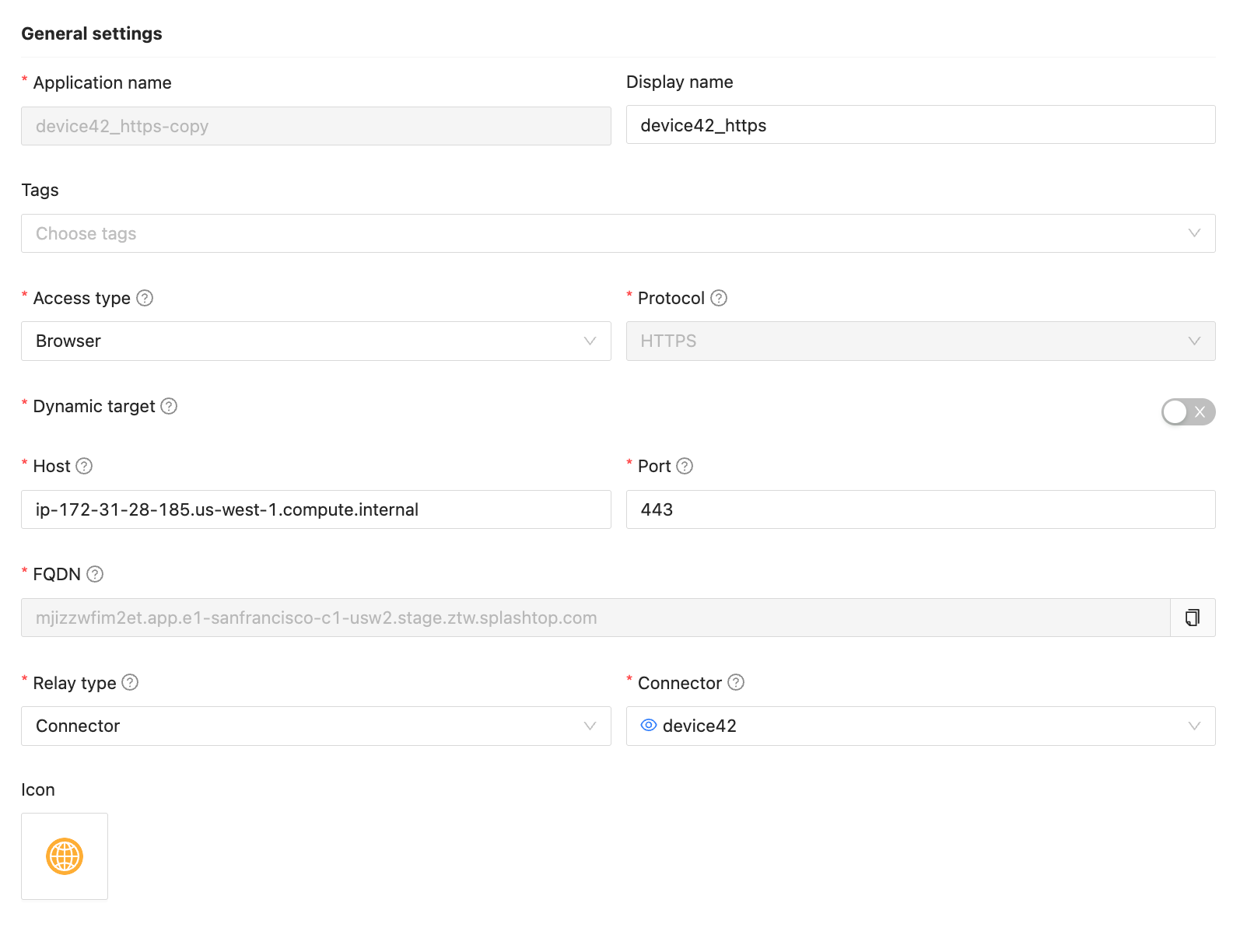

ステップ1: SSWでプライベートアプリを作成する

1.SSW管理コンソールにアクセスします。

2.プライベートアプリを作成します:

- アプリの種類: HTTPS

- コネクタ: ip-172-31-28-185.us-west-1.compute.internal にアクセス可能なものを選択します

- FQDN: ⚠️ ここで使用するFQDNを必ず記録してください(例: mjizzwfim2et.app.e1-sanfrancisco-c1-usw2.stage.ztw.splashtop.com)。SAML設定で必要になります。

- 必要に応じて残りの詳細を入力してください。

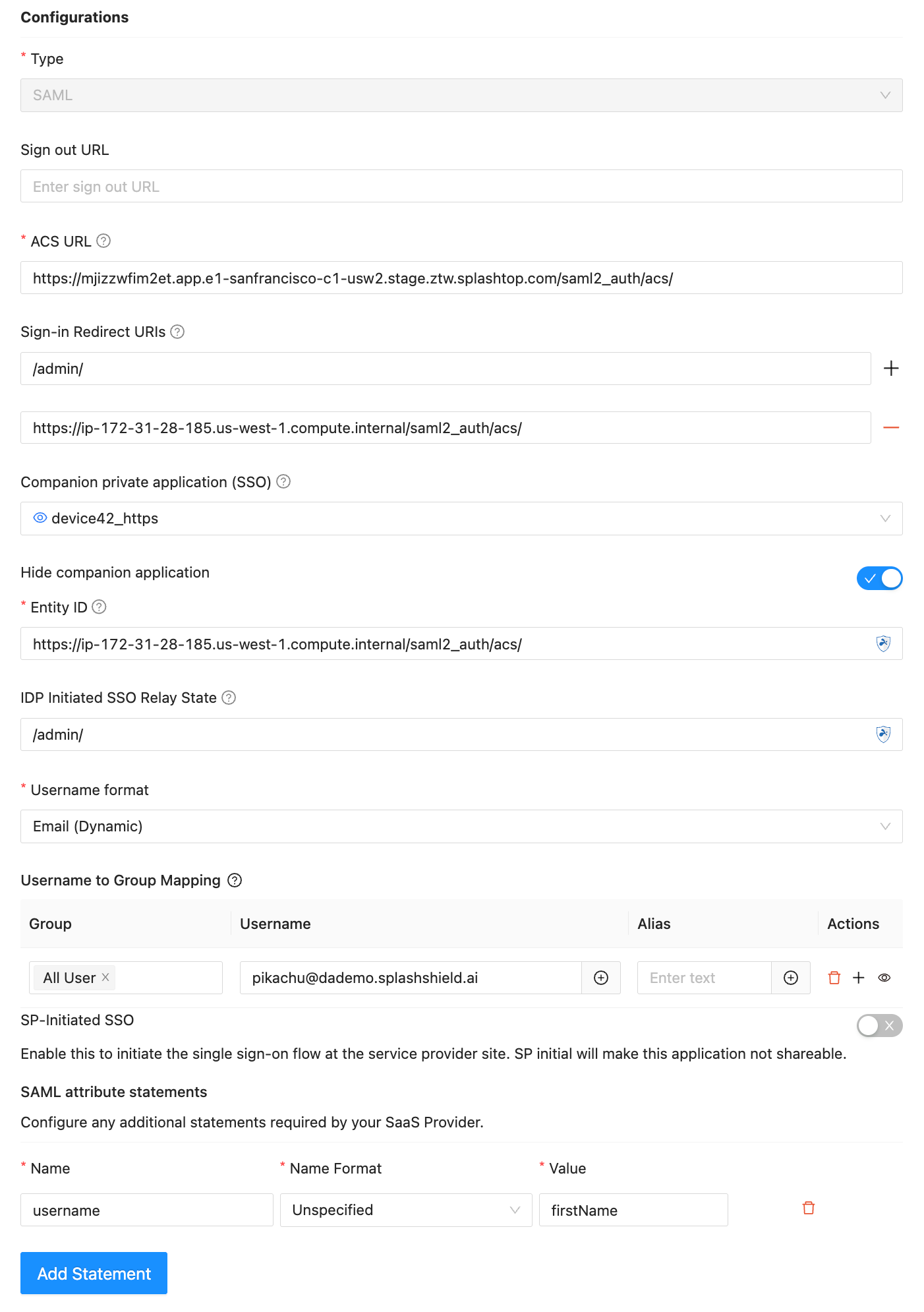

Step 2: Create a Public SAML App in SSW

1.パブリックアプリを作成する:

-

ACS URL: https://<プライベートアプリのFQDN>/saml2_auth/acs/

<プライベートアプリのFQDN>を、前の手順で取得したホスト名(IDPの設定)に置き換えてください。 - サインインリダイレクトURI: 成功したログイン後にユーザーがアクセスするURI(例: ダッシュボードやホームページ)

-

エンティティID: https://

/saml2_auth/acs/

ここにはホスト名を変更せずに元のDevice42 URLを使用します。 - 関連プライベートアプリ: ステップ1で作成したプライベートアプリを選択します。

2.SAML属性:

-

属性1つを追加:

・キー: username(これはDevice42の構成に応じてカスタマイズ可能です)

・値: firstName(SSWのユーザープロファイル内のこのフィールドがDevice42のユーザー名と一致していることを確認してください)

3.アプリを保存してください。

4.右側のパネルからメタデータURLをコピーしてください。このURLはDevice42で必要になります。

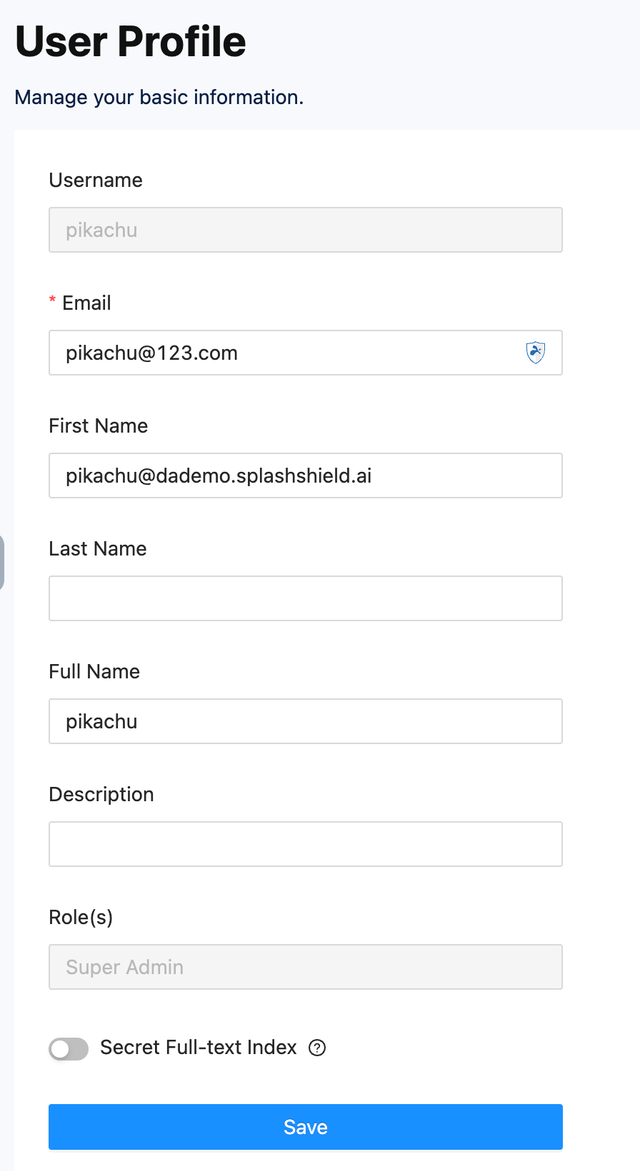

ステップ3: ユーザープロファイルのフィールドを設定する

Device42はJust-in-Time(JIT)ユーザープロビジョニングをサポートしていないため、ユーザーは既にDevice42に存在している必要があります。

SAML属性「username」を「firstName」にマッピングした場合、SSWのユーザープロファイル内の「First Name」フィールドがDevice42のユーザー名と完全に一致していることを確認してください。

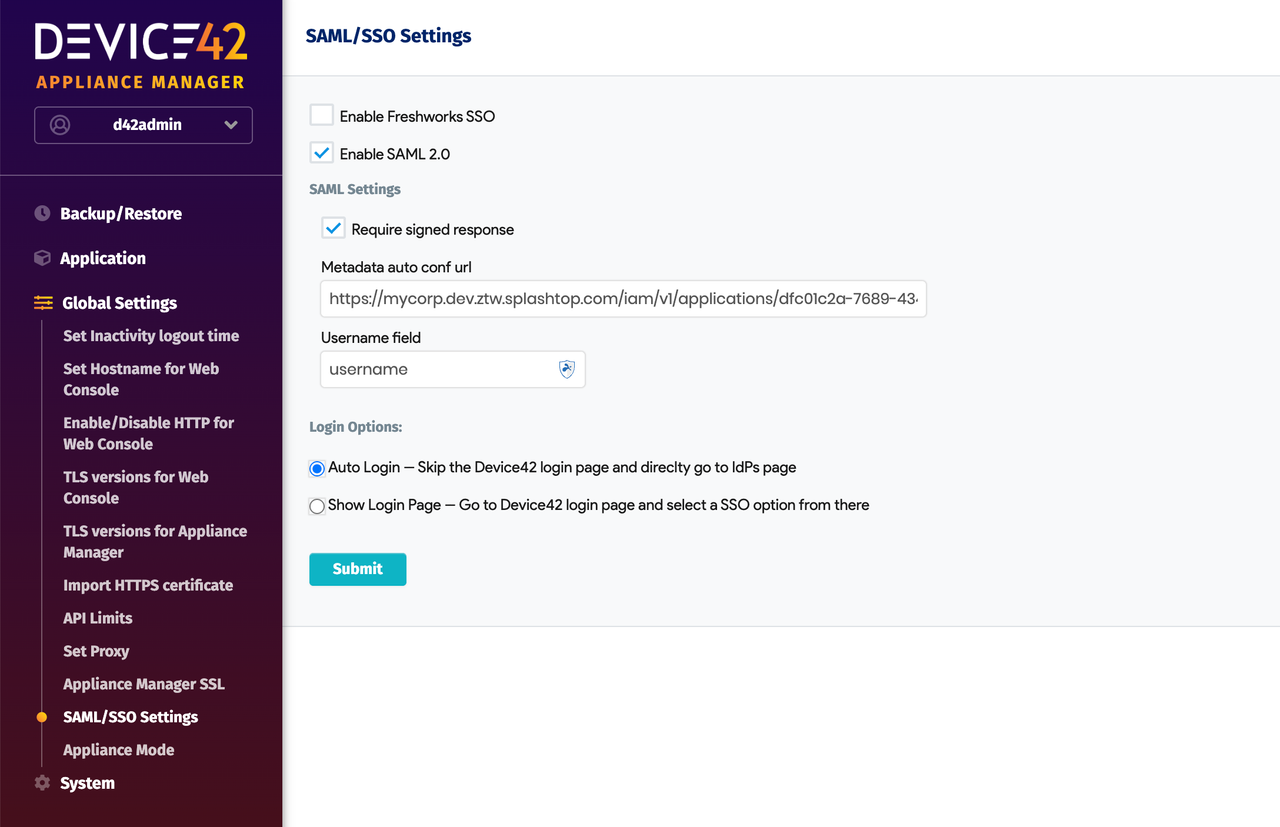

ステップ4: Device42でSAMLを設定する

1.Device42のSAML設定ページに移動します。

2.メタデータURL:

- ステップ2で作成したSAMLアプリからメタデータURLを貼り付けます。

3.ユーザー名フィールド:

- これをユーザー名に設定します(これはSSW SAML属性で使用されるキーと一致する必要があります)。

4.ログインオプション:

- 自動ログインを選択します。

5.署名付き応答を要求(オプション):

- このオプションを有効にする場合、SSWのSAMLアプリの2番目のタブで「SAML応答の署名」も有効に設定してください。

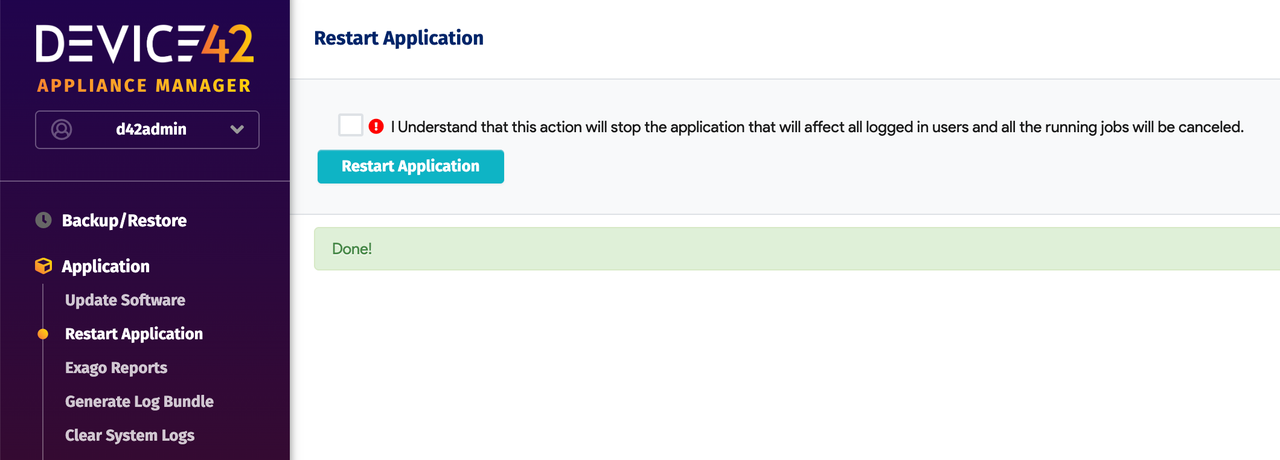

6.保存して再起動:

- アプリケーション → アプリケーションの再起動 へ移動

- 「アプリケーションの再起動」をクリックして新しい設定を適用します。

結果

ユーザーは、プライベートアプリで設定されたFQDN経由でDevice42の内部サービスにアクセスできるようになりました。SAML SSO認証はSSWによって管理されています。

オプションの機能強化

SAMLアプリ統合ロジックを強化し、バインドされたプライベートアプリのFQDNに基づいてACS URLを自動更新するように検討してください。

RDPアプリケーションの「リモートアプリケーション」制御を有効にする方法

SSWでRDPアプリケーションの「リモートアプリケーション」制御を有効にするには、管理者は次のことを行う必要があります。

- Windows Server を実行しているターゲット コンピューターにリモート デスクトップ サービスをインストールします。

- グループ ポリシーを更新します。

リモート デスクトップ サービス (RDS) を Windows Server にインストールする。

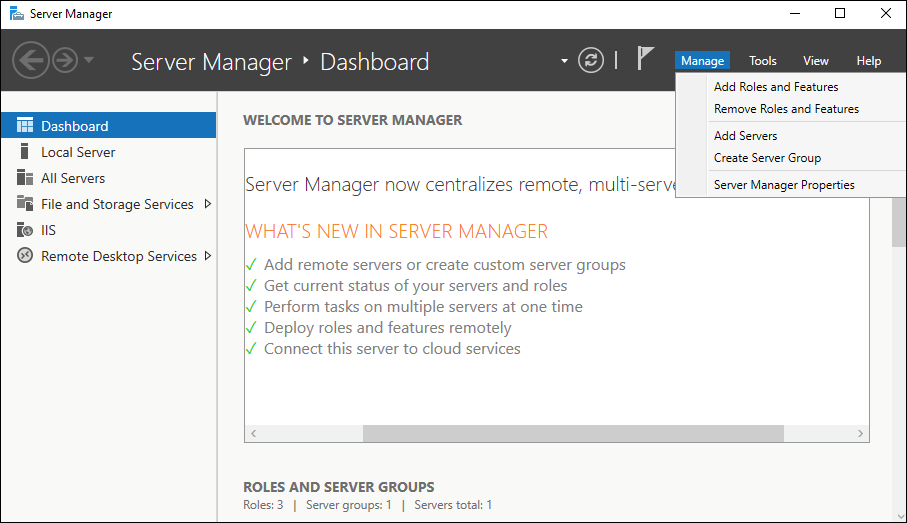

1.サーバーマネージャーを開く:Windowsキー+ X を押して、メニューから[サーバーマネージャー]を選択します。

2.役割と機能の追加: サーバー マネージャーで、右上隅にある [管理] をクリックし、[役割と機能の追加] を選択します。

3.始める前に: 情報を確認し、[次へ]をクリックします。

4.インストールの種類: 「役割ベースまたは機能ベースのインストール」を選択し、「次へ」をクリックします。

5. サーバーの選択:リモートデスクトップサービスをインストールするサーバーを選択し、[次へ]をクリックします。

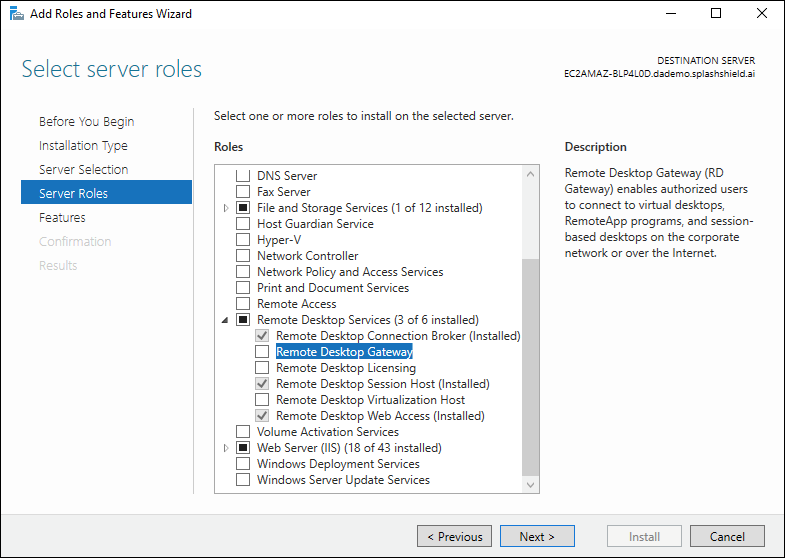

6.サーバーの役割: 下にスクロールして [リモート デスクトップ サービス] を見つけ、その横にあるチェックボックスをオンにします。ダイアログボックスが表示されたら、[機能の追加]をクリックして、リモートデスクトップサービスに必要な機能を追加します。「次へ」をクリックします。

7.役割サービス:インストールする役割サービスを選択します。

- リモート デスクトップ セッション ホスト: 複数のユーザーがサーバーにリモートで接続できるようにします。

- リモート デスクトップ ライセンス: RDS 接続のライセンスを管理します。

- リモート デスクトップ ゲートウェイ: ユーザーがインターネット経由で内部ネットワーク リソースに安全に接続できるようにします。

- リモート デスクトップ Web アクセス: Web ブラウザーを介して、RemoteApp プログラム、セッション ベースのデスクトップ、および仮想デスクトップへのアクセスを提供します。

- リモート デスクトップ接続ブローカー: 仮想デスクトップと RemoteApp プログラムへの接続を管理します。

- リモート デスクトップ仮想化ホスト: 仮想デスクトップを管理します。

[リモート デスクトップ セッション ホスト]、[リモート デスクトップ Web アクセス]、[リモート デスクトップ接続ブローカー] オプションが選択されていることを確認します。ニーズに基づいて役割サービスを選択し、[次へ]をクリックして続行します。

8.確認:選択内容を確認し、[インストール]をクリックしてインストールプロセスを開始します。

9.インストールの進行状況: インストールが完了するのを待ちます。完了したら、「閉じる」をクリックしてウィザードを終了します。

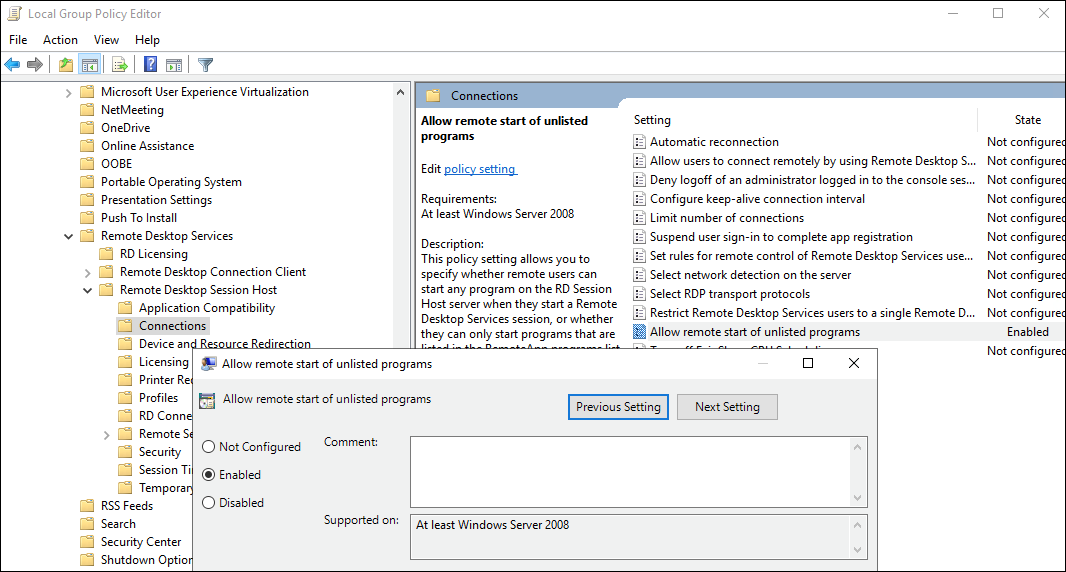

グループ ポリシーの更新

1.リストにないプログラムのリモート開始を許可する: RDSのインストール後、「リストにないプログラムのリモート開始を許可する」ポリシーを有効にする必要があります。このアクションにより、初期プログラムは Windows サーバー上で一覧にないプログラムを開始できます。

- グループポリシーエディターを開く: Windows Key + R キーを押し、「 gpedit.msc」と入力して Enter キーを押します。

- ポリシーに移動する: グループ ポリシー エディターで、[ Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Connections] に移動します。

- ポリシーを有効にする: 「リストにないプログラムのリモート開始を許可する」という名前のポリシーをダブルクリックして編集します。

- ポリシーの設定: 「有効」オプションを選択して、リストにないプログラムのリモート開始を許可します。

- 変更の適用:「適用」をクリックし、次に「OK」をクリックして変更を保存します。

2.再起動: インストールした役割と機能によっては、セットアップを完了するためにサーバーの再起動が必要になる場合があります。

インストールと構成のプロセスが完了したら、Windows Serverでリモートデスクトップサービスをアクティブ化する必要があります。これにより、ユーザーはリモートで接続し、初期プログラム機能を利用して、任意のプログラムを起動できます。

パブリックアプリケーションの追加

Splashtop Secure Workspaceにパブリックアプリケーションを追加することで、組織のユーザーによく使用されるアプリケーションを統合し、アクセスできるようにすることができます。

ステップ1:アプリケーション構成へのアクセス

- 認証情報を使用して、Splashtop Secure Workspace のスーパー管理者アカウントまたは組織管理者アカウントにログインします。

- ログインしたら、[アプリケーション]メニューに移動します。

- [アプリケーション]セクションを選択して、アプリケーション構成ページにアクセスします。

ステップ2:パブリックアプリケーションの追加

- アプリケーション設定ページで、[アプリケーションの追加]ボタンをクリックします。

- 表示されたオプションから[パブリックアプリケーションの追加]を選択します。

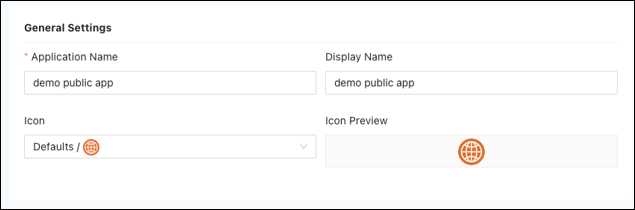

ステップ3:一般設定

1. [一般設定]セクションで、パブリックアプリケーションに必要な情報を入力します。

- アプリケーション名: アプリケーションのわかりやすい名前を入力します。

- 表示名: システム内のユーザーに表示される名前を指定します。

-

タグ: 既存のタグをアタッチするか、新しいタグを作成して、アプリケーションを分類および管理します。

・既存のタグをアタッチするには、ドロップダウンリストからタグを選択します。

・新しいタグを作成するには、タグ名を入力して「保存」ボタンをクリックします。 - アイコン: アプリケーションのアイコンを選択します。システムの組み込みアイコンから選択するか、AcsURLのファビコンを使用できます。

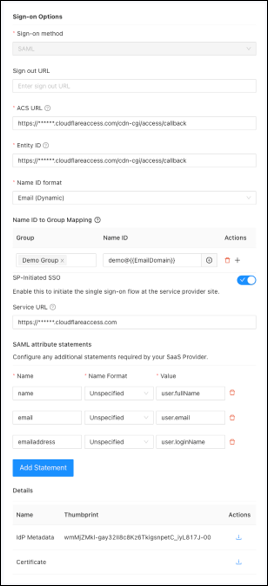

ステップ4:サインオンオプション

1. パブリックアプリケーションのサインオン方法 (SAMLまたはOIDC) を選択します。

2. サインオン方法としてSAMLを選択した場合は、次の詳細を指定します。

- サインアウト URL (オプション): サインアウト後にユーザーがリダイレクトされる URL を指定します。

- ACS URL:SAMLアサーションの受信と解析を担当するサービスプロバイダのエンドポイント (URL) を入力します。

- エンティティ ID: ID またはサービス プロバイダーのグローバルに一意の名前を指定します。

- [名前 ID の形式]: 名前 ID の形式を選択します。オプションには、[ユーザー名]、[電子メール (動的)]、[電子メール]、[一時的]、および [永続的] があります。

- 名前 ID からグループへのマッピング: [名前 ID 形式] が [電子メール (動的)] の場合にのみ使用できます。名前 ID からグループへのマッピングにより、システムはユーザーが属するグループに基づいて特定の名前 ID をユーザーに割り当てることができます。この機能により、管理者はグループと対応する名前 ID 間のマッピングを定義および構成できます。ユーザーが複数のグループのメンバーである場合、システムは、使用するレンダリングされた名前 ID を選択するオプションを提供します。

- SP 開始 SSO (オプション): SAML 認証要求を開始するためにユーザーをサービス プロバイダー (SP) サイトにリダイレクトするために使用されるサービス URL を設定するには、このオプションを有効にします。

- SAML 属性ステートメント: 「ステートメントの追加」ボタンをクリックして、SaaS プロバイダーに必要なステートメントを追加します。

-

詳細: このセクションでは、SAML サインオン・オプションに関連する以下の情報を確認できます。

・IdP メタデータの拇印: これは、ID プロバイダーのメタデータの指紋またはハッシュ値です。これは検証目的で使用されます。

・IdPメタデータのダウンロード:このオプションをクリックして、IDプロバイダーのメタデータドキュメントをダウンロードします。

・証明書のダウンロード: このオプションを使用して、IdPに関連付けられた証明書をダウンロードします。

ページの右側には参考として次の情報が表示されます。

– シングルサインオンURL: このアプリケーションのシングルサインオンプロセスを開始するURL。

– フェデレーションメタデータ文書: フェデレーション設定に関する情報を含むメタデータ文書。

– エンティティ ID: ID プロバイダーまたはサービス プロバイダーのグローバル一意識別子。

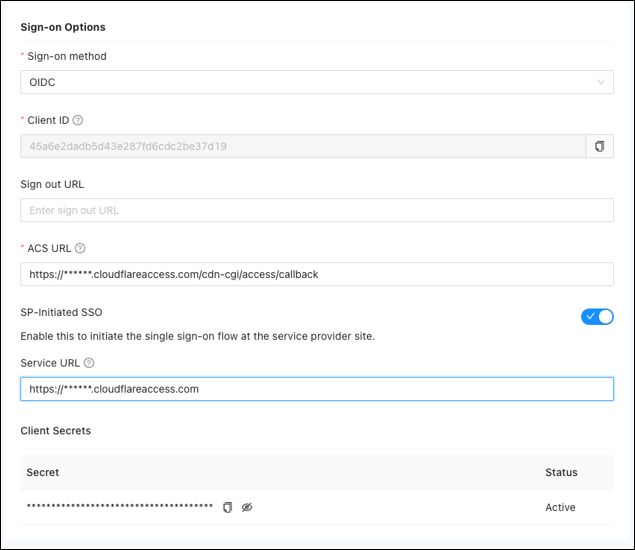

3. サインオン方式としてOIDCを選択した場合は、次の詳細を入力します。

- クライアント ID: アプリケーション用に生成された一意の識別子。この ID をコピーして、設定で使用します。

- サインアウト URL (オプション): サインアウト後にユーザーがリダイレクトされる URL を指定します。

- ACS URL: IDP で認証した後にユーザーがリダイレクトされる URL。

- SP 開始 SSO (オプション): SAML 認証要求を開始するためにユーザーをサービス プロバイダー (SP) サイトにリダイレクトするために使用されるサービス URL を設定するには、このオプションを有効にします。

- クライアントシークレット: アプリケーション用に生成されたシークレットキー。このキーを表示してコピーし、設定で使用できます。

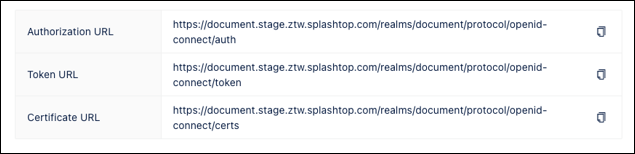

ページの右側には参考として次の情報が表示されます。

・認証URL: 認証プロセス中に認証に使用されるURL。

・トークンURL: 認証プロセス中にトークンを取得するために使用されるURL。

・証明書のURL: 認証に使用される証明書にアクセスするためのURL。

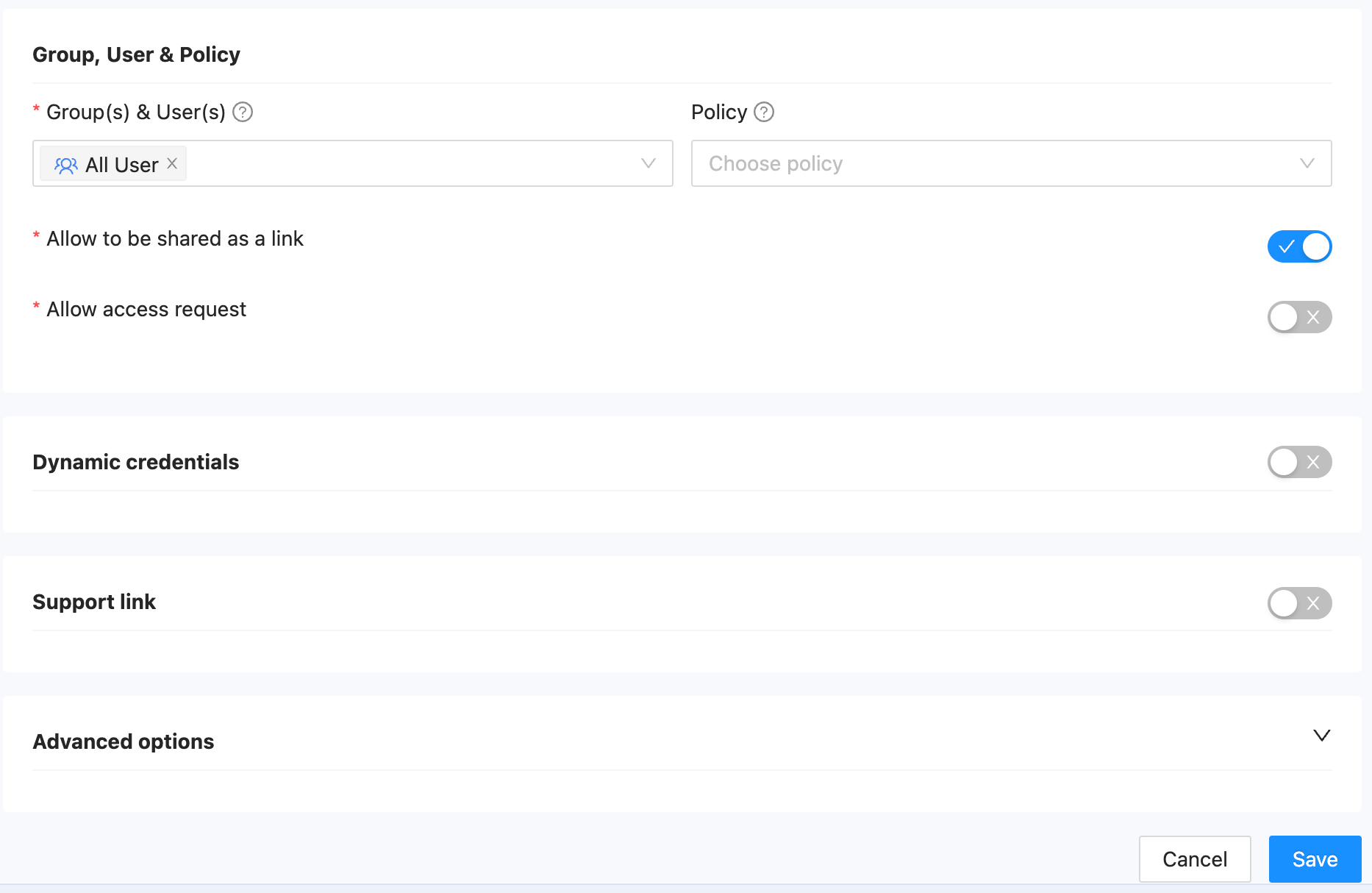

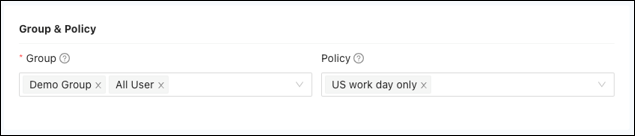

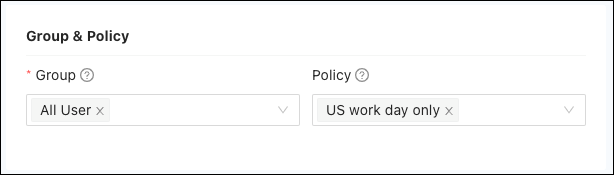

ステップ5:グループとポリシー

1. パブリックアプリケーションに関連付けられたグループおよびポリシーを定義します。

- グループ: アプリケーションへのアクセス権を付与するユーザーグループを選択します。

-

ポリシー: アプリケーションの特定のアプリケーション ポリシー (アクセス許可、制限など) を設定します。次の手順に従って、アプリケーション ポリシーを追加できます。

次のステップに従って、アプリケーションポリシーを追加できます。

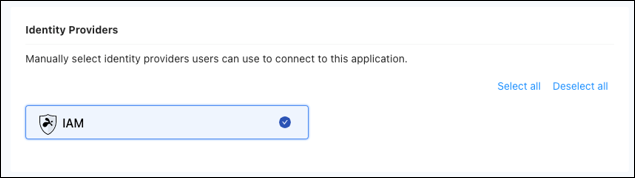

ステップ6:アイデンティティプロバイダ

1. パブリックアプリケーションのアイデンティティプロバイダを構成します。

- アプリケーションに関連付けるアイデンティティプロバイダを選択します。

Note:デフォルトでは、Splashtop Secure WorkspaceのIAM (Identity and Access Management) サービスをアイデンティティプロバイダとして使用できます。外部IdPを追加するには、次のステップに従います。

ステップ7:アプリケーションの保存と管理

- パブリックアプリケーションの設定を定義したら、[保存]ボタンをクリックしてアプリケーションを作成します。

- アプリケーションが作成され、アプリケーションのリストに追加されます。

- デフォルトでは、アプリケーションはアクティブな状態になります。リストで新しく作成したアプリケーションを見つけ、対応する[有効]ボタンをクリックして非アクティブにします。

プライベートアプリケーションの追加

Splashtop Secure Workspaceにプライベートアプリケーションを追加することで、組織固有のカスタムアプリケーションを統合してアクセスできるようになります。プライベートアプリケーションとは、システムに事前に設定されていないアプリケーションであり、手動でセットアップする必要があります。

IT管理者の準備:コネクタの導入

IT管理者は、プライベートアプリケーションを追加する前に、組織のプライベートネットワークまたはプライベートクラウド内にコネクタをデプロイする必要があります。これを行うには、次のリンクで提供されているステップバイステップのガイドに従ってください。

コネクタのデプロイ

ステップ1:アプリケーション構成へのアクセス

- 資格情報を使用して、Splashtop Secure Workspaceのスーパー管理者アカウントまたは組織管理者アカウントにログインします。

-

ログインしたら、[アプリケーション]メニューに移動します。

- [アプリケーション]セクションを選択して、アプリケーション構成ページにアクセスします。

ステップ2:プライベートアプリケーションの追加

- アプリケーション設定ページで、[アプリケーションの追加]ボタンをクリックします。

- [プライベート アプリケーションを追加]を選択します。

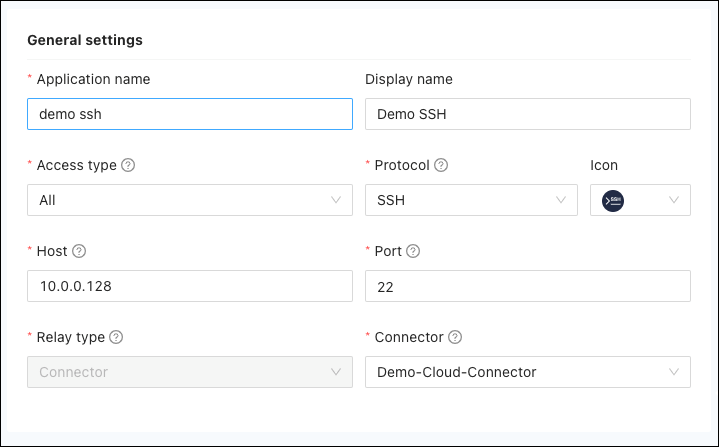

ステップ3:一般設定

1.[一般設定]セクションで、プライベートアプリケーションに必要な情報を指定します。

- アプリケーション名: アプリケーションのわかりやすい名前を入力します。

- 表示名: システム内のユーザーに表示される名前を指定します。

- アクセスタイプ: ユーザーがブラウザやSSWアプリからアプリケーションにアクセスできるかどうかを選択します。

- プロトコル:アプリケーションに適したプロトコルを選択します(例:VNC、RDP、SSH、HTTP、HTTPS、Telnet、Kubernetes、Splashtop、カスタム)。

-

タグ: 既存のタグをアタッチするか、新しいタグを作成して、アプリケーションを分類および管理します。

・既存のタグをアタッチするには、ドロップダウンリストからタグを選択します。

・新しいタグを作成するには、タグ名を入力して「保存」ボタンをクリックします。 - アイコン: システムの組み込みアイコンからアプリケーションのアイコンを選択します。

2.プライベートアプリケーションの次の詳細を入力します。

- ダイナミック ターゲット: 有効にすると、ユーザーはアプリを起動するたびにターゲット ホストとポートを入力する ように求められます。ダイナミック ターゲットが有効になっている場合、ユーザーは [一般設定] セクションでホストとポートを入力する必要はありません。

- ホスト: 接続するサーバーのホスト名またはIPアドレスを指定します。

- ポート: サーバーが待ち受けているポート番号を入力してください。

3.プライベートアプリケーションの接続オプションを構成します。

- コネクタ経由: このオプションを無効にすると、Edge を使用してプライベート アプリケーションに接続できます。ホストIPがLAN上にある場合、このオプションに「false」を選択できない 可能性があることに注意してください 。

- コネクタ: アプリケーションにコネクタ経由でアクセスする必要がある場合は、デプロイされたコネクタを選択します。

- エッジ ロケーション: スルー コネクタが false の場合は、このアプリケーションのリレーとして機能するエッジ ロケーションを選択します。最適なパフォーマンスを得るために、プライベートアプリケーションに最も近い場所を選択します。

- 開始 URI を追加 (HTTP、HTTPS のみ): ユーザーがアプリケーションにアクセスした後にリダイレクトされる URI を入力します。デフォルトは ‘/’ です。

ステップ4:グループとポリシー

1.プライベートアプリケーションに関連するグループとポリシーを定義します。

- グループアクセス: アプリケーションへのアクセス権を付与するユーザーグループを選択します。

- アプリケーションポリシー: アプリケーションの特定のポリシー (権限、制限など) を設定します。次の手順に従って、アプリケーション ポリシーを追加できます。

ステップ5:追加設定

プライベートアプリケーションの特定の要件によっては、認証方法、承認ロール、カスタム統合などの追加設定を構成する必要があります。

1. オプション:セキュリティ (RDPのみ)

セキュリティオプションは、RDPセッション中に適用されるセキュリティのレベルを決定します。

各オプションには特定の意味があります。

- Any:これは通常、セキュリティオプションが特定のプロトコルに限定されず、RDP接続に使用可能な任意のセキュリティメカニズムを利用することを意味します。

- NLA (Network Level Authentication):NLAは、リモートデスクトップ接続を確立する前に、ネットワークに対する認証をユーザーに義務付けます。認証されたユーザーのみがリモートシステムにアクセスできるようにすることで、セキュリティを強化します。

- NLA-ext (Extended Network Level Authentication):このオプションはNLAに基づいており、認証プロセスに追加のセキュリティ強化を導入します。

- TLS (Transport Layer Security):TLS暗号化は、クライアントとリモートサーバー間の通信を保護します。RDPセッション中に送信データを暗号化して、不正アクセスやデータ操作を防止します。

- VMConnect:VMConnectは、仮想マシンへの接続を容易にするHyper-V機能です。使用されるセキュリティメカニズムは、仮想マシンの構成によって異なります。

- RDP:一般に、特定のセキュリティオプションを指定しない基本的なリモートデスクトッププロトコル接続を意味します。セキュリティレベルは、RDPの設定と構成によって異なります。

ステップ6:動的認証情報(VNC、RDP、SSH、HTTP、HTTPS、Telnet、Kubernetesのみ)

1. 必要に応じて動的認証情報を有効にします。動的認証情報を使用すると、ユーザーはAPIキーやトークンなど、独自のアプリケーション固有の認証情報を生成および管理できます。

2. プライベートアプリケーションへのアクセスを許可されたグループごとに、このプライベートアプリケーションのグループに1つ以上の保存済みシークレットを割り当てることができます。指定されたグループのユーザーは、Webインターフェイスを介してアプリケーションを起動するときに、これらの保存されたシークレットを承認に使用できます。これを行うには次のようにします。

a:[グループにシークレットを追加]ボタンをクリックします。

b:リストから適切な保存済みシークレットを選択します。必要なシークレットをまだ作成していない場合は、次のステップに従って新しいシークレットを作成します。

- [Create New Secret]ボタンをクリックすると、新しいゼロトラストアプリケーションシークレットを作成するためのドロワーがポップアップします。

- 名前、資格情報の種類、有効期間、追加のセキュリティオプションなど、シークレットに必要な詳細を指定します。

- [保存]をクリックして新しいシークレットを作成します。

c:保存したシークレットの準備ができたら、[Add secret to{group_name}group]ボタンをクリックして、指定したグループに関連付けます。

d:プライベートアプリケーションとの関連付け時に容易に識別できるように、保存済シークレットの別名を設定します。

3. 指定されたグループのユーザーは、Webインターフェイスを介してアプリケーションを起動するときに、割り当てられた保存済みシークレットによって提供された資格情報を使用してプライベートアプリケーションにアクセスできます。

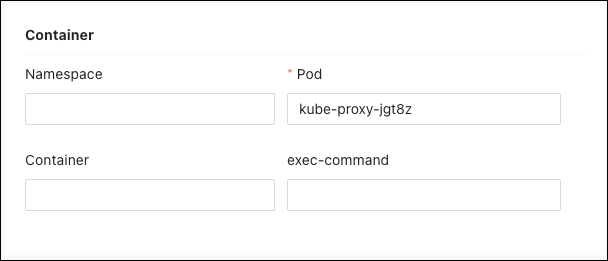

ステップ7:コンテナ (Kubernetesのみ)

- プライベートアプリケーションプロトコルがKubernetesの場合は、次のコンテナー関連の詳細を指定できます。

- Namespace:アプリケーションが存在する名前空間を入力します。

- Pod:アプリケーションに関連付けられたPodを指定します (必須) 。

- Container:ポッド内のコンテナの名前を入力します。

- Exec Command:必要に応じて、コンテナの実行コマンドを指定します。

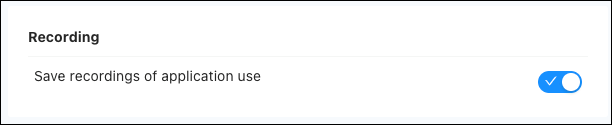

ステップ8:録音(VNC、RDP、SSH、Telnet、Kubernetes)

1. プライベートアプリケーションが記録をサポートし、アクセスタイプがブラウザの場合は、アプリケーション使用の記録を保存するオプションを有効にできます。

記録されたビデオは、モニタリングセクションの録画ページで確認できます。

ステップ 9: ライブ セッション監視 (TELNET、SSH、K8S、RDP、VNC のみ)

1.このオプションを有効にすると、ブラウザからアクセスするアクティブなセッションがアプリケーションにある場合、管理者はセッションをリアルタイムでアクティブに監視できます。[セッション] ページの [モニタリング] セクションでセッションを見つけ、[  ] ボタンをクリックしてライブ モニタリングを開始します。

] ボタンをクリックしてライブ モニタリングを開始します。

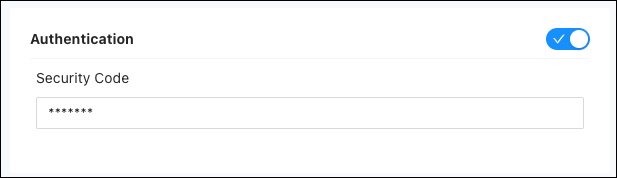

ステップ10:認証 (Splashtopのみ)

1. プライベートアプリケーションプロトコルがSplashtopの場合、ここでセキュリティコードを設定できます。

ステップ11:詳細オプション

- アクセスタイプが「ネットワーク」の場合、「詳細オプション」セクションが使用可能になり、プライベートアプリケーションの追加設定を構成できます。

- 最大ネットワークセッション期間(秒):アプリケーションのネットワークセッションの最大期間を指定します。デフォルト値は 28,800 秒です。

- インターセプト URI (HTTP、HTTPS のみ): アプリケーションがインターセプトする URI を指定します。これにより、追加のセキュリティ対策やカスタマイズ対策が可能になります。

ステップ12:アプリケーションの保存と管理

- プライベートアプリケーションの設定を定義したら、[保存]ボタンをクリックしてアプリケーションを作成します。

- アプリケーションが作成され、アプリケーションのリストに追加されます。

- 既定では、アプリケーションはアクティブな状態になります。リストで新しく作成したアプリケーションを見つけ、対応する[有効]ボタンをクリックして非アクティブにします。

WindowsでのOpenSSHのインストールと有効化

1.前提条件

- デバイスで少なくともWindows Server 2019またはWindows 10 (ビルド1809) が実行されていることを確認します。

- PowerShell 5.1以降が必要です。

- 組み込みのAdministratorsグループのメンバーであるアカウントを使用します。

2.環境の検証

- 管理者特権のPowerShellセッションを開きます。

- 「winver.exe」と入力して、Windowsのバージョンを確認します。

- $PSVersionTable.PSVersion を実行して、PowerShell のバージョンを確認します。

- 指定されたPowerShellコマンドを使用して、アカウントが管理者グループの一部であるかどうかを確認します。

3.OpenSSHのインストール (GUI方式)

- [設定] → [システム] → [オプション機能] に移動します。

- OpenSSH がインストールされているか確認してください。そうでない場合は、[機能の追加] を選択し、OpenSSH クライアントとサーバーの両方を見つけてインストールします。

- OpenSSH が [システム機能とオプション機能] に表示されていることを確認します。

- サービスアプリを開き、OpenSSH SSHサーバーを見つけて、スタートアップの種類を自動に設定して、サービスを開始します。

4.OpenSSHをインストールします (PowerShellメソッド)

- PowerShellを管理者として実行します。

-

次のPowerShellコマンドを使用して、OpenSSHが利用可能かどうかを確認します。

「Get-WindowsCapability -Online | Where-Object Name -like ‘OpenSSH*’」 - 特定のAdd-WindowsCapabilityコマンドを使用して、OpenSSHクライアントとサーバーをインストールします。

- Start-Service sshd を使用して OpenSSH サーバーを起動して構成し、必要に応じて自動的に開始するように設定します。

5.WindowsファイアウォールでのSSHポート22の許可

安全なSSH通信を確保するには、Windowsファイアウォールを設定してポート22の通信を許可することが重要です。次のステップに従ってください。

- Windows Defender ファイアウォールを開く: Windows の検索バーから検索して開きます。

- 詳細設定:左側のペインの[詳細設定]をクリックします。

- 新しいインバウンドルール: 「インバウンドルール」の下で、「新しいルール」をクリックします。

- ポート構成: 「ポート」を選択します。「TCP」を選択し、特定のポートとして「22」を入力します。

- 接続を許可: 「接続を許可」を選択します。

- プロファイルの選択: 該当するプロファイル (ドメイン、プライベート、パブリック) を選択します。

- ルールの命名: ルールに名前を付け (例: 「SSH ポート 22」)、説明を入力します。「完了」をクリックして終了します。

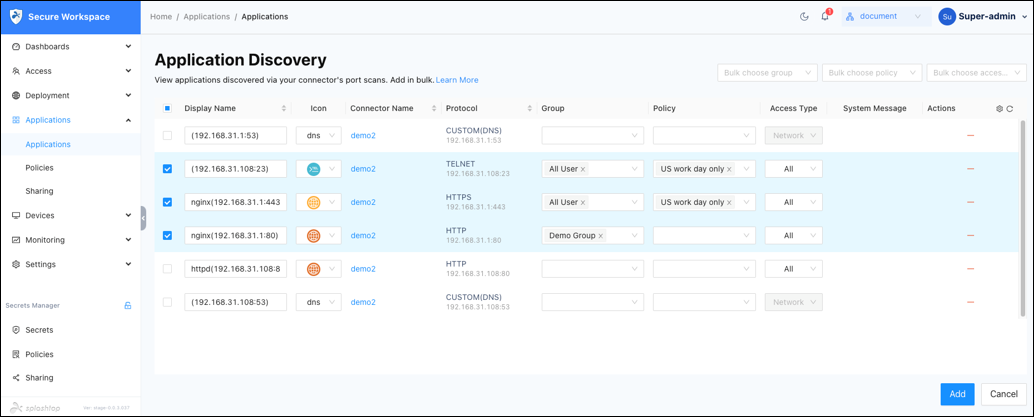

検出されたアプリケーションの追加

検出されたアプリケーションを追加すると、それらのアプリケーションをSplashtop Secure Workspaceに追加して、簡単にアクセスと管理をすることができます。検出されたアプリケーションをワークスペースに追加するには、次の手順に従ってください。

前提条件

- Splashtop Secure Workspaceデスクトップアプリまたはヘッドレスコネクタを使用して、アプリケーションが検出されていることを確認します。

ステップ1:アプリケーションの追加ページへのアクセス

- 資格情報を使用してSplashtop Secure Workspace管理者アカウントにログインします。

- [Applications] -[> Applications] に移動します。

ステップ2:検出されたアプリケーションの追加

- [アプリケーション] ページで [ アプリケーションの追加 ] ボタンをクリックして、[検出されたアプリケーションの追加] ページにアクセスします。

ステップ3:検出されたアプリケーションの構成

- [検出されたアプリケーションの追加] ページに、SSW ワークスペースに追加されていない検出されたアプリケーションの一覧が表示されます。

- 追加する検出されたアプリケーションごとに、次の操作を実行します。

- [グループを割り当てる]:アプリケーションを割り当てる適切なグループをドロップダウンメニューから選択します。これにより、アプリケーションにアクセスできるユーザーが決まります。

- ポリシーの管理:アプリケーションに必要なポリシーとコントロールを構成します。これには、アクセス規則、認証要件、およびその他のセキュリティ対策の定義が含まれます。

- アクセスタイプの変更:ブラウザアクセスやSplashtop Secure Workspaceアプリアクセスなど、アプリケーションのアクセスタイプを調整します。

- アプリケーション名の更新:必要に応じて、既存の名前をクリックし、新しい名前を入力してアプリケーション名を更新できます。

ステップ4:検出されたアプリケーションの追加

- 検出された各アプリケーションに必要な設定を構成したら、[追加 ]ボタンをクリックしてSplashtop Secure Workspaceに追加します。

ステップ5:追加されたアプリケーションの確認

- 追加されたアプリケーションには、[アプリケーション]タブからアクセスできるようになります。

- アプリケーションが正常に追加され、組織内のユーザーが使用できることを確認します。

クラウドブラウザアプリケーション

クラウドブラウザアプリケーション:セキュアワークスペースソリューションの重要な要素

クラウドブラウザアプリケーションは、ウェブの分離、またはリモートブラウザ分離(RBI)を容易にし、セキュアワークスペースソリューションの重要な要素です。

このドキュメントでは、Splashtop Secure Workspace内でのクラウドブラウザアプリケーションの管理に関する詳細な手順を提供します。この機能は、サードパーティのアクセス、リモートワーク、ネットワーク、エンドポイント、アイデンティティセキュリティを効果的に制御する必要があるITチームやセキュリティチームにとって重要です。

ログインとアプリケーション管理へのナビゲート

- Secure Workspace へのログイン: まず、管理者の資格情報で Splashtop Secure Workspace にログインします。

- アプリケーションへのアクセス: ナビゲーションメニューで、[ アプリケーション] をクリックします。次に、サブメニューでもう一度 アプリケーション を選択します。

クラウドアプリケーションの追加と管理

- 追加の開始: [ アプリケーションの追加 ]ボタンをクリックします。

- アプリケーションの種類を選択: ドロップダウンメニューから [ クラウドアプリケーションを追加] を選択します。

- 一般設定:

-

アプリケーション名: アプリケーションの名前を入力します。

- 表示名: アプリケーションの表示名を入力します。

- Edge Location: クラウド ブラウザー コンテナーを実行する場所を選択します。

-

タグ: 既存のタグをアタッチするか、新しいタグを作成して、アプリケーションを分類および管理します。

・既存のタグをアタッチするには、ドロップダウンリストからタグを選択します。

・新しいタグを作成するには、タグ名を入力して「保存」ボタンをクリックします。 - 解像度: クラウド ブラウザーのディスプレイに必要な解像度を選択します。

アプリケーション開始の構成

1.起動タイプの選択: アプリケーションの開始 セクションには、次の 2 つの起動タイプオプションがあります。

- アプリケーション: これを選択すると、安全なワークスペースで管理されている特定のアプリケーションにクラウドブラウザ経由でアクセスできます。Cloud Browserに関連付けられたアプリケーションは、プライベートアプリケーションまたはパブリックアプリケーションのいずれかです。

- URL: クラウドブラウザの起動URLを設定するには、これを選択します。

グループとポリシーの設定

- [グループとポリシー]セクションで、アプリケーションをプライベート アプリケーションまたはパブリック アプリケーションとして構成します。

クリップボードのアクセス制御

- クリップボードへのアクセスを有効 セクションでは、クリップボードへのアクセスを有効または無効にできます。クリップボードへのアクセスを無効にすると、ユーザーがクリップボードを介して直接データをコピーできなくなります。

録音とモニタリング

- 録画: クラウドブラウザアプリケーションセッションをビデオとして録画する場合は、このオプションを有効にします。これらの録音は、 Monitoring/Recording セクションで後ほど確認できます。

- ライブセッションモニター: 有効にすると、セッションアクティビティをリアルタイムで監視できます。管理者は、 Monitoring/Sessions セクションですべてのリアルタイムクラウドブラウザセッションを表示できます。さらに、必要に応じてアクティブなセッションを終了するオプションがあります。

URL アクセス制御

- [URLアクセス制御] セクションでは、管理者は URLブラックリストまたはホワイトリストを設定できます。これにより、クラウドブラウザ上でのユーザーのWebサーフィンアクティビティが制御されます。

これらの手順に従うことで、管理者はSplashtop Secure Workspace内でクラウドブラウザアプリケーションを効果的に管理し、サードパーティと特権アクセスを確保し、安全で効率的なリモートワーク環境を確保できます。